امروزه حفاظت از دادهها و اطلاعات حیاتی سازمان بیش از هر زمان دیگری اهمیت پیدا کرده است. حملات سایبری نه تنها پیچیدهتر و گستردهتر شدهاند، بلکه میتوانند به اعتبار، عملکرد و حتی بقای یک کسبوکار آسیبهای جبرانناپذیری وارد کنند. در چنین محیط پرمخاطرهای، صرفاً داشتن فایروال یا آنتیویروس دیگر کافی نیست. سازمانها نیاز به یک رویکرد جامع و پویا دارند تا بتوانند تهدیدات را به موقع شناسایی، تحلیل و خنثی کنند. اینجاست که سیستم پایش امنیت اطلاعات سازمانی (Information Security Monitoring System) به عنوان یک ستون فقرات حیاتی در استراتژی دفاع سایبری هر سازمانی مطرح میشود. این مقاله، راهنمایی جامع برای مدیران کسبوکارها است تا با اهمیت، کاربردها، چالشها و روندهای آینده در پایش امنیت اطلاعات آشنا شوند و بتوانند گامهای مؤثری برای تقویت سپر دفاعی سازمان خود بردارند. ما به شما نشان خواهیم داد که چگونه یک سیستم پایش امنیتی کارآمد میتواند سازمان شما را در برابر تهدیدات پنهان محافظت کند و آرامش خاطر را برای شما به ارمغان آورد.

نگاهی به تکامل تاریخی سیستم های پایش امنیتی

فهرست مطالب

- 1 نگاهی به تکامل تاریخی سیستم های پایش امنیتی

- 2 چرا هر سازمانی به راهکارهای پایش امنیت نیاز دارد؟

- 3 انواع سیستم پایش امنیت اطلاعات: از نظارت پایه تا هوشمند

- 3.1 1. سیستمهای تشخیص نفوذ (Intrusion Detection Systems – IDS) و سیستمهای پیشگیری از نفوذ (Intrusion Prevention Systems – IPS)

- 3.2 2. سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (Security Information and Event Management – SIEM)

- 3.3 3. سیستمهای مدیریت لاگ و تحلیل لاگ (Log Management and Log Analysis)

- 3.4 4. سیستمهای مدیریت اطلاعات امنیتی و رویداد (Security Information Management – SIM) و مدیریت رویداد امنیتی (Security Event Management – SEM)

- 3.5 5. سیستمهای پایش مبتنی بر هوش مصنوعی و یادگیری ماشین (AI/ML-driven Security Monitoring) و XDR

- 4 معماری سازمانی برای پایش امنیتی مؤثر

- 5 تیم های کلیدی در مدیریت امنیت سایبری

- 6 7 گام طلایی در پیاده سازی سیستم پایش امنیت

- 6.1 گام 1: ارزیابی نیازها و تعریف اهداف استراتژیک

- 6.2 گام 2: انتخاب فناوری و پلتفرم مناسب

- 6.3 گام 3: طراحی معماری و برنامهریزی استقرار

- 6.4 گام 4: جمعآوری، نرمالسازی و همبستهسازی لاگها

- 6.5 گام 5: توسعه موارد استفاده و قوانین هشدار

- 6.6 گام 6: ایجاد فرآیندهای پاسخ به حادثه و Playbookها

- 6.7 گام 7: نظارت مستمر، بهینهسازی و بهبود

- 7 چالش های پیاده سازی و راهکارهای پیشنهادی در سیستم پایش امنیت اطلاعات

- 8 تحلیل هزینه-فایده: سرمایه گذاری در امنیت اطلاعات

- 9 ترندهای نوظهور در سیستم پایش امنیت اطلاعات

- 9.1 1. گسترش مفهوم XDR (Extended Detection and Response)

- 9.2 2. استفاده گستردهتر از هوش مصنوعی (AI) و یادگیری ماشین (ML)

- 9.3 3. تمرکز بر هوش تهدید (Threat Intelligence) و رویکرد مبتنی بر ریسک

- 9.4 4. اتوماسیون و ارکستراسیون پیشرفته (SOAR)

- 9.5 5. امنیت ابری و پایش زیرساختهای Cloud-Native

- 9.6 6. پایش هویت و دسترسی (Identity and Access Monitoring)

- 9.7 7. رویکرد Zero Trust در پایش

- 10 ابزارهای برتر بازار برای سیستم پایش امنیت اطلاعات سازمانی

- 11 تأثیر تحولات امنیت سایبری بر مدل های کسب و کار

- 12 مهارت های کلیدی برای تیم های امنیت اطلاعات

- 13 نقش هوش مصنوعی در تحول سیستم های پایش امنیت

- 13.1 1. تشخیص تهدید پیشرفته و شناسایی ناهنجاری (Advanced Threat Detection and Anomaly Detection)

- 13.2 2. غنیسازی دادهها و هوش تهدید (Data Enrichment and Threat Intelligence)

- 13.3 3. اتوماسیون پاسخ به حادثه (Automated Incident Response) و SOAR

- 13.4 4. تحلیل آسیبپذیری و مدیریت ریسک (Vulnerability Analysis and Risk Management)

- 13.5 مثال: استفاده از هوش مصنوعی در JPMorgan Chase

- 14 راهنمای انتخاب مشاور امنیت اطلاعات: چه سوالاتی بپرسید؟

- 15 نتیجهگیری

- 15.1 سپر دفاعی خود را تقویت کنید!

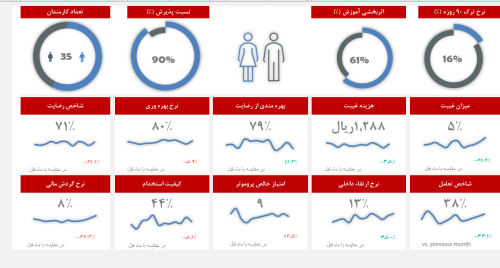

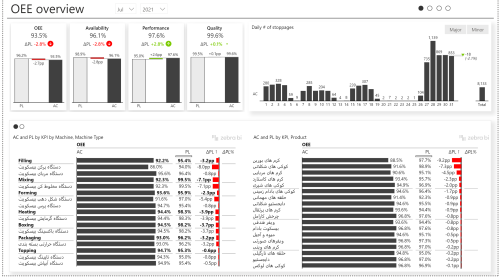

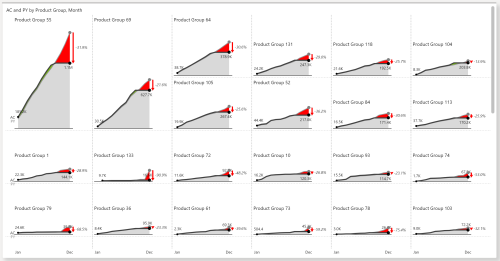

- 15.2 داشبورد شاخص های کلیدی عملکرد تولید و برنامه ریزی | KPI

- 15.3 قالب اکسل داشبورد مدیریت منابع انسانی

- 15.4 داشبورد تولید، برنامه ریزی تولید، نگهداری و تعمیرات

- 15.5 قالب اکسل داشبورد مدیریت کارکنان

- 15.6 اکسل تقویم ۱۴۰۵

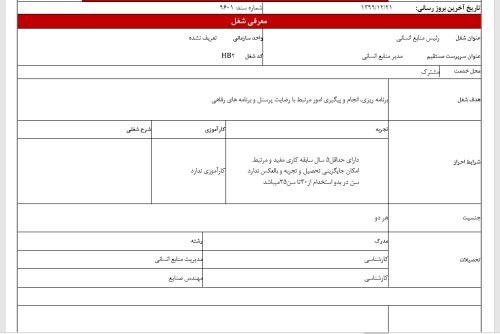

- 15.7 بسته کامل شرح شغلی برای سازمان ها و شرکت ها

- 15.8 داشبورد فروش و بازاریابی – Sales Dashboard in Power BI

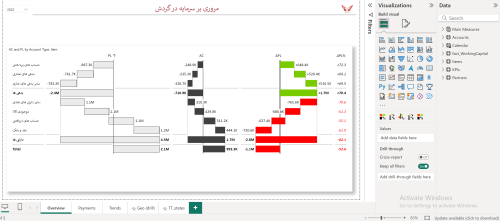

- 15.9 داشبورد مالی و بهای تمام شده – Working Capital in Power BI

- 15.10 بسته کامل فرم ها، شاخص ها و شرح شغل های کسب و کاری

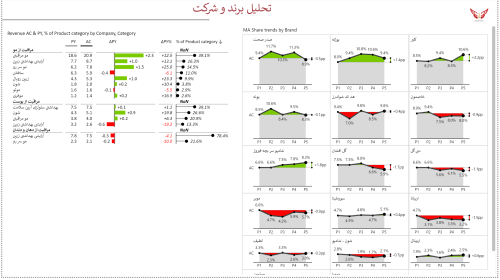

- 15.11 داشبورد کالاهای مصرفی تندگردش – Brand and Product Portfolio Analysis Power BI Template

- 15.12 داشبورد منابع انسانی – HR Analytics in Power BI

- 15.13 قالب داشبورد شاخص های مدیریت عملکرد منابع انسانی

تاریخچه پایش امنیت اطلاعات، با ظهور اولین شبکههای کامپیوتری و نیاز به حفاظت از دادهها در برابر دسترسیهای غیرمجاز گره خورده است. در دهههای ۷۰ و ۸۰ میلادی، با گسترش سیستمهای Mainframe و شبکههای محلی (LAN)، مفهوم امنیت اطلاعات به تدریج شکل گرفت. در آن زمان، تمرکز اصلی بر کنترل دسترسی (Access Control) و احراز هویت (Authentication) بود و پایش عمدتاً به معنای بررسی لاگهای سیستمی (System Logs) برای شناسایی فعالیتهای مشکوک محدود میشد. این فرآیند اغلب به صورت دستی و زمانبر انجام میگرفت و نیازمند متخصصانی بود که ساعتها را صرف مرور خطوط بیپایان دادههای متنی میکردند. این رویکرد، در محیطهای کوچک و ایزوله شاید کفایت میکرد، اما با رشد و پیچیدگی زیرساختهای فناوری اطلاعات، دیگر پاسخگو نبود.

با ورود به دهه ۹۰ و گسترش اینترنت، پیچیدگی تهدیدات سایبری به شدت افزایش یافت. ظهور ویروسها، کرمها و اولین حملات DoS (Denial of Service)، نیاز به ابزارهای خودکارتر را پررنگتر کرد. در این دوران، سیستمهای تشخیص نفوذ (IDS) پدید آمدند. IDSها قادر بودند ترافیک شبکه را بررسی کرده و الگوهای شناخته شده حمله را تشخیص دهند. این سیستمها با استفاده از امضاهای (Signatures) حملات شناخته شده، به شناسایی فعالیتهای مخرب کمک میکردند. اگرچه این سیستمها گام بزرگی به جلو بودند و امکان نظارت بلادرنگ را فراهم میکردند، اما اغلب با حجم زیادی از هشدارهای کاذب (False Positives) مواجه میشدند که مدیریت آنها را دشوار میکرد و باعث “خستگی هشدار” در بین اپراتورهای امنیتی میشد. این هشدارهای نادرست اغلب به دلیل نبود زمینه کافی برای رویدادها و عدم توانایی در تمایز بین فعالیتهای عادی و مخرب رخ میداد.

در اوایل دهه ۲۰۰۰، با رشد حجم دادهها و نیاز به تحلیل جامعتر رویدادهای امنیتی، مفهوم مدیریت اطلاعات و رویدادهای امنیتی (SIEM) معرفی شد. سیستمهای SIEM قادر بودند لاگها و رویدادها را از منابع مختلف (سرورها، دستگاههای شبکه، برنامههای کاربردی) جمعآوری، همبستهسازی (Correlation) و تحلیل کنند تا دیدگاه یکپارچهای از وضعیت امنیتی سازمان ارائه دهند. این تحول، امکان تشخیص تهدیدات پیچیدهتر و ناشناخته را فراهم آورد و به سازمانها کمک کرد تا با سرعت بیشتری به حوادث امنیتی واکنش نشان دهند. SIEMها با جمعآوری دادهها از نقاط مختلف، یک دید 360 درجه از وضعیت امنیتی ارائه میدادند و با استفاده از قوانین همبستهسازی، میتوانستند رشتهای از رویدادهای به ظاهر بیربط را به یک حادثه امنیتی بزرگتر مرتبط کنند. این قابلیت، نقطه عطفی در تواناییهای پایش امنیتی بود و سازمانها را قادر ساخت تا از یک رویکرد واکنشی به یک رویکرد پیشگیرانهتر حرکت کنند.

در سالهای اخیر، با ظهور رایانش ابری، بیگ دیتا و هوش مصنوعی (AI)، پایش امنیت اطلاعات وارد فاز جدیدی شده است. راهحلهای SIEM تکامل یافته و به قابلیتهای هوش تهدید (Threat Intelligence) و تحلیل رفتار کاربر و موجودیت (UEBA) مجهز شدهاند. این سیستمها از یادگیری ماشین برای شناسایی ناهنجاریها و رفتارهای مشکوک بهره میبرند که فراتر از الگوهای از پیش تعریف شده است. به عنوان مثال، اگر یک کارمند در ساعت ۳ صبح از یک کشور خارجی به سیستم داخلی متصل شود، در حالی که الگوی رفتاری او هرگز چنین فعالیت را نشان نداده، UEBA میتواند این رفتار مشکوک را شناسایی و هشدار دهد. اکنون، پایش امنیت اطلاعات سازمانی نه تنها به تشخیص تهدیدات میپردازد، بلکه قابلیتهای پیشبینی، پیشگیری و پاسخ خودکار به حوادث را نیز در بر میگیرد و به یک سپر دفاعی پویا و هوشمند برای سازمانها تبدیل شده است. این تکامل به سازمانها اجازه میدهد تا با تهدیدات پیچیدهتر و ناشناخته مقابله کنند و از داراییهای دیجیتال خود به طور مؤثرتری محافظت کنند.

چرا هر سازمانی به راهکارهای پایش امنیت نیاز دارد؟

در چشمانداز کنونی تهدیدات سایبری، دیگر این سوال مطرح نیست که آیا سازمان شما مورد حمله قرار خواهد گرفت یا خیر، بلکه این سوال مطرح است که چه زمانی و چگونه این اتفاق خواهد افتاد. صرفنظر از اندازه یا صنعت فعالیت، هر سازمانی هدف بالقوه مهاجمان است. عدم وجود یک سیستم پایش امنیت اطلاعات سازمانی کارآمد، سازمان شما را در برابر طیف وسیعی از خطرات آسیبپذیر میسازد که میتوانند عواقب جبرانناپذیری به دنبال داشته باشند. این خطرات تنها به از دست دادن دادهها محدود نمیشوند، بلکه میتوانند شامل از دست دادن درآمد، آسیب به اعتبار، جریمههای قانونی و حتی توقف کامل عملیات کسبوکار باشند.

یکی از دلایل اصلی نیاز به پایش امنیت، افزایش روزافزون حملات سایبری و پیچیدگی آنهاست. بر اساس گزارش شرکت Sophos در سال ۲۰۲۴، ۸۸ درصد از سازمانها در سراسر جهان در سال ۲۰۲۳ مورد حمله سایبری قرار گرفتهاند و میانگین هزینه بازیابی از یک حمله باجافزاری به حدود ۲.۷ میلیون دلار رسیده است [منبع: Sophos, The State of Ransomware 2024]. این آمار نشاندهنده ابعاد فاجعهبار حملات سایبری است. بدون پایش مستمر، سازمانها ممکن است تا ماهها یا حتی سالها از وجود یک نفوذ بیخبر بمانند، در حالی که مهاجمان در حال سرقت اطلاعات حساس، خرابکاری یا باجگیری هستند. این پدیده که “زمان ماندگاری” (Dwell Time) مهاجم در شبکه نامیده میشود، میتواند خسارات را به شدت افزایش دهد. پایش امنیت اطلاعات سازمانی به سازمانها امکان میدهد تا ناهنجاریها را در لحظه تشخیص دهند و با سرعت به آنها واکنش نشان دهند و زمان ماندگاری مهاجم در شبکه را به حداقل برسانند. این کاهش زمان تشخیص، کلید مهار و کاهش آسیبهای ناشی از حملات است.

دلیل دیگر، رعایت الزامات قانونی و مقرراتی است. بسیاری از صنایع و کشورها، مقررات سختگیرانهای در زمینه حفاظت از دادهها و حریم خصوصی وضع کردهاند (مانند GDPR در اروپا، HIPAA در آمریکا برای حوزه سلامت، و PCI DSS برای تراکنشهای مالی). عدم رعایت این مقررات میتواند منجر به جریمههای سنگین و آسیب به اعتبار سازمان شود. به عنوان مثال، جریمههای نقض GDPR میتواند تا ۴ درصد از گردش مالی سالانه جهانی یک شرکت یا ۲۰ میلیون یورو (هر کدام که بیشتر باشد) برسد. سیستمهای پایش امنیتی با ثبت و تحلیل رویدادهای امنیتی، شواهد لازم برای اثبات انطباق (Compliance) با این مقررات را فراهم میکنند و به سازمانها کمک میکنند تا ممیزیهای امنیتی را با موفقیت پشت سر بگذارند. این قابلیت گزارشدهی و ممیزی، یک مزیت بزرگ برای اطمینان از حکمرانی شرکتی صحیح است.

علاوه بر این، حفاظت از اعتبار و اعتماد مشتریان از اهمیت بالایی برخوردار است. یک نقض امنیتی میتواند به شدت به وجهه سازمان لطمه بزند و منجر به از دست رفتن اعتماد مشتریان شود. در عصر اطلاعات، اخبار مربوط به نقضهای امنیتی به سرعت منتشر میشود و میتواند تأثیرات منفی پایداری بر روابط با مشتریان و شرکای تجاری داشته باشد. به عنوان مثال، پس از نقض امنیتی بزرگ در شرکت Equifax در سال ۲۰۱۷ که اطلاعات ۱۴۷ میلیون نفر را به خطر انداخت، شرکت با افت شدید ارزش سهام، از دست دادن اعتماد مشتریان و جریمههای هنگفت مواجه شد. با پیادهسازی یک سیستم پایش امنیتی قوی، سازمانها نشان میدهند که به طور جدی به حفاظت از دادهها و حریم خصوصی مشتریان خود متعهد هستند. این تعهد، یک مزیت رقابتی مهم در بازار امروز است.

در نهایت، پایش امنیت به شناسایی آسیبپذیریها و بهبود مستمر وضعیت امنیتی کمک میکند. با تحلیل رویدادهای امنیتی و مشاهده الگوهای حمله، تیمهای امنیتی میتوانند نقاط ضعف موجود در زیرساخت را شناسایی کرده و اقدامات پیشگیرانه لازم را برای تقویت دفاع در برابر حملات مشابه در آینده انجام دهند. این چرخه بازخورد مستمر، به سازمانها کمک میکند تا همیشه یک گام جلوتر از مهاجمان باشند و یک رویکرد پیشگیرانه (Proactive) به جای رویکرد واکنشی (Reactive) در امنیت سایبری داشته باشند. به جای اینکه پس از وقوع یک حمله به دنبال رفع مشکلات باشند، میتوانند با استفاده از دادههای پایش، از وقوع حملات بعدی جلوگیری کنند یا تأثیر آنها را به حداقل برسانند. این سرمایهگذاری در پایش امنیت اطلاعات سازمانی، در واقع یک بیمهنامه برای تداوم کسبوکار و حفظ سرمایههای حیاتی سازمان است.

انواع سیستم پایش امنیت اطلاعات: از نظارت پایه تا هوشمند

در دنیای پیچیده امنیت سایبری امروز، سیستم پایش امنیت اطلاعات سازمانی به یک مفهوم چندوجهی تبدیل شده است که شامل طیف وسیعی از ابزارها و فناوریها میشود. این سیستمها را میتوان بر اساس قابلیتها، سطح اتوماسیون و نوع دادههایی که پایش میکنند، دستهبندی کرد. درک این طبقهبندیها به مدیران کمک میکند تا راهکار مناسب برای نیازهای خاص سازمان خود را انتخاب کنند و سرمایهگذاریهای هوشمندانهای در حوزه امنیت اطلاعات انجام دهند.

1. سیستمهای تشخیص نفوذ (Intrusion Detection Systems – IDS) و سیستمهای پیشگیری از نفوذ (Intrusion Prevention Systems – IPS)

این سیستمها از اولین نسل ابزارهای پایش امنیتی هستند که بر تحلیل ترافیک شبکه و فعالیتهای سیستم برای شناسایی الگوهای حمله شناخته شده تمرکز دارند. این ابزارها اساساً مانند یک نگهبان عمل میکنند که به دنبال نشانههای مشخصی از نهاجم هستند.

- IDS: یک سیستم IDS ترافیک شبکه را نظارت میکند و در صورت شناسایی فعالیتهای مشکوک یا نقض قوانین امنیتی، هشدار صادر میکند. این سیستمها اطلاعات را جمعآوری کرده و به تحلیلگران ارائه میدهند، اما به طور مستقیم در برابر حمله اقدامی نمیکنند. IDSها به دو نوع اصلی تقسیم میشوند:

- IDS مبتنی بر شبکه (NIDS): این سیستمها در نقاط استراتژیک شبکه (مانند مرز شبکه یا در سگمنتهای داخلی) مستقر میشوند و بر ترافیک عبوری نظارت دارند. آنها الگوهای شناخته شده حمله (مانند امضاهای بدافزار، تلاش برای حملات تزریق SQL یا درخواستهای HTTP غیرعادی) را تشخیص میدهند. NIDSها دید وسیعی از فعالیتهای مخرب در سطح شبکه ارائه میدهند، اما ممکن است در ترافیک رمزنگاری شده محدودیتهایی داشته باشند.

- IDS مبتنی بر میزبان (HIDS): این سیستمها بر روی سیستمهای خاص (مانند سرورها، ایستگاههای کاری حیاتی یا پایگاههای داده) نصب میشوند و بر فعالیتهای داخلی آن سیستم نظارت میکنند. آنها تغییرات در فایلهای سیستمی، تنظیمات رجیستری، فعالیتهای فرآیندها، و تلاشهای ورود به سیستم را پایش میکنند. HIDSها دید عمیقتری از آنچه در یک سیستم خاص اتفاق میافتد، ارائه میدهند و میتوانند تهدیداتی را که IDS شبکه از دست میدهد، شناسایی کنند.

- IPS: یک سیستم IPS علاوه بر قابلیتهای تشخیص IDS، قادر به مسدود کردن یا متوقف کردن حملات در لحظه نیز هست. به عبارت دیگر، IPSها فعالانه در برابر تهدیدات اقدام میکنند. به عنوان مثال، اگر IPS یک حمله شناخته شده را شناسایی کند، میتواند به طور خودکار ارتباط مخرب را قطع کند، یک پورت را مسدود کند، یا ترافیک مربوطه را به یک سیاهچاله (Blackhole) هدایت کند تا از ورود حمله به سیستم جلوگیری شود. IPSها یک لایه دفاعی قویتر ارائه میدهند، اما در صورت پیکربندی نادرست، ممکن است باعث مسدود شدن ترافیک قانونی (False Positives) شوند.

2. سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (Security Information and Event Management – SIEM)

سیستمهای SIEM نقطه عطفی در تکامل پایش امنیت اطلاعات سازمانی بودند و امروزه نیز نقش محوری دارند. آنها قادرند حجم عظیمی از دادههای لاگ و رویداد را از منابع مختلف (سرورها، دستگاههای شبکه، فایروالها، برنامههای کاربردی، سیستمهای تشخیص نفوذ و غیره) جمعآوری، ذخیره، همبستهسازی و تحلیل کنند.

- جمعآوری دادهها: SIEMها دادهها را از طریق پروتکلهای مختلف (مانند Syslog، SNMP، WMI) و APIها جمعآوری میکنند. این دادهها شامل لاگهای احراز هویت، رویدادهای دسترسی به فایل، هشدارهای امنیتی، لاگهای فایروال، دادههای ترافیک شبکه و بسیاری موارد دیگر میشوند. این قابلیت جمعآوری جامع، امکان دید وسیعتری از وضعیت امنیتی سازمان را فراهم میکند.

- همبستهسازی و تحلیل: قلب یک SIEM، قابلیت همبستهسازی (Correlation) رویدادها است. به عنوان مثال، یک SIEM میتواند چندین رویداد بیاهمیت (مانند تلاشهای ناموفق ورود به سیستم از یک آدرس IP مشخص) را در طول زمان با یکدیگر مرتبط کند و در نهایت یک هشدار مهم در مورد یک حمله Brute-Force صادر کند. این قابلیت به تیمهای امنیتی کمک میکند تا از حجم انبوه هشدارهای بیربط عبور کرده و بر روی تهدیدات واقعی تمرکز کنند. برخی SIEMها از هوش مصنوعی و یادگیری ماشین برای شناسایی الگوهای پیچیدهتر و ناشناخته نیز استفاده میکنند.

- گزارشدهی و داشبورد: SIEMها داشبوردهای قابل تنظیم و قابلیتهای گزارشدهی قوی را ارائه میدهند که به مدیران و تیمهای امنیتی امکان میدهد وضعیت امنیتی سازمان را در لحظه مشاهده کنند، روندهای امنیتی را پیگیری کنند و گزارشهای انطباق (Compliance Reports) را تولید کنند. این قابلیتها برای ممیزیهای داخلی و خارجی و همچنین برای نمایش وضعیت امنیت به مدیریت ارشد بسیار ارزشمند هستند.

3. سیستمهای مدیریت لاگ و تحلیل لاگ (Log Management and Log Analysis)

این سیستمها بر جمعآوری، ذخیره و سازماندهی لاگهای سیستمی و برنامههای کاربردی تمرکز دارند. اگرچه قابلیتهای آنها به اندازه SIEMها جامع نیست و معمولاً فاقد قابلیتهای همبستهسازی پیشرفته هستند، اما برای سازمانهایی با بودجه محدود یا نیازهای خاص، میتوانند راهکار مناسبی برای شروع باشند.

- جمعآوری و ذخیرهسازی مرکزی: این سیستمها لاگها را از منابع مختلف جمعآوری کرده و در یک مخزن مرکزی ذخیره میکنند، که جستجو و دسترسی به آنها را آسانتر میکند. این قابلیت برای تحقیقات Forensic و بررسی رویدادهای گذشته بسیار مهم است.

- جستجو و فیلتر: تحلیلگران امنیتی میتوانند لاگها را بر اساس معیارهای مختلف جستجو و فیلتر کنند تا الگوهای مشکوک را شناسایی کنند. این قابلیت به آنها اجازه میدهد تا به سرعت به دنبال شواهد مربوط به یک حادثه امنیتی بگردند.

- گزارشدهی پایه: اغلب این سیستمها قابلیتهای گزارشدهی محدودی دارند که برای ممیزیهای پایه و تحلیلهای Forensic مورد استفاده قرار میگیرند. آنها میتوانند به عنوان پایهای برای پیادهسازی SIEM در آینده عمل کنند.

4. سیستمهای مدیریت اطلاعات امنیتی و رویداد (Security Information Management – SIM) و مدیریت رویداد امنیتی (Security Event Management – SEM)

قبل از ادغام این دو مفهوم در SIEM، SIM بر جمعآوری طولانیمدت، ذخیره و گزارشدهی دادههای امنیتی تمرکز داشت. این بخش بیشتر به جنبههای آرشیو و گزارشدهی تاریخی میپرداخت. در حالی که SEM بر نظارت بر رویدادها در لحظه (real-time monitoring) و تحلیل آنها برای تشخیص تهدیدات فوری متمرکز بود. SEM مسئولیت هشداردهی فوری و پاسخ سریع به تهدیدات را بر عهده داشت. SIEM با ترکیب قابلیتهای هر دو، یک راهکار جامع و یکپارچه را ارائه میدهد که هم نیازهای آرشیوی و گزارشدهی را پوشش میدهد و هم قابلیت نظارت بلادرنگ و تشخیص تهدیدات را داراست.

5. سیستمهای پایش مبتنی بر هوش مصنوعی و یادگیری ماشین (AI/ML-driven Security Monitoring) و XDR

جدیدترین نسل سیستمهای پایش امنیت اطلاعات سازمانی از قابلیتهای پیشرفته هوش مصنوعی و یادگیری ماشین بهره میبرند تا بتوانند تهدیدات پیچیدهتر و ناشناخته را تشخیص دهند. ظهور مفهوم XDR (Extended Detection and Response) نیز در این راستا است.

- تحلیل رفتار کاربر و موجودیت (User and Entity Behavior Analytics – UEBA): UEBA بر شناسایی الگوهای رفتاری غیرعادی تمرکز دارد. به عنوان مثال، اگر یک کاربر ناگهان شروع به دسترسی به فایلهایی کند که قبلاً هرگز به آنها دسترسی نداشته، یا در ساعات غیرعادی فعالیت کند، UEBA میتواند این انحراف را شناسایی کرده و هشدار صادر کند. این سیستمها در شناسایی تهدیدات داخلی (Insider Threats)، حسابهای کاربری به خطر افتاده و حملات پیشرفته مداوم (APTs) بسیار مؤثر هستند.

- هوش تهدید (Threat Intelligence): پلتفرمهای پایش امنیتی مدرن، دادههای داخلی را با اطلاعات هوش تهدید خارجی ترکیب میکنند. این اطلاعات شامل آدرسهای IP مخرب شناخته شده، دامنههای فیشینگ، امضاهای بدافزار و تاکتیکها، تکنیکها و رویههای مهاجمان (TTPs) است. با استفاده از هوش تهدید، سیستم میتواند تهدیدات جدید را سریعتر شناسایی کند و زمینه لازم را برای تحلیلگران فراهم آورد.

- ارکستراسیون، اتوماسیون و واکنش امنیتی (Security Orchestration, Automation and Response – SOAR): SOAR یک گام فراتر از پایش صرف است. این پلتفرمها نه تنها رویدادهای امنیتی را جمعآوری و تحلیل میکنند، بلکه قادر به خودکارسازی فرآیندهای پاسخ به حادثه (Incident Response) نیز هستند. به عنوان مثال، یک SOAR میتواند به طور خودکار یک فایل مخرب را قرنطینه کند، یک پورت را مسدود کند، یا یک تیکت در سیستم مدیریت تیکت باز کند. این قابلیتها به تیمهای امنیتی کمک میکند تا با سرعت و کارایی بیشتری به حوادث واکنش نشان دهند.

- XDR (Extended Detection and Response): XDR یک تکامل از EDR و SIEM است که به جای تمرکز تنها بر نقاط پایانی (مانند EDR) یا صرفاً جمعآوری لاگها (مانند SIEM)، دادهها را از منابع امنیتی مختلف (نقطه پایانی، شبکه، ابر، هویت، ایمیل) به صورت متمرکز جمعآوری، همبستهسازی و تحلیل میکند. این رویکرد یک دیدگاه بسیار جامعتر و یکپارچهتر از تهدیدات در سراسر زیرساخت IT سازمان ارائه میدهد و با استفاده از AI/ML به طور خودکار هشدارهای دقیقتری تولید میکند و به پاسخگویی سریعتر کمک میکند.

انتخاب نوع مناسب سیستم پایش به عوامل متعددی از جمله اندازه سازمان، بودجه، سطح ریسکپذیری، نوع دادههای حساس و الزامات انطباق بستگی دارد. یک رویکرد جامع اغلب شامل ترکیبی از این فناوریها برای ایجاد یک لایه دفاعی چندلایه و قوی است که میتواند سازمان را در برابر تهدیدات پیشرفته محافظت کند.

معماری سازمانی برای پایش امنیتی مؤثر

پیادهسازی یک سیستم پایش امنیت اطلاعات سازمانی موفق، تنها به خرید و نصب چند ابزار محدود نمیشود؛ بلکه نیازمند یک معماری سازمانی دقیق و تفکر شده است که زیرساختها، فرآیندها و افراد را به یکدیگر متصل کند. یک معماری قوی، تضمین میکند که دادههای لازم به درستی جمعآوری، تحلیل و پاسخ داده شوند، و سازمان بتواند به طور مؤثر در برابر تهدیدات سایبری دفاع کند. این معماری باید به گونهای طراحی شود که هم مقیاسپذیر باشد و هم در برابر حملات تابآوری داشته باشد.

لایههای معماری پایش امنیت

معماری یک سیستم پایش امنیتی مؤثر معمولاً از چندین لایه تشکیل شده است که هر یک نقش مشخصی در چرخه حیات پایش امنیتی ایفا میکنند:

- لایه جمعآوری داده (Data Collection Layer): این لایه مسئول جمعآوری لاگها و رویدادها از تمام نقاط حیاتی در زیرساخت سازمان است. این مرحله، شریان حیاتی هر سیستم پایش امنیتی است، چرا که کیفیت و جامعیت دادههای جمعآوری شده مستقیماً بر دقت تشخیص تأثیر میگذارد. این منابع میتوانند شامل موارد زیر باشند:

- دستگاههای شبکه: روترها، سوئیچها، فایروالها، پروکسی سرورها، سیستمهای IDS/IPS (لاگهای ترافیک، تلاشهای دسترسی غیرمجاز، تغییرات پیکربندی، هشدارهای امنیتی شبکه).

- سرورها: سرورهای سیستم عامل (ویندوز، لینوکس، یونیکس)، سرورهای پایگاه داده (SQL Server, Oracle, MySQL)، سرورهای وب (Apache, Nginx, IIS) و سرورهای ایمیل (لاگهای ورود/خروج کاربر، دسترسی به فایل، خطاها، فعالیتهای فرآیند، تغییرات در تنظیمات سیستم).

- برنامههای کاربردی: برنامههای کسبوکار اصلی، سیستمهای مدیریت محتوا (CMS)، سیستمهای CRM/ERP، و سایر برنامههای سفارشی (لاگهای فعالیت کاربر، تراکنشهای مالی، خطاها، فعالیتهای حساس).

- نقاط پایانی (Endpoints): ایستگاههای کاری، لپتاپها، دستگاههای موبایل و سرورها (لاگهای فعالیت کاربر، نصب نرمافزار، تغییرات در رجیستری، تشخیص بدافزار توسط آنتیویروس و EDR).

- سیستمهای امنیتی اختصاصی: سیستمهای پیشگیری از از دست رفتن داده (DLP)، سیستمهای مدیریت آسیبپذیری (Vulnerability Management Systems)، سیستمهای مدیریت دسترسی هویت (IAM) و سایر ابزارهای امنیتی.

- منابع ابری: لاگها و رویدادهای امنیتی از پلتفرمهای ابری (AWS CloudTrail, Azure Monitor, Google Cloud Logging)، برنامههای SaaS (Software as a Service) مانند Office 365 و Salesforce.

- دادههای جریان شبکه (Flow Data): دادههایی مانند NetFlow یا IPFIX که اطلاعاتی در مورد ارتباطات شبکه (چه کسی با چه کسی صحبت میکند، چه پروتکلی استفاده میشود، چه مقدار داده منتقل میشود) بدون نیاز به تحلیل کامل بسته ارائه میدهند.

- لایه نرمالسازی و تجزیه (Normalization and Parsing Layer): دادههای جمعآوری شده از منابع مختلف معمولاً در فرمتهای متنوعی هستند که برای تحلیل مستقیم مناسب نیستند (مثلاً لاگهای ویندوز، لینوکس، فایروالها هر کدام ساختار متفاوتی دارند). در این لایه، دادهها نرمالسازی (Normalization) و تجزیه (Parsing) میشوند تا بتوانند توسط سیستم SIEM یا پلتفرم تحلیل، فهمیده و پردازش شوند. این فرآیند شامل تبدیل فرمتهای مختلف به یک فرمت استاندارد، استخراج فیلدهای مرتبط (مانند آدرس IP مبدأ، کاربر، نوع رویداد) و برچسبگذاری (Tagging) آنهاست. نرمالسازی دادهها برای اعمال قوانین همبستهسازی در لایههای بعدی ضروری است.

- لایه همبستهسازی و تحلیل (Correlation and Analytics Layer): این لایه قلب سیستم پایش امنیت اطلاعات سازمانی است. در اینجا، رویدادهای نرمالسازی شده تحلیل میشوند تا الگوهای مشکوک، ناهنجاریها و حملات شناسایی شوند. این لایه از قوانین همبستهسازی، موتورهای تحلیل رفتاری (مانند UEBA) و هوش تهدید برای شناسایی تهدیدات استفاده میکند.

- قوانین همبستهسازی: مجموعهای از قواعد از پیش تعریف شده که رویدادهای خاص را به هم مرتبط میکنند. به عنوان مثال، یک قانون میتواند تشخیص دهد که اگر یک تلاش ناموفق ورود به سیستم از یک آدرس IP مشخص بیش از 10 بار در 5 دقیقه اتفاق بیفتد، و سپس بلافاصله یک ورود موفق از همان آدرس IP اما با نام کاربری متفاوت رخ دهد، این یک حمله Brute-Force یا سرقت اعتبارنامه است.

- تحلیل رفتاری (UEBA): استفاده از یادگیری ماشین برای شناسایی رفتارهای غیرعادی کاربران، دستگاهها یا برنامههای کاربردی که نشاندهنده یک تهدید ناشناخته هستند. UEBA میتواند خط پایه رفتاری نرمال را برای هر موجودیت (کاربر، سرور، برنامه) ایجاد کند و هر انحرافی از این خط پایه را به عنوان یک رویداد مشکوک گزارش دهد. این رویکرد در شناسایی تهدیدات داخلی (Insider Threats) و حملات پیشرفته و ناشناخته (Zero-day) بسیار مؤثر است.

- هوش تهدید (Threat Intelligence): غنیسازی رویدادها با اطلاعات بهروز در مورد مهاجمان، بدافزارها، آسیبپذیریها و تاکتیکها، تکنیکها و رویههای (TTPs) شناخته شده آنها. با ادغام فیدهای هوش تهدید، سیستم میتواند فعالیتهای مشکوک را با شاخصهای نفوذ (IoCs) شناخته شده مطابقت داده و تهدیدات را با دقت بیشتری شناسایی کند.

- لایه نمایش و گزارشدهی (Visualization and Reporting Layer): این لایه مسئول ارائه دیدگاهی جامع و قابل فهم از وضعیت امنیتی سازمان به تحلیلگران و مدیران است. بدون این لایه، حتی بهترین سیستمهای پایش نیز بیفایده خواهند بود، زیرا اطلاعات به درستی قابل دسترسی و تفسیر نخواهند بود. داشبوردهای قابل تنظیم، گزارشهای جامع و قابلیتهای جستجوی پیشرفته، ابزارهای کلیدی در این لایه هستند.

- داشبوردهای امنیتی: نمایش گرافیکی و در لحظه رویدادهای امنیتی، هشدارهای فعال، روندهای حمله، وضعیت عمومی امنیت و معیارهای کلیدی عملکرد (KPIs) امنیتی. این داشبوردها باید قابلیت سفارشیسازی بر اساس نقشهای مختلف (مثلاً داشبورد برای مدیران ارشد، داشبورد برای تحلیلگران SOC) را داشته باشند.

- گزارشهای انطباق: تولید گزارشهای خودکار و برنامهریزی شده برای اثبات رعایت استانداردهای امنیتی و مقررات (مانند GDPR، ISO 27001، PCI DSS). این گزارشها برای ممیزیهای داخلی و خارجی حیاتی هستند.

- جستجوی پیشرفته: امکان جستجوی سریع و مؤثر در حجم عظیمی از لاگها برای تحقیقات Forensic پس از وقوع حادثه، ریشهیابی مشکلات و شناسایی الگوهای جدید.

- لایه پاسخ به حادثه و اتوماسیون (Incident Response and Automation Layer): این لایه شامل فرآیندها و ابزارهایی برای واکنش به هشدارهای امنیتی است. یک سیستم پایش قوی بدون یک قابلیت پاسخ به حادثه مؤثر، کامل نیست. پلتفرمهای SOAR (Security Orchestration, Automation and Response) در این لایه نقش کلیدی ایفا میکنند.

- ارکستراسیون: هماهنگی بین ابزارهای امنیتی مختلف (مانند فایروال، EDR، SIEM) و مراحل پاسخ به حادثه. به عنوان مثال، پس از تشخیص یک بدافزار، SOAR میتواند به طور خودکار به EDR دستور دهد تا دستگاه آلوده را قرنطینه کند و به فایروال دستور دهد تا آدرس IP مبدأ حمله را مسدود کند.

- اتوماسیون: خودکارسازی وظایف تکراری و زمانبر در فرآیند پاسخ به حادثه. این شامل جمعآوری اطلاعات اضافی در مورد یک هشدار، غنیسازی دادهها با هوش تهدید، یا اجرای دستورات اولیه مهار است.

- پاسخ به حادثه: تعریف و اجرای Playbookها و Workflowها برای مدیریت مؤثر حوادث امنیتی، از تشخیص اولیه تا ریشهیابی و بازیابی کامل. این Playbookها به تیم SOC کمک میکنند تا در شرایط پرفشار به صورت سیستماتیک و استاندارد عمل کنند.

ملاحظات معماری

طراحی یک معماری سیستم پایش امنیت اطلاعات سازمانی باید با در نظر گرفتن ملاحظات مهمی صورت گیرد:

- مقیاسپذیری (Scalability): معماری باید قادر به پردازش حجم فزایندهای از دادهها باشد، زیرا سازمانها رشد میکنند، تعداد سیستمها افزایش مییابد و منابع دادهای بیشتری اضافه میشوند. سیستم باید بتواند بدون افت عملکرد، حجم بیشتری از لاگها و رویدادها را مدیریت کند.

- تابآوری (Resilience): سیستم باید در برابر خرابیها مقاوم باشد. این به معنای داشتن افزونگی (Redundancy) در اجزای کلیدی و قابلیت بازیابی سریع در صورت بروز مشکل است تا پایش امنیتی بدون وقفه ادامه یابد.

- امنیت (Security): خود سیستم پایش باید به شدت محافظت شود تا از دسترسی غیرمجاز یا دستکاری مهاجمان جلوگیری شود. هرگونه نفوذ به سیستم پایش میتواند به مهاجمان اجازه دهد تا فعالیتهای خود را پنهان کنند.

- یکپارچگی (Integration): توانایی یکپارچهسازی با سایر ابزارهای امنیتی و IT موجود در سازمان بسیار مهم است. این شامل سیستمهای احراز هویت، سیستمهای مدیریت دارایی، سیستمهای مدیریت آسیبپذیری و ابزارهای IT Service Management (ITSM) میشود.

- ترازبندی با اهداف کسبوکار (Business Alignment): معماری پایش باید با اهداف و نیازهای کسبوکار همسو باشد. این به معنای تمرکز بر پایش داراییهای حیاتی کسبوکار و ریسکهایی است که بیشترین تأثیر را بر سازمان دارند.

یک معماری سازمانی قوی برای پایش امنیت اطلاعات سازمانی، نه تنها ابزارها را به هم متصل میکند، بلکه جریان اطلاعات را تسهیل کرده و امکان یک رویکرد جامع و proactive به امنیت سایبری را فراهم میآورد. این رویکرد تضمین میکند که سازمان در هر لحظه از وضعیت امنیتی خود آگاه است و میتواند به سرعت به تهدیدات پاسخ دهد.

تیم های کلیدی در مدیریت امنیت سایبری

پیادهسازی و نگهداری یک سیستم پایش امنیت اطلاعات سازمانی مؤثر، تنها به خرید و استقرار فناوری محدود نمیشود؛ بلکه نیازمند یک تیم متخصص و متعهد است که هر یک نقشهای مشخصی در فرآیند مدیریت امنیت سایبری ایفا میکنند. هیچ ابزاری به تنهایی نمیتواند جایگزین تخصص و تجربه انسانی شود. درک نقشها و مسئولیتهای این تیمها برای مدیران کسبوکارها حیاتی است تا بتوانند منابع انسانی لازم را تخصیص دهند، انتظارات واقعبینانهای از قابلیتهای تیم داشته باشند و از کارایی سیستم پایش خود اطمینان حاصل کنند. همکاری مؤثر و ارتباطات شفاف بین این تیمها، کلید موفقیت در دفاع سایبری است.

1. تیم عملیات امنیت (Security Operations Center – SOC)

تیم SOC قلب عملیات پایش امنیت اطلاعات سازمانی است. این تیم مسئول نظارت مستمر بر سیستمهای امنیتی، تحلیل هشدارها و واکنش اولیه به حوادث امنیتی است. اعضای تیم SOC معمولاً به صورت 24/7 فعالیت میکنند تا اطمینان حاصل شود که هیچ تهدیدی از دید پنهان نمیماند.

- تحلیلگر امنیتی سطح 1 (Tier 1 Security Analyst): این افراد اولین خط دفاعی در SOC هستند. آنها مسئول نظارت بر داشبوردهای SIEM و دیگر ابزارهای پایش، فیلتر کردن هشدارهای کاذب، جمعآوری اطلاعات اولیه در مورد هشدارهای معتبر و ارجاع آنها به تحلیلگران سطح بالاتر هستند. آنها باید دانش اولیه در مورد حملات سایبری رایج، ابزارهای امنیتی و فرآیندهای SOC داشته باشند و توانایی مدیریت حجم بالای هشدارها را دارا باشند. هدف اصلی آنها، تشخیص سریع و حذف “نویز” از هشدارهای واقعی است.

- تحلیلگر امنیتی سطح 2 (Tier 2 Security Analyst): این تحلیلگران مسئول بررسی عمیقتر حوادثی هستند که توسط تحلیلگران سطح 1 شناسایی و ارجاع شدهاند. آنها از ابزارهای پیشرفتهتر (مانند EDR، پلتفرمهای تحلیل بدافزار، ابزارهای تحقیقات Forensic) برای تحلیل لاگها، شناسایی ریشه حملات، تعیین دامنه نفوذ و ارائه توصیههای مهار استفاده میکنند. این افراد باید دارای مهارتهای تحلیلی قوی، درک عمیقی از معماری شبکه، سیستم عاملها، پروتکلها و تاکتیکها و تکنیکهای مهاجمان (TTPs) باشند. آنها اغلب به عنوان “کارآگاهان سایبری” سازمان عمل میکنند.

- تحلیلگر امنیتی سطح 3 / شکارچی تهدید (Tier 3 / Threat Hunter): این متخصصان پیشرفتهترین اعضای تیم SOC هستند و نقش فعالانهتری در دفاع سایبری ایفا میکنند. آنها نه تنها به حوادث واکنش نشان میدهند، بلکه به طور فعالانه به دنبال تهدیدات پنهان، ناشناخته و پیشرفته (مانند APTها) در شبکه هستند که ممکن است توسط ابزارهای خودکار تشخیص داده نشده باشند. آنها از هوش تهدید (Threat Intelligence) و تکنیکهای پیشرفته برای جستجوی نشانههای نفوذ (Indicators of Compromise – IoCs) و الگوهای رفتاری مشکوک استفاده میکنند. این نقش نیازمند دانش عمیق در مورد بدافزارها، آسیبپذیریها، تکنیکهای Exploit و توانایی توسعه ابزارهای سفارشی برای تحلیل است.

- مهندس SOC (SOC Engineer): این افراد مسئول طراحی، پیادهسازی، پیکربندی و نگهداری ابزارهای SOC از جمله SIEM، EDR، SOAR و سایر سیستمهای پایش امنیتی هستند. آنها همچنین قوانین همبستهسازی، Playbookهای پاسخ به حادثه و Workflowها را توسعه، بهینهسازی و خودکارسازی میکنند. آنها تخصص فنی عمیقی در معماری و مدیریت ابزارهای امنیتی دارند و اطمینان حاصل میکنند که سیستمهای پایش به درستی کار میکنند و بهینه هستند.

2. تیم پاسخ به حادثه (Incident Response Team – IR Team)

در حالی که SOC بر پایش و تشخیص تمرکز دارد، تیم پاسخ به حادثه مسئول مدیریت جامع حوادث امنیتی از زمان تشخیص تا بازیابی کامل است. این تیم باید به سرعت و با کارایی بالا به حوادث واکنش نشان دهد تا خسارات را به حداقل برساند و اطمینان حاصل کند که سیستمها به حالت عملیاتی عادی بازمیگردند.

- برنامهریزی پاسخ به حادثه: توسعه و بهروزرسانی Playbookها، رویهها و برنامههای ارتباطی برای انواع مختلف حوادث امنیتی.

- تحلیل و مهار حادثه: بررسی عمیق حادثه، شناسایی دامنه نفوذ، مهار مهاجم، ایزوله کردن سیستمهای آسیبدیده و جلوگیری از گسترش آسیب.

- ریشهیابی و بازیابی: شناسایی ریشه اصلی حمله (مثلاً آسیبپذیری سوءاستفاده شده)، حذف کامل بدافزار یا مهاجم از سیستم، و بازیابی سیستمها و دادهها به حالت عادی و امن.

- دروس آموخته شده: تحلیل حادثه پس از اتمام آن برای شناسایی نقاط ضعف، بهبود فرآیندهای امنیتی آینده و جلوگیری از وقوع حملات مشابه. این مرحله برای بهبود مستمر وضعیت امنیتی سازمان حیاتی است.

3. تیم مدیریت ریسک و انطباق (Risk & Compliance Team)

این تیم مسئول اطمینان از اینکه سازمان با الزامات قانونی، مقرراتی و استانداردهای امنیتی داخلی و خارجی مطابقت دارد. آنها با تیم SOC همکاری میکنند تا اطمینان حاصل کنند که سیستم پایش امنیت اطلاعات سازمانی، دادههای لازم برای اثبات انطباق و مدیریت ریسک را فراهم میکند.

- مدیریت ریسک: شناسایی، ارزیابی و کاهش ریسکهای امنیتی در سراسر سازمان. این شامل ارزیابی آسیبپذیریها، تهدیدات و تأثیرات احتمالی آنها بر کسبوکار است.

- انطباق: اطمینان از رعایت استانداردهای بینالمللی (مانند ISO 27001)، مقررات صنعتی (مانند PCI DSS) و قوانین حفاظت از دادهها (مانند GDPR). آنها مسئول تفسیر این استانداردها و ترجمه آنها به الزامات عملیاتی برای تیمهای امنیتی هستند.

- ممیزیها: هماهنگی با ممیزان داخلی و خارجی، ارائه شواهد انطباق و اطمینان از رفع هرگونه یافته ممیزی.

4. تیم توسعه و عملیات امنیت (DevSecOps Team – در سازمانهای پیشرفته)

در سازمانهایی که از رویکرد DevSecOps استفاده میکنند (ادغام امنیت در چرخه توسعه نرمافزار)، تیم امنیت به طور فعال در چرخه توسعه نرمافزار ادغام میشود تا امنیت از همان ابتدا در طراحی و پیادهسازی برنامهها و زیرساختها در نظر گرفته شود.

- امنیت در طراحی: اطمینان از اینکه ملاحظات امنیتی در مراحل اولیه طراحی و معماری نرمافزار و سیستمها گنجانده شدهاند.

- تست امنیت خودکار: ادغام ابزارهای تست امنیت (مانند SAST, DAST) در خطوط لوله CI/CD برای شناسایی آسیبپذیریها در مراحل اولیه توسعه.

- توسعه ابزارهای امنیتی: این تیمها میتوانند در توسعه ابزارهای پایش سفارشی و ادغام آنها با فرآیندهای CI/CD نقش داشته باشند تا قابلیت مشاهده و امنیت را در محیطهای پویا افزایش دهند.

5. مدیریت ارشد (Executive Management)

گرچه مدیران ارشد مستقیماً در عملیات پایش امنیت اطلاعات سازمانی دخیل نیستند، اما نقش حیاتی در حمایت از تیمهای امنیتی، تخصیص بودجه کافی، تعیین استراتژی کلی امنیت اطلاعات سازمان و ترویج فرهنگ امنیت در سراسر سازمان دارند.

- حمایت و تخصیص منابع: اطمینان از اینکه تیمهای امنیتی منابع مالی و انسانی لازم را برای انجام وظایف خود در اختیار دارند.

- تعیین استراتژی: تعریف چشمانداز و اهداف کلی امنیت سایبری سازمان و اطمینان از همسویی آن با اهداف کسبوکار.

- مدیریت ریسک در سطح هیئت مدیره: درک و پذیرش ریسکهای سایبری در سطح کلان و اتخاذ تصمیمات استراتژیک برای کاهش آنها.

همکاری مؤثر بین این تیمها، با تعریف روشن نقشها و مسئولیتها، ارتباطات شفاف و مکانیزمهای گزارشدهی مناسب، برای ایجاد یک سپر دفاعی قوی و پاسخ سریع به تهدیدات سایبری حیاتی است. آموزش مستمر و توسعه مهارتها برای تمامی اعضای این تیمها نیز از اهمیت بالایی برخوردار است تا بتوانند با پیچیدگیهای روزافزون حملات سایبری مقابله کنند.

7 گام طلایی در پیاده سازی سیستم پایش امنیت

پیادهسازی یک سیستم پایش امنیت اطلاعات سازمانی (Information Security Monitoring System) موفق، یک پروژه پیچیده و چندوجهی است که نیازمند برنامهریزی دقیق، تعهد سازمانی و اجرای گام به گام است. این فرآیند نباید به عنوان یک خرید نرمافزار ساده دیده شود، بلکه یک سرمایهگذاری استراتژیک در تداوم و امنیت کسبوکار شماست. برای مدیران کسبوکارها، درک این فرآیند به آنها کمک میکند تا انتظارات واقعبینانه داشته باشند و از سرمایهگذاری خود حداکثر بهره را ببرند. در اینجا 7 گام طلایی برای پیادهسازی یک سیستم پایش امنیتی مؤثر آورده شده است:

گام 1: ارزیابی نیازها و تعریف اهداف استراتژیک

اولین و حیاتیترین گام، درک عمیق از نیازهای امنیتی سازمان و تعیین اهداف مشخص برای سیستم پایش است. بدون اهداف روشن، پروژه ممکن است از مسیر خود خارج شود یا نتایج مطلوب را ارائه ندهد. این مرحله نیازمند همکاری نزدیک بین تیمهای امنیتی، IT و مدیریت ارشد است.

- شناسایی داراییهای حیاتی: مشخص کنید که کدام دادهها، سیستمها، زیرساختها و برنامههای کاربردی برای تداوم و بقای کسبوکار شما حیاتی هستند و باید در اولویت پایش قرار گیرند. این شامل پایگاههای داده مشتریان، سرورهای مالی، سیستمهای ERP، وبسایتهای تجاری، و حتی مالکیت فکری سازمان میشود. فهرستبرداری دقیق از داراییهای ارزشمند اولین قدم است.

- ارزیابی ریسکها و آسیبپذیریها: یک ارزیابی جامع از ریسکهای سایبری فعلی و بالقوه سازمان خود انجام دهید. کدام تهدیدات برای شما بیشترین اهمیت را دارند؟ (مانند حملات باجافزاری، نفوذ داخلی، فیشینگ، حملات DDoS). درک این ریسکها به شما کمک میکند تا اولویتهای پایش خود را تعیین کنید.

- تعریف موارد استفاده (Use Cases): بر اساس ریسکها و داراییهای شناسایی شده، موارد استفاده مشخصی برای سیستم پایش خود تعریف کنید. به عنوان مثال، “تشخیص نفوذ از طریق حملات Brute-Force به سرورهای VPN”، “شناسایی فعالیتهای غیرعادی در دسترسی به پایگاه داده مشتریان”، “تشخیص نصب نرمافزارهای غیرمجاز بر روی ایستگاههای کاری” یا “پایش ناهنجاریها در ترافیک شبکه به مقاصد خارجی مشکوک”. این موارد استفاده، مبنای طراحی قوانین پایش خواهند بود.

- تعیین الزامات انطباق: مشخص کنید که سیستم پایش باید به کدام الزامات قانونی و مقرراتی (مانند GDPR، HIPAA، PCI DSS، NIS2) پاسخ دهد و چه نوع گزارشهایی باید تولید کند. این الزامات میتوانند بر انتخاب ابزار و نحوه پیکربندی آن تأثیرگذار باشند.

گام 2: انتخاب فناوری و پلتفرم مناسب

با توجه به نیازها، اهداف، بودجه و زیرساخت موجود سازمان، پلتفرم پایش امنیت اطلاعات سازمانی را انتخاب کنید. این انتخاب میتواند از یک سیستم مدیریت لاگ ساده تا یک SIEM پیشرفته، یک راهکار XDR یا یک پلتفرم SOAR متغیر باشد. انتخاب صحیح، پایه و اساس موفقیت بلندمدت سیستم پایش است.

- قابلیتهای مورد نیاز: لیستی از قابلیتهای ضروری برای رفع موارد استفاده خود تهیه کنید (مانند جمعآوری لاگ از منابع متنوع، نرمالسازی، همبستهسازی، تحلیل رفتاری، ادغام هوش تهدید، قابلیتهای پاسخ خودکار، داشبوردهای قابل تنظیم، گزارشدهی جامع).

- مقیاسپذیری و عملکرد: اطمینان حاصل کنید که پلتفرم انتخابی قادر به مدیریت حجم دادههای فعلی و آینده سازمان شما است. اگر سازمان شما در حال رشد است، قابلیت مقیاسپذیری آیندهنگر بسیار مهم است. پلتفرم باید بتواند با میلیونها رویداد در ثانیه (EPS) کار کند.

- یکپارچگی: بررسی کنید که پلتفرم به راحتی با ابزارهای امنیتی و زیرساخت IT موجود شما (فایروالها، EDRها، سیستمهای IAM، سرویسهای ابری) یکپارچه میشود. هر چه یکپارچگی بهتر باشد، دید شما جامعتر خواهد بود.

- سهولت استفاده و مدیریت: رابط کاربری باید برای تیم امنیتی قابل فهم و مدیریت باشد تا بتوانند به سرعت هشدارها را بررسی و تحلیل کنند. پیچیدگی بیش از حد میتواند به کارایی تیم آسیب برساند.

- پشتیبانی و اعتبار فروشنده: اطمینان حاصل کنید که فروشنده پشتیبانی فنی قوی، مستندات جامع و سابقه خوبی در بازار دارد. به نظرات کاربران و گزارشهای تحلیلگران صنعت (مانند گارتنر) توجه کنید.

گام 3: طراحی معماری و برنامهریزی استقرار

این گام شامل طراحی فنی سیستم و برنامهریزی دقیق برای استقرار آن در محیط سازمان است. یک طراحی خوب، مبنای یک سیستم پایدار و کارآمد است.

- معماری جمعآوری لاگ: مشخص کنید که چگونه لاگها از منابع مختلف (سرورها، دستگاههای شبکه، برنامههای کاربردی، محیطهای ابری) جمعآوری و به پلتفرم پایش ارسال خواهند شد. این میتواند شامل استفاده از Agentها (نرمافزارهای کوچک نصب شده بر روی سیستمها)، Syslog، APIها، یا Collectors/Forwarders باشد.

- ظرفیتبندی: برآورد کنید که چه مقدار فضای ذخیرهسازی، قدرت پردازش (CPU/RAM) و پهنای باند برای پلتفرم پایش (به خصوص برای SIEM) نیاز است تا حجم عظیمی از دادهها را پردازش و ذخیره کند. این برآورد باید بر اساس حجم فعلی و پیشبینی شده لاگها انجام شود.

- طراحی شبکه: اطمینان حاصل کنید که شبکه شما قادر به انتقال حجم زیاد لاگها به پلتفرم پایش است. همچنین ملاحظات امنیتی لازم برای ارتباطات بین منابع داده و پلتفرم پایش (مانند رمزنگاری و جداسازی شبکه) در نظر گرفته شود.

- برنامهریزی فازبندی (Phased Rollout): پروژه را به فازهای کوچکتر و قابل مدیریت تقسیم کنید. به عنوان مثال، فاز 1: جمعآوری لاگ از فایروالها و سرورهای حیاتی؛ فاز 2: افزودن برنامههای کاربردی کلیدی؛ فاز 3: نقاط پایانی و محیط ابری. این رویکرد به شما کمک میکند تا کنترل بهتری بر پروژه داشته باشید و مشکلات را به تدریج برطرف کنید.

گام 4: جمعآوری، نرمالسازی و همبستهسازی لاگها

پس از استقرار اولیه، شروع به جمعآوری دادهها از منابع تعریف شده کنید. این گام شامل پیکربندی Agentها و اتصالات است و به اطمینان از اینکه دادهها به درستی برای تحلیل آماده میشوند، میپردازد.

- پیکربندی جمعآوری لاگ: اطمینان حاصل کنید که لاگها با فرمت صحیح، با جزئیات کافی و بدون از دست دادن هیچ رویدادی جمعآوری میشوند. این مرحله شامل تنظیمات دقیق در هر منبع تولیدکننده لاگ است.

- نرمالسازی و تجزیه (Parsing): این فرآیند برای تبدیل لاگهای با فرمتهای مختلف به یک فرمت واحد و قابل تحلیل حیاتی است. ابزار SIEM شما باید قادر به تجزیه صحیح دادهها باشد تا اطلاعات مهم (مانند آدرس IP، نام کاربری، زمان رویداد) به درستی استخراج شوند.

- توسعه قوانین همبستهسازی (Correlation Rules): بر اساس موارد استفاده تعریف شده در گام 1، قوانینی را برای شناسایی الگوهای حمله و ناهنجاریها توسعه دهید. این قوانین باید به دقت تنظیم شوند تا از هشدارهای کاذب جلوگیری شود و هشدارهای واقعی را شناسایی کنند. این یک فرآیند تکراری و مستمر است.

گام 5: توسعه موارد استفاده و قوانین هشدار

پس از جمعآوری و نرمالسازی دادهها، تمرکز بر ایجاد قوانین و الگوریتمهایی است که سیستم را قادر به شناسایی تهدیدات میکند. این مرحله نیازمند درک عمیق از تهدیدات و نحوه بروز آنها در محیط شماست.

- توسعه قوانین (Rules Development): با همکاری تیم امنیتی و بر اساس تحلیل ریسکها، قوانینی را برای تشخیص رویدادهای خاص (مانند تلاشهای ورود ناموفق زیاد از یک منبع واحد، دسترسی به فایلهای حساس در ساعات غیراداری توسط یک کاربر غیرمجاز، یا شناسایی ترافیک خروجی به آدرسهای IP مخرب شناخته شده) ایجاد کنید. از رویکرد مبتنی بر موارد استفاده (Use Case Driven) برای اولویتبندی توسعه قوانین استفاده کنید.

- پیکربندی هشدارها (Alerting Configuration): مشخص کنید که در صورت شناسایی یک رویداد امنیتی، هشدارها چگونه باید ایجاد و به چه کسی ارسال شوند. این میتواند شامل ایمیل، پیامک، اعلان در داشبورد SIEM، یا ایجاد خودکار تیکت در سیستم مدیریت حادثه (مثلاً Jira یا ServiceNow) باشد. اطمینان حاصل کنید که افراد مناسب در زمان مناسب از وقوع حادثه مطلع میشوند.

- تنظیم دقیق (Tuning): این یک فرآیند مستمر است که شامل بهینهسازی قوانین و فیلتر کردن هشدارهای کاذب (False Positives) برای کاهش “خستگی هشدار” (Alert Fatigue) در تیم SOC است. هر هشدار کاذب زمان تیم را تلف میکند و میتواند منجر به نادیده گرفتن هشدارهای واقعی شود. این بهینهسازی نیازمند تحلیل منظم هشدارها و بازخورد از تیم SOC است.

گام 6: ایجاد فرآیندهای پاسخ به حادثه و Playbookها

یک سیستم پایش امنیتی بدون فرآیندهای پاسخ به حادثه مشخص، تنها یک ابزار هشداردهنده است. این گام حیاتی برای تبدیل هشدارها به اقدامات مؤثر است و تضمین میکند که سازمان میتواند به سرعت و به طور مؤثر به تهدیدات واکنش نشان دهد.

- تعریف فرآیندهای پاسخ: مشخص کنید که پس از دریافت یک هشدار امنیتی، تیم امنیتی چگونه باید واکنش نشان دهد. این فرآیند باید شامل مراحل تشخیص، تحلیل، مهار (Containment)، ریشهیابی (Eradication)، بازیابی (Recovery) و دروس آموخته شده (Lessons Learned) باشد.

- توسعه Playbookها: برای هر نوع حادثه رایج و مهم، یک Playbook (مجموعهای از دستورالعملهای گام به گام و از پیش تعریف شده) ایجاد کنید که تیم امنیتی را در فرآیند پاسخ به حادثه راهنمایی کند. این Playbookها باید شامل جزئیات فنی و همچنین رویههای ارتباطی و قانونی باشند.

- ادغام با SOAR (در صورت وجود): اگر از پلتفرم SOAR استفاده میکنید، وظایف پاسخ به حادثه را خودکارسازی کنید (مانند قرنطینه کردن یک دستگاه آلوده، مسدود کردن یک آدرس IP مخرب، جمعآوری لاگهای اضافی) تا سرعت و کارایی پاسخ افزایش یابد.

- تمرین و شبیهسازی: به طور منظم تمرینها و شبیهسازیهای پاسخ به حادثه (Tabletop Exercises) را انجام دهید تا آمادگی تیم را بسنجید و Playbookها را بهبود بخشید. این تمرینها میتوانند نقاط ضعف در فرآیندها یا نیاز به آموزش بیشتر را آشکار کنند.

گام 7: نظارت مستمر، بهینهسازی و بهبود

پیادهسازی سیستم پایش امنیت اطلاعات سازمانی یک فرآیند یکباره نیست، بلکه یک چرخه مستمر از نظارت، ارزیابی و بهبود است. چشمانداز تهدیدات سایبری دائماً در حال تغییر است و سیستم پایش شما نیز باید با آن تکامل یابد.

- نظارت روزانه: تیم SOC باید به طور مداوم بر سیستم پایش نظارت داشته باشد، هشدارها را بررسی کند و به آنها واکنش نشان دهد. این نظارت باید 24/7 (در صورت امکان) انجام شود.

- بازنگری دورهای (Periodic Review): به طور منظم عملکرد سیستم پایش را بررسی کنید، اثربخشی قوانین را ارزیابی کنید، هشدارهای کاذب را تحلیل کنید و موارد استفاده جدیدی را بر اساس تهدیدات نوظهور، تغییرات در زیرساخت سازمان و هوش تهدید جدید تعریف کنید.

- بهروزرسانیها و نگهداری: اطمینان حاصل کنید که نرمافزار و سختافزار سیستم پایش به طور منظم بهروزرسانی میشوند تا در برابر آسیبپذیریهای جدید محافظت شوند و از آخرین قابلیتها بهرهمند شوند.

- آموزش مستمر: تیم امنیتی باید به طور مداوم در مورد آخرین تهدیدات، تکنیکهای حمله، ابزارهای جدید و تکنیکهای دفاعی آموزش ببیند. سرمایهگذاری در آموزش تیم، مهمترین سرمایهگذاری در امنیت سایبری است.

با رعایت این 7 گام، سازمانها میتوانند یک سیستم پایش امنیت اطلاعات سازمانی قوی و مؤثر ایجاد کنند که به آنها در شناسایی و مقابله با تهدیدات سایبری در چشمانداز متغیر امروز کمک کند و به عنوان یک سپر دفاعی پویا و کارآمد عمل کند.

چالش های پیاده سازی و راهکارهای پیشنهادی در سیستم پایش امنیت اطلاعات

پیادهسازی و نگهداری یک سیستم پایش امنیت اطلاعات سازمانی، با وجود مزایای بیشمار، با چالشهای متعددی نیز همراه است که میتواند موفقیت پروژه را تحت تأثیر قرار دهد. مدیران کسبوکارها باید از این چالشها آگاه باشند و راهکارهای مناسبی را برای غلبه بر آنها در نظر بگیرند تا سرمایهگذاری خود را بهینه کنند. چشمپوشی از این موانع میتواند منجر به هدر رفتن منابع و عدم دستیابی به اهداف امنیتی شود.

1. حجم بالای دادهها و “خستگی هشدار” (Alert Fatigue)

یکی از بزرگترین چالشها، حجم عظیم لاگها و رویدادهای تولید شده توسط سیستمهای مختلف در یک سازمان بزرگ است. یک سازمان متوسط میتواند روزانه ترابایتها لاگ تولید کند. این حجم داده میتواند منجر به “خستگی هشدار” در تیم SOC شود، به این معنی که تحلیلگران با تعداد زیادی هشدار (که بسیاری از آنها کاذب یا بیاهمیت هستند) بمباران میشوند و ممکن است هشدارهای واقعی و حیاتی را از دست بدهند. این پدیده باعث کاهش کارایی، افزایش استرس تیم و در نهایت افزایش ریسک امنیتی میشود.

- راهکار پیشنهادی:

- تنظیم دقیق و فیلترینگ هوشمند: به جای جمعآوری همه لاگها، بر جمعآوری لاگهای مرتبط و ارزشمند تمرکز کنید. از قابلیتهای فیلترینگ در لایه جمعآوری برای حذف دادههای بیاهمیت استفاده کنید. قوانین همبستهسازی و هشدار را به دقت تنظیم کنید تا هشدارهای کاذب به حداقل برسد. این فرآیند باید مستمر باشد و بر اساس بازخورد تیم SOC تنظیم شود.

- اولویتبندی هشدارها: هشدارها را بر اساس شدت، اهمیت، و تأثیر احتمالی آنها بر کسبوکار اولویتبندی کنید. از یک سیستم امتیازدهی ریسک برای هر هشدار استفاده کنید تا تیم بر روی مهمترین تهدیدات تمرکز کند. به عنوان مثال، یک هشدار از تلاش برای نفوذ به سرور اصلی پایگاه داده باید بالاترین اولویت را داشته باشد.

- اتوماسیون وظایف تکراری: از پلتفرمهای SOAR برای خودکارسازی بررسی هشدارهای رایج و وظایف پاسخ اولیه (مانند جمعآوری اطلاعات بیشتر در مورد یک آدرس IP مشکوک، یا اسکن یک فایل مشکوک) استفاده کنید تا بار کاری تحلیلگران کاهش یابد و آنها بتوانند بر روی تحقیقات پیچیدهتر تمرکز کنند.

2. کمبود مهارتهای تخصصی و نیروی انسانی

بازار کار امنیت سایبری با کمبود شدید نیروی متخصص مواجه است. یافتن و حفظ تحلیلگران امنیتی ماهر، مهندسان SIEM، شکارچیان تهدید و متخصصان پاسخ به حادثه یک چالش بزرگ برای بسیاری از سازمانها است. این کمبود نه تنها باعث افزایش هزینههای حقوق میشود، بلکه میتواند منجر به پر شدن پستهای خالی برای مدت طولانی و در نتیجه ضعف در پوشش امنیتی شود.

- راهکار پیشنهادی:

- سرمایهگذاری در آموزش و توسعه: به جای صرفاً تلاش برای استخدام نیروهای خارجی، تیمهای موجود را در زمینه ابزارهای پایش امنیتی، تحلیل لاگ، پاسخ به حادثه و آخرین تکنیکهای حمله و دفاع آموزش دهید. برنامههای آموزشی منظم، گواهینامههای تخصصی و دورههای بازآموزی را تشویق کنید.

- استفاده از خدمات Managed Security Service Provider (MSSP): اگر سازمان شما قادر به استخدام و حفظ تیم داخلی نیست یا میخواهد هزینههای ثابت را کاهش دهد، برونسپاری خدمات پایش امنیت اطلاعات سازمانی به یک MSSP متخصص میتواند یک راهکار مؤثر باشد. MSSPها با تیمهای متخصص، زیرساختهای پیشرفته و توانایی پایش 24/7، میتوانند خلأهای مهارتی را پر کنند.

- استفاده از هوش مصنوعی و اتوماسیون: برای جبران کمبود نیروی انسانی و افزایش بهرهوری تیم موجود، به هوش مصنوعی و اتوماسیون در سیستم پایش خود تکیه کنید تا وظایف تکراری و ابتدایی را انجام داده و بار تحلیلگران را کاهش دهد. این امر به تحلیلگران انسانی اجازه میدهد تا بر روی فعالیتهای با ارزشتر و پیچیدهتر تمرکز کنند.

3. پیچیدگی یکپارچهسازی و مدیریت

یکپارچهسازی ابزارهای پایش امنیتی با زیرساختهای IT موجود (اعم از On-premise و Cloud)، برنامههای کاربردی میراثی و سیستمهای جدید میتواند بسیار پیچیده باشد. هر ابزار ممکن است دارای فرمت لاگ متفاوت، پروتکلهای ارتباطی منحصر به فرد و نیازهای پیکربندی خاص باشد. مدیریت و نگهداری مداوم این سیستمهای پیچیده نیز نیازمند تخصص و زمان است.

- راهکار پیشنهادی:

- انتخاب پلتفرمهای یکپارچه و استاندارد: به دنبال راهکارهای SIEM یا XDR (Extended Detection and Response) باشید که قابلیت یکپارچهسازی گسترده با ابزارهای مختلف و پشتیبانی از استانداردهای صنعتی (مانند CEF, LEEF) را دارند. این پلتفرمها معمولاً دارای connectors از پیش ساخته شده برای منابع داده رایج هستند.

- استفاده از APIها و Orchestration: در صورت امکان، از APIها برای اتصال سیستمهای مختلف و خودکارسازی فرآیندهای جمعآوری داده و پاسخ به حادثه استفاده کنید. پلتفرمهای SOAR در این زمینه بسیار کمککننده هستند.

- معماری ماژولار و فازبندی: یک معماری پایش امنیت اطلاعات سازمانی ماژولار طراحی کنید که امکان افزودن یا حذف اجزا را بدون تأثیر بر کل سیستم فراهم کند. پیادهسازی فازبندی شده به شما کمک میکند تا پیچیدگی را مدیریت کنید و هر مرحله را به صورت کنترل شده پیش ببرید.

4. هزینه بالا (Total Cost of Ownership – TCO)

پیادهسازی و نگهداری یک سیستم پایش امنیت اطلاعات سازمانی میتواند بسیار پرهزینه باشد، شامل هزینههای نرمافزار، سختافزار، نیروی انسانی، آموزش و نگهداری. این موضوع میتواند برای سازمانهای کوچک و متوسط یک چالش بزرگ باشد و نیاز به توجیه مالی قوی دارد.

- راهکار پیشنهادی:

- شروع با رویکرد فازبندی و تمرکز بر اولویتها: به جای تلاش برای پیادهسازی کامل همه چیز در یک مرحله، پروژه را به فازهای کوچکتر و مدیریتپذیرتر تقسیم کنید. ابتدا بر روی پایش داراییهای حیاتی و موارد استفاده با بیشترین ریسک تمرکز کنید و سپس به تدریج دامنه را گسترش دهید. این رویکرد به شما امکان میدهد تا سرمایهگذاری را به تدریج انجام دهید.

- استفاده از راهکارهای ابری (Cloud-based): پلتفرمهای SIEM ابری (SaaS) میتوانند هزینههای زیرساخت اولیه (سختافزار، نگهداری) را کاهش دهند و مدل پرداخت بر اساس مصرف (Pay-as-you-go) را ارائه دهند که میتواند برای سازمانهایی با بودجه محدود یا رشد متغیر مناسب باشد.

- تحلیل هزینه-فایده (Cost-Benefit Analysis) جامع: مزایای بلندمدت امنیت (مانند کاهش ریسک نقض داده، حفظ اعتبار، انطباق با مقررات، کاهش جریمهها) را در برابر هزینههای پیادهسازی و نگهداری قرار دهید تا ارزش سرمایهگذاری را توجیه کنید. نشان دهید که هزینه یک حمله سایبری موفق میتواند چندین برابر بیشتر از سرمایهگذاری در پیشگیری باشد.

5. عدم تطابق با نیازهای کسبوکار و عدم حمایت مدیریت

گاهی اوقات، سیستم پایش امنیتی به گونهای پیادهسازی میشود که با اهداف و نیازهای واقعی کسبوکار همسو نیست و در نتیجه ارزش مورد انتظار را ارائه نمیدهد. عدم حمایت کافی از سوی مدیریت ارشد نیز میتواند پروژه را با شکست مواجه کند.

- راهکار پیشنهادی:

- همسویی با استراتژی کسبوکار: امنیت باید یک عامل توانمندساز برای کسبوکار باشد، نه یک مانع. فرآیندهای پایش امنیتی باید با اهداف و فرآیندهای کسبوکار همسو باشند. به عنوان مثال، اگر حفاظت از دادههای مشتریان اولویت اصلی است، پایش مربوط به آن باید تقویت شود.

- مشارکت فعال ذینفعان: از همان ابتدا، ذینفعان کلیدی از جمله مدیران ارشد، تیمهای IT، عملیات و حقوقی را در فرآیند طراحی و پیادهسازی سیستم پایش مشارکت دهید. این مشارکت به ایجاد حس مالکیت و حمایت سازمانی کمک میکند.

- گزارشدهی مناسب به مدیریت: وضعیت امنیت را با استفاده از معیارهای کسبوکار (مانند کاهش ریسک، صرفهجویی در هزینهها به دلیل جلوگیری از حملات) به مدیریت ارشد گزارش دهید تا ارزش سرمایهگذاری درک شود. از داشبوردهای بصری و قابل فهم استفاده کنید.

با شناخت این چالشها و پیادهسازی راهکارهای مناسب، سازمانها میتوانند مسیر پیادهسازی یک سیستم پایش امنیت اطلاعات سازمانی را با موفقیت طی کنند و سپر دفاعی خود را در برابر تهدیدات سایبری تقویت کنند. این رویکرد فعالانه نه تنها از داراییها محافظت میکند، بلکه به سازمان در حفظ تداوم کسبوکار و رشد پایدار کمک میکند.

تحلیل هزینه-فایده: سرمایه گذاری در امنیت اطلاعات

مدیران کسبوکارها اغلب با این سوال مواجه میشوند که آیا سرمایهگذاری در سیستم پایش امنیت اطلاعات سازمانی، با توجه به هزینههای قابل توجه آن، توجیه اقتصادی دارد یا خیر. این سوال به خصوص در شرایط اقتصادی دشوار، اهمیت بیشتری پیدا میکند. درک تحلیل هزینه-فایده (Cost-Benefit Analysis) در این زمینه، به آنها کمک میکند تا تصمیمات آگاهانهای بگیرند. در حالی که هزینههای امنیتی اغلب مشهود و ملموس هستند (مانند خرید نرمافزار، حقوق کارکنان)، مزایای آن میتوانند کمتر ملموس باشند (مانند جلوگیری از یک حمله یا حفظ اعتبار)، اما در بلندمدت بسیار حیاتیترند.

هزینههای سرمایهگذاری در پایش امنیت اطلاعات

هزینههای مربوط به پیادهسازی و نگهداری یک سیستم پایش امنیت اطلاعات سازمانی را میتوان به چند دسته اصلی تقسیم کرد:

- هزینههای نرمافزار و لایسنس: این شامل خرید لایسنس برای پلتفرمهای اصلی SIEM، EDR، UEBA، SOAR و سایر ابزارهای پایش (مانند ابزارهای تحلیل ترافیک شبکه، سیستمهای مدیریت آسیبپذیری) است. بسته به فروشنده و مقیاس سازمان، این هزینهها میتوانند از دهها هزار تا میلیونها دلار در سال متغیر باشند. بسیاری از پلتفرمها بر اساس حجم داده (Events Per Second – EPS یا گیگابایت داده ورودی) یا تعداد منابع (مانند سرورها، نقاط پایانی) قیمتگذاری میشوند که میتواند در صورت افزایش حجم لاگها یا گسترش زیرساخت، هزینهها را به شدت افزایش دهد. به عنوان مثال، یک سازمان بزرگ ممکن است صدها هزار دلار در سال فقط برای لایسنس SIEM هزینه کند.

- هزینههای سختافزار و زیرساخت: اگر سازمان قصد پیادهسازی راهکار On-premise (یعنی در محل خود) را داشته باشد، باید برای سرورهای قدرتمند، فضای ذخیرهسازی حجیم (برای آرشیو لاگها)، تجهیزات شبکه پیشرفته و فضای مرکز داده مناسب سرمایهگذاری کند. حتی در محیط ابری، هزینههای مربوط به منابع محاسباتی (VMs, containers)، ذخیرهسازی دادهها (مانند S3 در AWS) و ترافیک شبکه (data egress) وجود دارد که باید در نظر گرفته شود. این هزینهها میتوانند شامل استهلاک و بهروزرسانیهای منظم نیز باشند.

- هزینههای نیروی انسانی: این بزرگترین جزء هزینه در بلندمدت است و اغلب نادیده گرفته میشود. استخدام و حفظ تحلیلگران SOC، مهندسان SIEM، متخصصان پاسخ به حادثه و شکارچیان تهدید بسیار پرهزینه است. حقوق و مزایای این متخصصان با توجه به کمبود مهارت در بازار جهانی (که بر اساس گزارش ISC2 در سال ۲۰۲۳، حدود 4 میلیون کمبود نیروی متخصص در حوزه امنیت سایبری وجود دارد [منبع: (ISC)² Cybersecurity Workforce Study 2023])، بالا است. همچنین، هزینههای آموزش و توسعه حرفهای مستمر، گواهینامهها، و هزینههای مربوط به مدیریت تیم و سربار اداری نیز باید در نظر گرفته شود.

- هزینههای پیادهسازی و مشاوره: برای پیادهسازی اولیه سیستم پایش، سازمانها ممکن است نیاز به استخدام مشاوران خارجی داشته باشند که تخصص لازم را در زمینه طراحی معماری، پیکربندی، یکپارچهسازی و بهینهسازی سیستم پایش دارند. این هزینهها میتوانند شامل خدمات سفارشیسازی، توسعه قوانین خاص و آموزش اولیه تیم داخلی باشند.

- هزینههای نگهداری و عملیات (O&M): این شامل بهروزرسانیهای منظم نرمافزاری، تعمیر و نگهداری سختافزار، مدیریت لاگها و دادهها (آرشیو، حذف)، و تنظیم مداوم قوانین و هشدارها برای کاهش هشدارهای کاذب است. این فرآیند مستمر و زمانبر است و نیاز به تخصیص منابع ثابت دارد.

- هزینههای انطباق و ممیزی: اگرچه سیستم پایش به انطباق کمک میکند، اما فرآیندهای ممیزی و تهیه گزارشهای انطباق خود دارای هزینههایی هستند، از جمله زمان صرف شده توسط کارکنان برای جمعآوری شواهد و همکاری با ممیزان.

مزایای سرمایهگذاری در پایش امنیت اطلاعات

مزایای یک سیستم پایش امنیت اطلاعات سازمانی قوی، اغلب به صورت غیرمستقیم و در قالب کاهش ریسک و جلوگیری از خسارات قابل مشاهده هستند. این مزایا میتوانند در بلندمدت بسیار بیشتر از هزینهها باشند:

- کاهش ریسک نقض داده و حملات سایبری: این بزرگترین و مهمترین فایده است. بر اساس گزارش IBM Cost of a Data Breach Report 2023، متوسط هزینه جهانی یک نقض داده ۴.۴۵ میلیون دلار است [منبع: IBM Security Cost of a Data Breach Report 2023]. یک سیستم پایش مؤثر میتواند به سرعت نفوذها را شناسایی و مهار کند، و هزینههای مربوط به نقض داده (مانند هزینههای تحقیقات Forensic، اطلاعرسانی به مشتریان، جریمههای قانونی، دعاوی قضایی، از دست دادن سهم بازار، هزینههای PR برای بازیابی اعتبار) را به شدت کاهش دهد.

- افزایش سرعت تشخیص و پاسخ به حادثه (MTTD و MTTR): هرچه زودتر یک حمله تشخیص داده شود (MTTD) و به آن پاسخ داده شود (MTTR)، آسیب کمتری به سازمان وارد میشود. سیستم پایش امنیتی با ارائه دیدگاه بلادرنگ و هشدارهای دقیق، زمان متوسط برای تشخیص (Mean Time To Detect – MTTD) و زمان متوسط برای پاسخ (Mean Time To Respond – MTTR) را به طور چشمگیری کاهش میدهد. این کاهش زمان میتواند در جلوگیری از گسترش یک حمله و تبدیل شدن آن به یک فاجعه، تفاوت مرگ و زندگی را رقم بزند.

- حفاظت از اعتبار و اعتماد مشتری: یک نقض امنیتی میتواند به شدت به اعتبار سازمان آسیب بزند و منجر به از دست رفتن مشتریان، شرکای تجاری و حتی کارکنان شود. در عصر شبکههای اجتماعی، اخبار مربوط به نقضها به سرعت منتشر میشوند و میتوانند خسارات جبرانناپذیری به وجهه برند وارد کنند. با جلوگیری از نقضهای امنیتی یا مدیریت مؤثر آنها، سازمان میتواند اعتماد عمومی را حفظ کند.

- رعایت الزامات انطباق و کاهش جریمهها: سیستم پایش، شواهد لازم را برای اثبات رعایت استانداردهای امنیتی و مقررات (مانند GDPR، HIPAA، PCI DSS، NIS2) فراهم میکند. این امر به سازمان کمک میکند تا از جریمههای سنگین و تبعات قانونی ناشی از عدم انطباق جلوگیری کند. به عنوان مثال، جریمههای عدم رعایت GDPR میتواند به ۴ درصد از گردش مالی سالانه یا ۲۰ میلیون یورو (هر کدام که بیشتر باشد) برسد.

- بهبود مستمر وضعیت امنیتی: با تحلیل دادههای پایش و مشاهده الگوهای حمله، سازمان میتواند نقاط ضعف خود را شناسایی کرده و اقدامات پیشگیرانه را برای تقویت دفاع خود انجام دهد. این رویکرد پیشگیرانه در بلندمدت بسیار مقرون به صرفهتر از رویکرد واکنشی (یعنی فقط پس از وقوع حمله اقدام کردن) است.

- افزایش دیدگاه (Visibility) و کنترل بر محیط IT: سیستم پایش یک دیدگاه جامع و متمرکز از تمام فعالیتهای شبکه و سیستمها را فراهم میکند و به مدیران امکان میدهد تا کنترل بیشتری بر امنیت زیرساخت خود داشته باشند. این شفافیت برای تصمیمگیریهای استراتژیک و عملیاتی حیاتی است.

- افزایش ارزش سهام و ثبات مالی: در بلندمدت، شرکای تجاری، سرمایهگذاران و هیئت مدیره به امنیت سایبری به عنوان یک فاکتور کلیدی در پایداری و تابآوری یک کسبوکار نگاه میکنند. سازمانهایی که در امنیت سایبری سرمایهگذاری میکنند، اغلب به عنوان سازمانهای قابل اعتمادتر و پایدارتر دیده میشوند که میتواند به افزایش ارزش سهام و ثبات مالی درازمدت کمک کند.

نتیجهگیری تحلیل هزینه-فایده

در نهایت، سرمایهگذاری در یک سیستم پایش امنیت اطلاعات سازمانی یک هزینه اضافی نیست، بلکه یک سرمایهگذاری حیاتی است که ریسکهای مالی، عملیاتی و اعتباری را به شدت کاهش میدهد. در حالی که هزینههای اولیه ممکن است بالا به نظر برسند، اما هزینههای ناشی از یک حمله سایبری موفق میتواند چندین برابر بیشتر باشد و حتی به ورشکستگی سازمان منجر شود. به عنوان مثال، در پرونده بیمارستان “بیمارستان دولتی آلاباما” (Alabama State Troopers’ Hospital) که در سال ۲۰۲۰ مورد حمله باجافزاری قرار گرفت و مجبور به پرداخت باج شد، نه تنها هزینههای بازیابی اطلاعات و پرداخت باج را متحمل شد، بلکه با تأخیر در ارائه خدمات پزشکی و از دست دادن اعتماد عمومی مواجه شد.

با توجه به روند رو به رشد و پیچیدگی حملات سایبری، ارزش پیشگیری و آمادگی در برابر تهدیدات به مراتب بیشتر از هزینههای آن است. یک سیستم پایش امنیت اطلاعات سازمانی قوی، یک بیمهنامه حیاتی برای بقای کسبوکار در عصر دیجیتال و تضمین تداوم فعالیتهای سازمان است. این سرمایهگذاری، در واقع حفظ ارزش بلندمدت سازمان است.

ترندهای نوظهور در سیستم پایش امنیت اطلاعات

دنیای امنیت سایبری همواره در حال تحول است و با ظهور تهدیدات جدید و فناوریهای پیشرفته، سیستم پایش امنیت اطلاعات سازمانی نیز به طور مداوم تکامل مییابد. مهاجمان دائماً در حال ابداع روشهای جدید برای نفوذ هستند، و از این رو، سازمانها نیز باید برای حفظ برتری خود در برابر آنها، از ترندهای نوظهور آگاه باشند و آنها را در استراتژیهای امنیتی خود در نظر بگیرند. نادیده گرفتن این روندها میتواند سازمان را در برابر تهدیدات پیشرفته آسیبپذیر کند.

1. گسترش مفهوم XDR (Extended Detection and Response)

XDR به عنوان تکامل یافته EDR (Endpoint Detection and Response) و SIEM مطرح شده است و به عنوان یکی از مهمترین روندهای آینده در پایش امنیت اطلاعات سازمانی شناخته میشود. در حالی که EDR بر روی نقاط پایانی (کامپیوترها، سرورها) تمرکز دارد و SIEM دادهها را از منابع متنوع جمعآوری میکند، XDR یک رویکرد یکپارچه و جامع برای جمعآوری و همبستهسازی دادهها از طیف وسیعتری از منابع امنیتی ارائه میدهد. این منابع شامل نقاط پایانی، شبکه (NDR – Network Detection and Response)، ایمیل، هویت (IAM)، برنامههای کاربردی ابری (CASB – Cloud Access Security Broker)، و محیطهای کاری ابری میشود.

- مزایا: XDR دیدگاه گستردهتر و عمیقتری از تهدیدات در سراسر زیرساخت سازمان ارائه میدهد. این امر به تشخیص سریعتر و دقیقتر حملات پیچیده که در لایههای مختلف گسترش مییابند، کمک میکند. با کاهش هشدارهای کاذب به دلیل همبستهسازی هوشمندتر و افزایش اتوماسیون در پاسخ اولیه، کارایی تیمهای SOC را به شدت بالا میبرد. XDR به تیمهای امنیتی اجازه میدهد تا به جای جابجایی بین چندین کنسول، تمام اطلاعات مربوط به یک حادثه را در یک داشبورد واحد مشاهده کنند، که منجر به پاسخ سریعتر و مؤثرتر میشود.

2. استفاده گستردهتر از هوش مصنوعی (AI) و یادگیری ماشین (ML)

AI و ML دیگر تنها یک مفهوم آیندهنگر نیستند، بلکه به بخش جداییناپذیر و اساسی سیستم پایش امنیت اطلاعات سازمانی مدرن تبدیل شدهاند. این فناوریها قادرند الگوهایی را در دادههای امنیتی شناسایی کنند که برای انسان غیرممکن است.

- تشخیص ناهنجاری (Anomaly Detection): الگوریتمهای ML میتوانند الگوهای رفتاری عادی را در شبکه، فعالیتهای کاربران، دستگاهها و برنامههای کاربردی شناسایی کرده و هرگونه انحراف از این الگوها را به عنوان یک فعالیت مشکوک علامتگذاری کنند. این امر در تشخیص تهدیدات ناشناخته (Zero-day attacks)، حملات پیشرفته مداوم (APTs) و نفوذهای داخلی بسیار مؤثر است، زیرا این حملات اغلب از روشهایی استفاده میکنند که امضای شناخته شدهای ندارند.

- پیشبینی تهدید (Threat Prediction): با تحلیل حجم عظیمی از دادههای هوش تهدید، رویدادهای گذشته، و نقاط ضعف در زیرساخت سازمان، AI میتواند الگوها را شناسایی کرده و حتی قبل از وقوع یک حمله، احتمال آن را پیشبینی کند. این قابلیت به سازمانها اجازه میدهد تا اقدامات پیشگیرانه را قبل از اینکه یک تهدید به واقعیت تبدیل شود، انجام دهند.

- تقویت تحلیلگر (Analyst Augmentation): AI میتواند وظایف تکراری و زمانبر تحلیلگر (مانند جمعآوری اطلاعات اضافی در مورد یک هشدار، غنیسازی هشدارها با دادههای هوش تهدید و پیشنهاد اقدامات پاسخ اولیه) را خودکارسازی کند. این قابلیت به تحلیلگران انسانی اجازه میدهد تا بر روی مسائل پیچیدهتر، تحلیلهای عمیقتر و تصمیمگیریهای استراتژیکتر تمرکز کنند.

3. تمرکز بر هوش تهدید (Threat Intelligence) و رویکرد مبتنی بر ریسک

سازمانها در حال حرکت به سمت یک رویکرد پیشگیرانهتر و مبتنی بر هوش تهدید در پایش امنیت اطلاعات سازمانی هستند. این به معنای استفاده از دانش بیرونی برای بهبود دفاع داخلی است.

- ادغام هوش تهدید: سیستمهای پایش اطلاعات امنیتی اکنون به طور فعال از فیدهای هوش تهدید خارجی (شامل شاخصهای نفوذ – IoCs، اطلاعات در مورد مهاجمان، گروههای هکری و TTPs آنها) و داخلی (اطلاعات جمعآوری شده از حوادث گذشته خود سازمان) استفاده میکنند. این اطلاعات برای غنیسازی هشدارهای خود، افزایش دقت تشخیص و ارائه زمینه لازم برای تحلیلگران برای درک ماهیت تهدیدات استفاده میشود.

- پایش مبتنی بر ریسک: به جای صرفاً پایش همه چیز، سازمانها بر پایش داراییها، سیستمها و فرآیندهایی تمرکز میکنند که بالاترین ریسک را دارند یا برای کسبوکار حیاتیتر هستند. این رویکرد به تخصیص بهینه منابع محدود امنیتی کمک میکند و تضمین میکند که مهمترین نقاط ضعف تحت نظارت دقیق قرار دارند.

4. اتوماسیون و ارکستراسیون پیشرفته (SOAR)

پلتفرمهای SOAR (Security Orchestration, Automation and Response) نه تنها وظایف پاسخ به حادثه را خودکارسازی میکنند، بلکه امکان ارکستراسیون پیچیده (هماهنگی بین ابزارهای مختلف امنیتی) را نیز فراهم میآورند. این روند به خصوص با رشد پیچیدگی و حجم حملات سایبری اهمیت پیدا کرده است.

- Playbookهای خودکار: SOAR میتواند Playbookهای پاسخ به حادثه را به طور خودکار و در لحظه اجرا کند، از جمله قرنطینه کردن دستگاههای آلوده، مسدود کردن آدرسهای IP مخرب در فایروال، لغو دسترسی کاربران مشکوک، یا جمعآوری اطلاعات بیشتر در مورد حادثه از چندین منبع.

- کاهش زمان پاسخ (MTTR): اتوماسیون به شدت زمان لازم برای پاسخ به حوادث امنیتی را کاهش میدهد و به سازمانها کمک میکند تا قبل از گسترش آسیب، تهدید را مهار کنند. این نه تنها هزینهها را کاهش میدهد، بلکه تأثیر بر عملیات کسبوکار را نیز به حداقل میرساند.

5. امنیت ابری و پایش زیرساختهای Cloud-Native

با مهاجرت فزاینده سازمانها به ابر و استفاده از معماریهای Cloud-Native (مانند میکروسرویسها، کانتینرها و Serverless computing)، پایش امنیت در محیطهای ابری به یک چالش و فرصت تبدیل شده است.

- پایش امنیت ابری: ابزارهای پایش امنیت اطلاعات سازمانی باید قادر به جمعآوری و تحلیل لاگها و رویدادها از پلتفرمهای ابری (مانند AWS, Azure, Google Cloud)، سرویسهای SaaS (Software as a Service) و برنامههای کاربردی Cloud-Native باشند. این نیازمند فهم عمیق از مدلهای امنیتی ابری و APIهای پلتفرمهای ابری است.

- امنیت کانتینرها و میکروسرویسها: پایش امنیت در محیطهای کانتینری و میکروسرویسها نیازمند ابزارهای تخصصی است که بتوانند دید عمیقی به ترافیک بین کانتینرها، مدیریت آسیبپذیریهای ایمیجهای کانتینر و نظارت بر رفتار زمان اجرا (runtime behavior) داشته باشند. این محیطها به دلیل ماهیت پویا و کوتاهمدت کانتینرها، چالشهای منحصربهفردی برای پایش ایجاد میکنند.

6. پایش هویت و دسترسی (Identity and Access Monitoring)

هویت به عنوان مرز جدید امنیت سایبری شناخته میشود. با افزایش حملات مبتنی بر هویت (مانند حملات فیشینگ اعتبارنامه و سوءاستفاده از دسترسیهای privileged)، پایش فعالیتهای مرتبط با هویت و دسترسی برای شناسایی سوءاستفاده از اعتبارنامهها و نفوذهای داخلی اهمیت فزایندهای پیدا کرده است.

- پایش حسابهای کاربری: نظارت بر ایجاد، تغییر و حذف حسابهای کاربری، تغییرات در سطوح دسترسی، و تلاشهای ناموفق ورود به سیستم.

- تحلیل رفتار هویت (Identity Behavior Analytics): استفاده از ML برای شناسایی رفتارهای غیرعادی در استفاده از اعتبارنامهها، مانند دسترسی به سیستمها از مکانهای غیرمعمول، در ساعات غیرکاری، یا تلاش برای دسترسی به منابعی که کاربر قبلاً هرگز به آنها نیاز نداشته است.

7. رویکرد Zero Trust در پایش

مدل امنیتی Zero Trust (عدم اعتماد به هیچ کس، حتی در داخل شبکه) بر پایش مستمر و تأیید هویت و دسترسی در هر نقطه از شبکه تأکید دارد. این مدل نیازمند قابلیتهای پایش بسیار دقیق و granular است.

- پایش مداوم: در مدل Zero Trust، تمام اتصالات و درخواستها، حتی در داخل شبکه، به طور مداوم پایش و تأیید میشوند. این نیازمند سیستمهای پایش با قابلیت دید بالا و تحلیل در لحظه است تا بتوانند کوچکترین انحرافات را نیز شناسایی کنند.

- اعتبارسنجی مستمر: هر کاربر و دستگاه باید در هر تعامل به طور مداوم اعتبارسنجی شود. سیستم پایش باید بتواند اطلاعات مربوط به وضعیت امنیتی دستگاهها و کاربران را در لحظه جمعآوری و تحلیل کند.

این روندها نشان میدهند که سیستم پایش امنیت اطلاعات سازمانی در حال تبدیل شدن به یک اکوسیستم هوشمندتر، خودکارتر و یکپارچهتر است که قادر به دفاع مؤثرتر در برابر تهدیدات سایبری در چشمانداز پیچیده امروز است. سازمانهایی که این روندها را در آغوش میگیرند و سرمایهگذاریهای لازم را انجام میدهند، در موقعیت بهتری برای محافظت از داراییهای خود و حفظ تداوم کسبوکار قرار خواهند گرفت. این نه تنها یک ضرورت فنی، بلکه یک ضرورت استراتژیک برای بقا و رشد در عصر دیجیتال است.

دانلود ابزارهای مدیریت کسب و کار

ابزارهای برتر بازار برای سیستم پایش امنیت اطلاعات سازمانی

انتخاب ابزار مناسب برای سیستم پایش امنیت اطلاعات سازمانی یکی از تصمیمات کلیدی برای مدیران کسبوکار است. بازار امنیت سایبری مملو از راهکارهای متنوع با قابلیتهای مختلف است که هر یک مزایا و معایب خاص خود را دارند. این انتخاب باید با توجه به نیازهای خاص سازمان، بودجه، زیرساخت موجود، سطح تخصص تیم امنیتی و اهداف استراتژیک صورت گیرد. لازم به ذکر است که بازار ابزارهای امنیتی به سرعت در حال تحول است و لیست زیر صرفاً یک نقطه شروع برای آشنایی با دستهبندیها و ابزارهای برجسته موجود است. یک رویکرد جامع اغلب شامل ترکیبی از این فناوریها برای ایجاد یک لایه دفاعی چندلایه و قوی است.

در ادامه، به برخی از دستهبندیهای اصلی ابزارهای پایش امنیتی و مثالهایی از پلتفرمهای برجسته در هر بخش میپردازیم:

1. سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM)

سیستمهای SIEM هسته مرکزی یک سیستم پایش امنیت اطلاعات سازمانی جامع را تشکیل میدهند. آنها قادرند حجم عظیمی از دادههای لاگ و رویداد را از منابع مختلف (مانند سرورها، فایروالها، دستگاههای شبکه، برنامههای کاربردی، سیستمهای تشخیص نفوذ) جمعآوری، همبستهسازی، تحلیل و ذخیره کنند. هدف اصلی SIEM، ارائه یک دیدگاه یکپارچه و بلادرنگ از وضعیت امنیتی سازمان است.

پلتفرمهای برجسته:

- Splunk Enterprise Security (ES): Splunk یکی از رهبران بازار SIEM است که به دلیل قابلیتهای قدرتمند جمعآوری و تحلیل داده، انعطافپذیری بالا، و توانایی سفارشیسازی برای موارد استفاده خاص شناخته میشود. Splunk ES بر بستر پلتفرم داده Splunk ساخته شده و امکان جستجو، تحلیل و بصریسازی حجم عظیمی از دادهها را فراهم میکند. این ابزار به ویژه برای سازمانهایی با تیمهای امنیتی قوی و نیاز به تحلیل عمیق دادهها مناسب است.

- IBM QRadar: QRadar یک SIEM یکپارچه است که قابلیتهای جمعآوری لاگ، مدیریت رویداد، تحلیل جریان شبکه، مدیریت آسیبپذیری و هوش تهدید را در یک پلتفرم واحد ترکیب میکند. QRadar به دلیل قابلیتهای تشخیص تهدید پیشرفته، موتور همبستهسازی قوی و اتوماسیون پاسخ به حادثه شناخته شده است. این پلتفرم برای سازمانهای بزرگ با زیرساختهای پیچیده و نیاز به دیدگاه جامع امنیتی مناسب است.

- Microsoft Sentinel: Sentinel یک SIEM بومی ابری (Cloud-native SIEM) از مایکروسافت است که بر بستر Azure ساخته شده است. این ابزار امکان جمعآوری دادهها از منابع مایکروسافت (مانند Office 365, Azure AD, Azure Security Center) و همچنین منابع غیرمایکروسافتی را فراهم میکند. Sentinel از هوش مصنوعی و یادگیری ماشین برای تشخیص تهدیدات استفاده میکند و قابلیت یکپارچگی عمیق با اکوسیستم مایکروسافت را ارائه میدهد. این گزینه برای سازمانهایی که به شدت از سرویسهای مایکروسافت و ابر Azure استفاده میکنند، بسیار جذاب است.

- Exabeam Security Operations Platform: Exabeam بر پایه تحلیل رفتار کاربر و موجودیت (UEBA) تمرکز دارد و از یادگیری ماشین برای شناسایی ناهنجاریها و رفتارهای غیرعادی در سازمان استفاده میکند. این پلتفرم به ویژه در تشخیص تهدیدات داخلی، حسابهای کاربری به خطر افتاده و حملات پیشرفته مداوم (APTs) که ممکن است از طریق روشهای سنتی SIEM قابل تشخیص نباشند، قدرتمند است. Exabeam اغلب به عنوان مکملی برای SIEMهای سنتی یا به عنوان یک پلتفرم مستقل UEBA استفاده میشود.

2. سیستمهای تشخیص و واکنش توسعهیافته (XDR)

XDR نسل جدیدی از پلتفرمهای امنیتی است که از SIEM و EDR تکامل یافتهاند. XDR به جای تمرکز بر یک نقطه خاص (مانند نقطه پایانی) یا صرفاً جمعآوری لاگ، دادهها را از منابع امنیتی مختلف (نقطه پایانی، شبکه، ایمیل، هویت، ابر) جمعآوری، همبستهسازی و تحلیل میکند تا یک دیدگاه جامع و یکپارچه از تهدیدات در سراسر زیرساخت IT سازمان ارائه دهد. این رویکرد به ویژه در تشخیص حملات پیچیده و چند مرحلهای که مهاجمان از چندین نقطه ورود استفاده میکنند، بسیار مؤثر است.

پلتفرمهای برجسته:

- CrowdStrike Falcon Insight XDR: CrowdStrike یکی از رهبران در زمینه امنیت نقطه پایانی است و Falcon Insight XDR قابلیتهای تشخیص و واکنش را از نقاط پایانی به شبکه، هویت و ابر گسترش میدهد. این پلتفرم از تحلیلهای پیشرفته مبتنی بر یادگیری ماشین و هوش تهدید برای شناسایی سریع تهدیدات استفاده میکند.

- Palo Alto Networks Cortex XDR: Cortex XDR یک پلتفرم XDR پیشرو است که دادهها را از نقاط پایانی، شبکه، فایروالهای نسل بعدی و منابع ابری جمعآوری میکند. این پلتفرم از هوش مصنوعی برای همبستهسازی خودکار رویدادها، تشخیص تهدیدات پنهان و خودکارسازی فرآیندهای پاسخ به حادثه استفاده میکند.

- Trend Micro Apex One with XDR: Trend Micro با تمرکز بر امنیت نقطه پایانی و ابری، راهکار XDR خود را ارائه میدهد که دیدگاهی جامع از تهدیدات را از منابع مختلف فراهم میکند. این پلتفرم به ویژه برای سازمانهایی که به دنبال یک راهکار یکپارچه برای امنیت نقطه پایانی و قابلیتهای XDR هستند، مناسب است.

3. پلتفرمهای ارکستراسیون، اتوماسیون و واکنش امنیتی (SOAR)

SOAR ابزارهایی هستند که به سازمانها کمک میکنند تا فرآیندهای پاسخ به حادثه امنیتی را خودکارسازی و ارکستراسیون کنند. آنها هشدارهای از منابع مختلف را جمعآوری کرده، اطلاعات را غنیسازی میکنند و سپس Playbookهای از پیش تعریف شدهای را برای مدیریت حوادث اجرا میکنند. هدف SOAR افزایش سرعت و کارایی پاسخ به حوادث و کاهش بار کاری تیم SOC است.

پلتفرمهای برجسته:

- Palo Alto Networks Demisto (Cortex XSOAR): Demisto یک پلتفرم SOAR پیشرو است که امکان خودکارسازی و ارکستراسیون گسترده را فراهم میکند. این پلتفرم دارای صدها یکپارچهسازی آماده با ابزارهای امنیتی مختلف است و به تیمها اجازه میدهد تا Playbookهای پیچیده را برای پاسخ خودکار به انواع حوادث ایجاد کنند.

- Splunk Phantom: Phantom نیز یک پلتفرم SOAR محبوب است که با Splunk ES یکپارچه میشود و قابلیتهای خودکارسازی پاسخ به حادثه را فراهم میکند. این پلتفرم به سازمانها کمک میکند تا وظایف تکراری را خودکارسازی کرده و زمان پاسخ به تهدیدات را کاهش دهند.

- Swimlane: Swimlane یک پلتفرم SOAR مستقل است که انعطافپذیری بالایی در ساخت Playbookها و Workflowهای خودکار برای انواع مختلف حوادث امنیتی ارائه میدهد. این پلتفرم به سازمانها کمک میکند تا فرآیندهای امنیتی خود را استانداردسازی و بهینهسازی کنند.

4. سیستمهای مدیریت آسیبپذیری (Vulnerability Management Systems)

اگرچه این ابزارها مستقیماً به پایش رویدادها نمیپردازند، اما نقش حیاتی در تقویت وضعیت امنیتی کلی سازمان ایفا میکنند. آنها با شناسایی و ارزیابی آسیبپذیریها در سیستمها و برنامههای کاربردی، به تیمهای امنیتی کمک میکنند تا نقاط ضعف را قبل از اینکه مهاجمان از آنها سوءاستفاده کنند، برطرف سازند. دادههای حاصل از این ابزارها اغلب با SIEM ادغام میشوند.

پلتفرمهای برجسته:

- Tenable Nessus/SecurityCenter: Nessus یکی از شناختهشدهترین ابزارهای اسکن آسیبپذیری است که برای شناسایی آسیبپذیریها در سیستمها، دستگاههای شبکه و برنامههای کاربردی استفاده میشود. SecurityCenter قابلیتهای مدیریت آسیبپذیری سازمانی را ارائه میدهد.

- Qualys Cloud Platform: Qualys یک پلتفرم مبتنی بر ابر است که طیف وسیعی از قابلیتها از جمله مدیریت آسیبپذیری، اسکن برنامههای کاربردی وب، و مدیریت پیکربندی را ارائه میدهد.

- Rapid7 InsightVM: InsightVM یک راهکار مدیریت آسیبپذیری پیشرفته است که از قابلیتهای اسکن، تحلیل ریسک و اولویتبندی آسیبپذیریها استفاده میکند. این ابزار به سازمانها کمک میکند تا آسیبپذیریها را بر اساس میزان ریسک واقعی آنها برای کسبوکار اولویتبندی کنند.

انتخاب ابزارهای مناسب یک فرآیند پیچیده است که نیازمند تحقیق، آزمایش و اغلب کمک گرفتن از مشاوران متخصص است. مهم است که ابزارهایی انتخاب شوند که نه تنها نیازهای فعلی سازمان را برطرف کنند، بلکه قابلیت مقیاسپذیری و تکامل با نیازهای آینده را نیز داشته باشند. یکپارچگی مؤثر بین این ابزارها، کلید ایجاد یک سیستم پایش امنیت اطلاعات سازمانی قوی و یکپارچه است.

تأثیر تحولات امنیت سایبری بر مدل های کسب و کار

تحولات سریع در حوزه امنیت سایبری و پیچیدگی روزافزون تهدیدات، دیگر صرفاً یک مسئله فنی برای تیمهای IT نیست؛ بلکه به طور فزایندهای بر مدلهای کسبوکار سازمانها تأثیر میگذارد. در عصر دیجیتال، که دادهها به عنوان “نفت جدید” شناخته میشوند، قابلیت حفاظت از این داراییهای ارزشمند، مستقیماً با موفقیت، اعتبار و حتی بقای یک کسبوکار گره خورده است. سازمانهایی که این واقعیت را درک نمیکنند و در سیستم پایش امنیت اطلاعات سازمانی خود سرمایهگذاری نمیکنند، در معرض خطرات جدی قرار دارند که میتوانند مدل کسبوکار آنها را به چالش بکشند.

1. امنیت به عنوان یک مزیت رقابتی

در گذشته، امنیت سایبری اغلب به عنوان یک مرکز هزینه و یک مانع برای نوآوری تلقی میشد. اما امروزه، به ویژه با افزایش نگرانیهای مشتریان در مورد حریم خصوصی و امنیت دادهها، امنیت قوی میتواند به یک مزیت رقابتی مهم تبدیل شود.

- اعتماد مشتری: مشتریان بیشتر و بیشتر به سازمانهایی اعتماد میکنند که نشان دادهاند از دادههای آنها به طور جدی محافظت میکنند. یک شرکت که سابقه نقضهای امنیتی مکرر دارد، به سرعت اعتماد مشتریان خود را از دست میدهد. به عنوان مثال، در بخش خدمات مالی، شرکتهایی که در امنیت سایبری سرمایهگذاری میکنند و آن را به مشتریان خود منتقل میکنند، میتوانند سهم بازار بیشتری را جذب کنند. یک سیستم پایش امنیت اطلاعات سازمانی قوی، با جلوگیری از نقضهای داده، به ایجاد و حفظ این اعتماد کمک میکند.

- جذب استعدادها و شرکا: استعدادهای برتر در حوزه فناوری به دنبال سازمانهایی هستند که به امنیت اهمیت میدهند و یک محیط کاری امن را فراهم میکنند. همچنین، شرکای تجاری (به ویژه در زنجیره تأمین دیجیتال) تمایل به همکاری با سازمانهایی دارند که از استانداردهای امنیتی بالایی برخوردارند تا از خود در برابر ریسکهای جانبی محافظت کنند.

2. تغییر در مدلهای عملیاتی و استراتژیهای IT

پیادهسازی و مدیریت یک سیستم پایش امنیت اطلاعات سازمانی مدرن، نیازمند تغییر در مدلهای عملیاتی و استراتژیهای IT است. این شامل حرکت به سمت رویکردهای DevOps و Cloud-Native با در نظر گرفتن امنیت از همان ابتدا میشود.

- DevSecOps: ادغام امنیت در هر مرحله از چرخه توسعه نرمافزار (Design, Develop, Deploy, Operate). این به معنای این است که تیمهای توسعه، عملیات و امنیت به طور مشترک مسئولیت امنیت را بر عهده میگیرند. این امر به کاهش آسیبپذیریها در مراحل اولیه و کاهش هزینههای رفع آنها در مراحل بعدی کمک میکند.

- انتقال به ابر و مدل مسئولیت مشترک: با انتقال بار کاری به ابر، سازمانها باید مدل مسئولیت مشترک (Shared Responsibility Model) را درک کنند، جایی که ارائهدهنده ابر مسئولیت امنیت خود ابر را بر عهده دارد، اما مشتری مسئولیت امنیت در ابر را بر عهده دارد. این امر نیازمند تغییر در رویکردهای پایش، ابزارها و فرآیندهای امنیتی است تا پوشش لازم در محیطهای ابری فراهم شود. سیستم پایش امنیت اطلاعات سازمانی باید بتواند لاگها و رویدادها را از محیطهای ابری نیز جمعآوری و تحلیل کند.

3. افزایش هزینههای عدم انطباق و جریمهها

با تشدید مقررات حفاظت از دادهها در سراسر جهان (مانند GDPR، CCPA، NIS2 و قوانین محلی)، هزینههای عدم انطباق به شدت افزایش یافته است. یک نقض امنیتی که منجر به نشت دادههای حساس شود، میتواند علاوه بر آسیب به اعتبار، منجر به جریمههای مالی سنگین شود که مدل کسبوکار را تحت فشار قرار میدهد.

- جریمههای مالی: همانطور که قبلاً ذکر شد، جریمههای GDPR میتواند تا ۴ درصد از گردش مالی سالانه جهانی یک شرکت یا ۲۰ میلیون یورو برسد. این جریمهها میتوانند برای بسیاری از شرکتها ویرانگر باشند.

- هزینههای حقوقی و دعاوی قضایی: نقضهای داده اغلب منجر به دعاوی قضایی از سوی افراد آسیبدیده، سهامداران یا نهادهای نظارتی میشود که هزینههای حقوقی قابل توجهی را به همراه دارد.

- نیاز به حکمرانی دادهها: سازمانها نیاز به حکمرانی قوی بر دادههای خود دارند تا بدانند چه دادههایی را کجا نگهداری میکنند، چه کسی به آنها دسترسی دارد و چگونه از آنها محافظت میشود. سیستم پایش امنیت اطلاعات سازمانی به فراهم آوردن دیدگاه لازم برای این حکمرانی کمک میکند.

4. تأثیر بر نوآوری و سرعت عرضه محصول به بازار

در یک محیط امنیتی شکننده، سازمانها ممکن است در نوآوری و عرضه سریع محصولات و خدمات جدید به بازار با مشکل مواجه شوند، زیرا نگرانی از ریسکهای امنیتی میتواند فرآیندهای توسعه را کند کند یا منجر به تأخیر در پروژهها شود.

- مدیریت ریسک هوشمند: با یک سیستم پایش امنیت اطلاعات سازمانی قوی، سازمانها میتوانند ریسکها را به طور مؤثرتری شناسایی و مدیریت کنند. این امر به آنها اجازه میدهد تا با اعتماد به نفس بیشتری نوآوری کنند و محصولات جدید را با سرعت بیشتری به بازار عرضه کنند، زیرا میدانند که ریسکهای امنیتی تحت کنترل هستند.

- اعتماد به فناوریهای جدید: پیادهسازی فناوریهای نوظهور (مانند هوش مصنوعی، IoT) بدون یک استراتژی امنیتی قوی و قابلیت پایش مناسب میتواند بسیار خطرناک باشد. پایش امنیت این فناوریها را از لحظه استقرار تا پایان چرخه عمرشان در بر میگیرد.

5. تغییر در روابط با زنجیره تأمین و اکوسیستم دیجیتال

حملات سایبری اغلب از طریق نقاط ضعف در زنجیره تأمین (Supplier Chain) سازمانها رخ میدهند. این امر باعث شده است که سازمانها توجه بیشتری به امنیت سایبری شرکا و تأمینکنندگان خود داشته باشند.

- ارزیابی امنیت تأمینکنندگان: سازمانها در حال پیادهسازی فرآیندهای سختگیرانهتری برای ارزیابی امنیت سایبری تأمینکنندگان و شرکای خود هستند. این ممکن است شامل نیاز به رعایت استانداردهای امنیتی خاص یا قابلیتهای پایش و گزارشدهی باشد.

- پایش امنیت زنجیره تأمین: در آینده، سیستم پایش امنیت اطلاعات سازمانی سازمانها ممکن است نیاز به گسترش به زنجیره تأمین دیجیتال داشته باشد تا بتوانند فعالیتهای مشکوک را در سیستمهای شرکا نیز شناسایی کنند.

به طور خلاصه، امنیت سایبری دیگر یک فعالیت جانبی نیست، بلکه به یک ستون فقرات اصلی در مدل کسبوکار مدرن تبدیل شده است. سازمانهایی که در یک سیستم پایش امنیت اطلاعات سازمانی جامع سرمایهگذاری میکنند و آن را با استراتژی کسبوکار خود همسو میکنند، نه تنها از داراییهای خود محافظت میکنند، بلکه خود را برای موفقیت و تابآوری در چشمانداز دیجیتال پویا و پر از ریسک آماده میسازند. این یک ضرورت استراتژیک برای حفظ رقابتپذیری و رشد پایدار است.

مهارت های کلیدی برای تیم های امنیت اطلاعات

موفقیت یک سیستم پایش امنیت اطلاعات سازمانی، به همان اندازه که به فناوری و فرآیندها بستگی دارد، به مهارتها و قابلیتهای تیم امنیت اطلاعات نیز وابسته است. با توجه به سرعت تغییرات در حوزه تهدیدات سایبری و پیچیدگی فزاینده ابزارهای امنیتی، تیمهای امنیتی نیاز به ترکیبی از مهارتهای فنی، تحلیلی و نرم دارند. برای مدیران کسبوکارها، درک این مهارتها حیاتی است تا بتوانند در استخدام، آموزش و توسعه نیروی انسانی خود سرمایهگذاریهای مناسبی انجام دهند و از آمادگی تیم خود اطمینان حاصل کنند. کمبود مهارتهای سایبری (Cybersecurity Skills Gap) یک چالش جهانی است که نیاز به توجه استراتژیک دارد.

در اینجا به برخی از مهارتهای کلیدی که برای تیمهای امنیت اطلاعات، به ویژه در حوزه پایش امنیتی، ضروری هستند، میپردازیم:

1. مهارتهای فنی و تخصصی

این مهارتها پایه و اساس هر عملیات امنیت سایبری هستند و به اعضای تیم امکان میدهند تا با ابزارها و سیستمهای فنی به طور مؤثر کار کنند.

- دانش شبکهسازی (Networking): درک عمیق از پروتکلهای شبکه (TCP/IP, DNS, HTTP/S)، معماری شبکه، فایروالها، روترها، سوئیچها و نحوه جریان ترافیک. این دانش برای تحلیل لاگهای شبکه و تشخیص ناهنجاریها حیاتی است.

- دانش سیستم عاملها (Operating Systems): تسلط بر سیستم عاملهای رایج (ویندوز سرور، لینوکس، یونیکس) و نحوه عملکرد آنها، ساختار لاگها، فرآیندها، و پیکربندیهای امنیتی. این مهارت برای تحلیل فعالیتهای مشکوک در سطح سیستم عامل ضروری است.

- تسلط بر ابزارهای SIEM/XDR/SOAR: توانایی پیکربندی، مدیریت، استفاده و بهینهسازی پلتفرمهای پایش امنیت اطلاعات سازمانی (مانند Splunk, QRadar, Sentinel, Cortex XDR). این شامل نوشتن قوانین همبستهسازی، ایجاد داشبوردها و اجرای Playbookهای پاسخ به حادثه است.

- تحلیل بدافزار (Malware Analysis): توانایی تحلیل نمونههای بدافزار، درک نحوه عملکرد آنها، و استخراج شاخصهای نفوذ (IoCs). این مهارت برای شکار تهدید (Threat Hunting) و ریشهیابی حملات حیاتی است.

- تحلیل ترافیک شبکه (Network Traffic Analysis): توانایی استفاده از ابزارهایی مانند Wireshark یا Snort برای بازرسی بستههای شبکه و شناسایی فعالیتهای مخرب یا ناهنجار. این مهارت به تحلیلگران SOC کمک میکند تا دید عمیقتری به آنچه در شبکه در حال رخ دادن است، داشته باشند.