پر واضح است که حملات سایبری نه تنها میتوانند به از دست رفتن دادههای حساس و اطلاعات مشتریان منجر شوند، بلکه اعتبار یک شرکت را نیز به شدت خدشهدار کرده و زیانهای مالی سنگینی به بار آورند. اما چگونه میتوان از این تهدیدات نوظهور در امان ماند؟ پاسخ در پیادهسازی یک چارچوب امنیتی قوی و اثربخش نهفته است. در این میان، بهروشهای CIS در امنیت (CIS Controls) به عنوان یکی از معتبرترین و عملیترین استانداردهای جهانی، راهکاری جامع و سیستماتیک را برای تقویت دفاع سایبری سازمانها ارائه میدهد.

این چارچوب که توسط “مرکز امنیت اینترنت” (Center for Internet Security) توسعه یافته، مجموعهای از اقدامات اولویتبندی شده و اثباتشده است که با هدف کاهش ریسکهای امنیتی ارائه شدهاند. استفاده از این بهروشها به سازمانها کمک میکند تا منابع محدود خود را به هوشمندانهترین شکل ممکن در بخشهایی سرمایهگذاری کنند که بیشترین تأثیر را در مقابله با تهدیدات سایبری دارند. این مقاله به عنوان یک راهنمای جامع، به مدیران کسبوکار کمک میکند تا با اصول و مراحل پیادهسازی این استانداردها آشنا شوند و به شکلی استراتژیک، امنیت سایبری را به یک مزیت رقابتی تبدیل کنند.

انقلاب امنیت سایبری با استانداردهای CIS

فهرست مطالب

- 1 انقلاب امنیت سایبری با استانداردهای CIS

- 2 ساختار سازمانی پشتیبان بهروشهای CIS

- 3 کاربردهای عملی بهروشهای CIS در سازمان ها

- 4 راهنمای گام به گام اجرای بهروشهای CIS

- 5 تحلیل هزینه-فایده: سرمایهگذاری استراتژیک بر امنیت با بهروشهای CIS

- 6 چک لیست عملیاتی برای ارزیابی امنیت سایبری

- 7 ابزارهای پیشرفته برای پیاده سازی بهروشهای CIS

- 8 تأثیرات تحولآفرین بهروشهای CIS بر کسبوکار: از امنیت تا ارزشآفرینی

- 9 نقش هوش مصنوعی در ارتقای استانداردهای CIS

- 10 نتیجه گیری

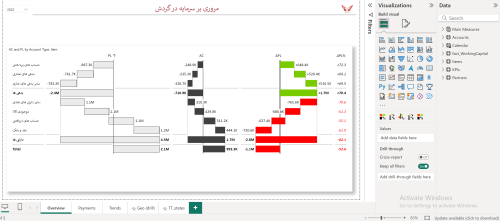

- 10.1 داشبورد مالی و بهای تمام شده – Working Capital in Power BI

- 10.2 داشبورد فروش و بازاریابی – Sales Dashboard in Power BI

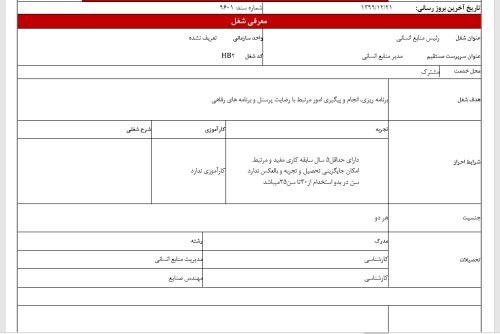

- 10.3 بسته کامل شرح شغلی برای سازمان ها و شرکت ها

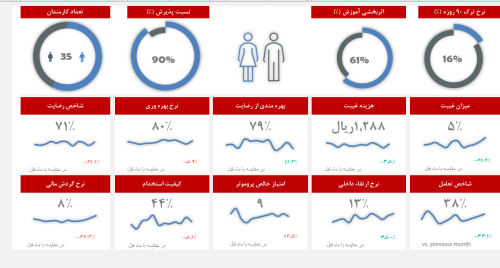

- 10.4 داشبورد منابع انسانی – HR Analytics in Power BI

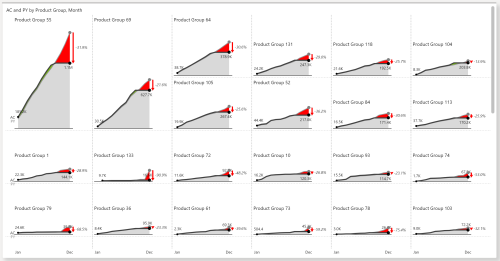

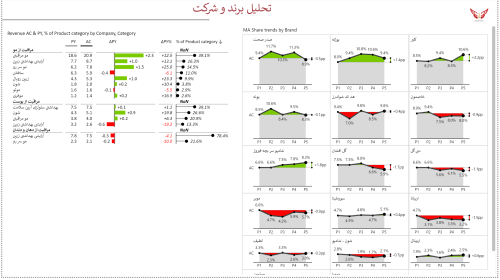

- 10.5 داشبورد کالاهای مصرفی تندگردش – Brand and Product Portfolio Analysis Power BI Template

- 10.6 اکسل تقویم ۱۴۰۵

- 10.7 قالب اکسل داشبورد مدیریت کارکنان

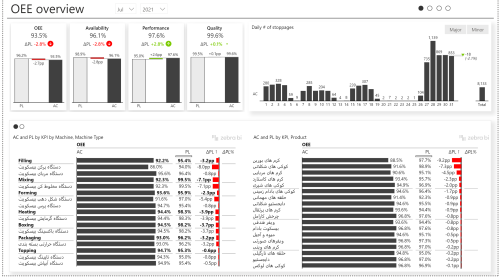

- 10.8 داشبورد تولید، برنامه ریزی تولید، نگهداری و تعمیرات

- 10.9 داشبورد شاخص های کلیدی عملکرد تولید و برنامه ریزی | KPI

- 10.10 قالب داشبورد شاخص های مدیریت عملکرد منابع انسانی

- 10.11 بسته کامل فرم ها، شاخص ها و شرح شغل های کسب و کاری

- 10.12 قالب اکسل داشبورد مدیریت منابع انسانی

دوران امنیت سایبری واکنشی به پایان رسیده است. امروزه، سازمانها نیازمند یک رویکرد پیشگیرانه و proactive هستند که بتواند قبل از وقوع حادثه، از آن جلوگیری کند. استانداردها و بهروشهای متعددی در این حوزه وجود دارد، اما CIS Controls به دلیل ماهیت عملی، اولویتبندی واضح و تمرکز بر اقدامات کلیدی، مورد توجه بسیاری از متخصصان و سازمانها قرار گرفته است.

بهروشهای CIS مجموعهای از 18 کنترل حیاتی است که در سه بخش اصلی (پایه، اساسی و سازمانی) دستهبندی شدهاند. این ساختار لایهای به سازمانها این امکان را میدهد که بسته به حجم و پیچیدگی خود، از کنترلهای مناسب بهره بگیرند. برای مثال، یک کسبوکار کوچک میتواند با تمرکز بر کنترلهای پایه، بخش عمدهای از تهدیدات رایج را خنثی کند، در حالی که یک سازمان بزرگ به پیادهسازی تمامی کنترلها نیاز دارد. این انعطافپذیری، یکی از نقاط قوت اصلی بهروشهای CIS در امنیت است که آن را از سایر چارچوبها متمایز میکند.

سیر تکامل بهروشهای CIS: از پیدایش تا امروز

CIS Controls در ابتدا با نام “20 کنترل امنیتی حیاتی” (SANS Top 20 Critical Security Controls) توسط آژانس امنیت ملی ایالات متحده (NSA) و متخصصان برجسته امنیتی در پاسخ به تهدیدات فزاینده سایبری ایجاد شد. هدف اصلی، ارائه یک لیست کوتاه و قابل اجرا از اقدامات امنیتی بود که میتوانستند بیشترین تأثیر را در مقابله با رایجترین حملات داشته باشند. با گذشت زمان، این پروژه به مرکز امنیت اینترنت (CIS) واگذار شد و به طور مداوم بهروزرسانی شد. نسخه 8 این استاندارد که در سال 2021 منتشر شد، با تمرکز بر محیطهای ابری و دورکاری، تغییرات مهمی را در ساختار خود ایجاد کرد و تعداد کنترلها را به 18 مورد کاهش داد تا کاربردیتر و قابل فهمتر باشد. این تکامل نشاندهنده انطباقپذیری این چارچوب با روندهای جدید و چالشهای نوظهور است.

درک اصطلاحشناسی تخصصی: فرهنگنامه امنیت سایبری

برای درک کامل بهروشهای CIS در امنیت، آشنایی با برخی اصطلاحات کلیدی ضروری است:

- کنترل (Control): یک اقدام فنی یا مدیریتی که برای کاهش یا مدیریت ریسکهای امنیتی طراحی شده است.

- سنجش (Safeguard): یک زیرمجموعه از کنترلها که اقدامات اجرایی و مشخصی را برای پیادهسازی کنترلها ارائه میدهد.

- محیط ابری (Cloud Environment): استفاده از سرویسهای محاسباتی مانند سرورها، ذخیرهسازی و پایگاه داده از طریق اینترنت.

- پچ (Patch): یک بهروزرسانی نرمافزاری که برای رفع آسیبپذیریهای امنیتی منتشر میشود.

- حمله فیشینگ (Phishing Attack): یک نوع حمله مهندسی اجتماعی که در آن مهاجم از طریق ایمیل یا پیام، قربانی را فریب میدهد تا اطلاعات حساس خود را افشا کند.

- مدیریت آسیبپذیری (Vulnerability Management): فرآیند شناسایی، ارزیابی و اصلاح آسیبپذیریها در سیستمها و شبکهها.

پرسش متداول:

CIS Controls با چارچوبهایی مانند NIST و ISO 27001 چه تفاوتی دارد؟

CIS Controls یک چارچوب عملی و اولویتبندی شده است که بر روی اقدامات فنی و اجرایی متمرکز است. در مقابل، NIST و ISO 27001 چارچوبهای گستردهتری هستند که بیشتر بر مدیریت ریسک، سیاستگذاری و فرآیندهای سازمانی تأکید دارند. بسیاری از سازمانها از هر دو چارچوب به صورت مکمل استفاده میکنند.

ساختار سازمانی پشتیبان بهروشهای CIS

پیادهسازی موفق بهروشهای CIS در امنیت نیازمند یک ساختار سازمانی مشخص و تعهد مدیران ارشد است. این فرآیند صرفاً یک پروژه فنی نیست، بلکه یک تحول فرهنگی و مدیریتی است که باید با حمایت کامل از بالا به پایین (top-down) اجرا شود.

نقلقول تخصصی:

«مدیریت امنیت سایبری یک مسئولیت تیمی است که از مدیرعامل تا تک تک کارکنان را در بر میگیرد. بهروشهای CIS یک زبان مشترک برای همه این ذینفعان ایجاد میکند.» – جین اسکولر، مدیر ارشد امنیت اطلاعات (CISO)

لیستهای نقطهای:

- تیم اجرایی و مدیریتی:

- این تیم شامل مدیرعامل، مدیر ارشد فناوری اطلاعات (CIO) و مدیر ارشد امنیت اطلاعات (CISO) است. وظیفه اصلی آنها، تخصیص بودجه، تعریف استراتژی و نظارت بر پیشرفت پروژههای امنیتی است.

- بدون حمایت مالی و استراتژیک این تیم، پروژههای امنیت سایبری نمیتوانند به اهداف خود دست یابند. این تیم باید از اهمیت پیادهسازی بهروشهای CIS در امنیت آگاه باشد و آن را به عنوان یک اولویت کسبوکاری در نظر بگیرد.

- تیم امنیت سایبری:

- این تیم که توسط CISO رهبری میشود، مسئول برنامهریزی، اجرا و نظارت روزانه بر کنترلهای امنیتی است.

- آنها باید متخصصانی در زمینههای مختلف مانند مدیریت شبکه، تحلیل بدافزار و تست نفوذ باشند. این تیم مسئول ارزیابی دورهای آسیبپذیریها و پاسخ به حوادث امنیتی است.

- تیمهای عملیاتی و پشتیبانی (IT):

- این تیمها مسئول نگهداری زیرساخت فناوری اطلاعات و پیادهسازی فنی کنترلهای امنیتی هستند.

- همکاری نزدیک بین این تیم و تیم امنیت سایبری برای اجرای موفقیتآمیز اقداماتی مانند نصب پچها، پیکربندی صحیح سیستمها و مدیریت دسترسیها ضروری است.

تیم های کلیدی در پیاده سازی استانداردهای CIS

مدیر ارشد امنیت اطلاعات (CISO): مسئولیت نهایی تعریف و نظارت بر استراتژی امنیتی، اطمینان از انطباق با چارچوبهایی مانند بهروشهای CIS در امنیت و گزارشدهی به مدیران ارشد را بر عهده دارد.

مدیر ارشد فناوری اطلاعات (CIO): نقش اصلی او، همسوسازی استراتژیهای فناوری اطلاعات با اهداف کسبوکار و اطمینان از این است که زیرساخت فناوری اطلاعات از استراتژی امنیتی پشتیبانی میکند.

تحلیلگر امنیت سایبری: این متخصصان مسئول بررسی دادههای امنیتی، شناسایی تهدیدات و اجرای اقدامات پیشگیرانه و واکنشی هستند.

مهندس سیستم: مسئول پیادهسازی و نگهداری سیستمها و نرمافزارهایی که کنترلهای CIS را پشتیبانی میکنند.

پرسش متداول:

آیا یک کسبوکار کوچک بدون تیم امنیت داخلی میتواند CIS Controls را پیادهسازی کند؟ بله، بسیاری از کسبوکارهای کوچک از طریق سرویسهای مشاوره مدیریت امنیت (MSSP) میتوانند به تخصص لازم برای پیادهسازی و مدیریت بهروشهای CIS در امنیت دسترسی پیدا کنند.

کاربردهای عملی بهروشهای CIS در سازمان ها

پیادهسازی CIS Controls تنها یک اقدام نظری نیست، بلکه مجموعهای از اقدامات عملی است که تأثیرات ملموسی بر روی وضعیت امنیتی سازمان دارند.

مطالعه موردی (Case Study):

- شرکت X، یک استارتآپ فینتک:

- این شرکت با حجم بالای دادههای مشتریان و تراکنشهای مالی، هدف جذابی برای مهاجمان بود. آنها با استفاده از بهروشهای CIS در امنیت، ابتدا با کنترلهای پایه شروع کردند.

- نتیجه: با پیادهسازی کنترلهایی مانند مدیریت داراییها (کنترل 1 و 2)، مدیریت پچ (کنترل 7) و امنیت ایمیل (کنترل 14)، این شرکت توانست بیش از 85% از حملات رایج را خنثی کند.

بهترین روشهای جهانی برای پیادهسازی CIS

- شروع با کنترلهای پایه: برای سازمانهایی که در ابتدای مسیر هستند، تمرکز بر 6 کنترل اول CIS Controls (مدیریت داراییهای سختافزاری و نرمافزاری، مدیریت حسابهای کاربری، مدیریت آسیبپذیری، و پیکربندی امن) میتواند بیشترین بازده را داشته باشد.

- استفاده از ابزارهای خودکارسازی: پیادهسازی دستی بسیاری از کنترلها زمانبر و مستعد خطا است. ابزارهای خودکارسازی مدیریت پچ، اسکن آسیبپذیری و مدیریت پیکربندی میتوانند این فرآیند را به شدت تسهیل کنند.

- آموزش کارکنان: حتی قویترین سیستمهای امنیتی نیز در برابر خطای انسانی آسیبپذیر هستند. آموزش مستمر کارکنان در مورد تهدیدات فیشینگ و مهندسی اجتماعی حیاتی است.

راهنمای گام به گام اجرای بهروشهای CIS

پیادهسازی موفق بهروشهای CIS در امنیت یک فرآیند مرحلهای است که نیازمند برنامهریزی دقیق است.

- گام اول: ارزیابی اولیه و تعهد مدیریت

- یک ارزیابی اولیه برای درک وضعیت فعلی امنیت سازمان انجام دهید. این ارزیابی باید شامل شناسایی داراییهای حیاتی، تحلیل آسیبپذیریها و تعیین سطح ریسک باشد.

- در این مرحله، تعهد مدیران ارشد برای تخصیص منابع و حمایت از پروژه ضروری است.

- گام دوم: انتخاب و اولویتبندی کنترلها

- بر اساس نتایج ارزیابی اولیه، کنترلهای CIS را که بیشترین تأثیر را بر روی کاهش ریسک دارند، اولویتبندی کنید.

- با توجه به منابع و اندازه سازمان، میتوانید با کنترلهای پایه شروع کنید و به تدریج به سمت کنترلهای اساسی و سازمانی حرکت کنید.

- گام سوم: طراحی و پیادهسازی

- برای هر کنترل انتخاب شده، یک طرح عملیاتی با جزئیات وظایف، مسئولیتها و زمانبندی ایجاد کنید.

- از ابزارهای مناسب برای تسهیل فرآیند پیادهسازی استفاده کنید.

- گام چهارم: نظارت و بهبود مستمر

- پس از پیادهسازی، باید به طور منظم اثربخشی کنترلها را نظارت و ارزیابی کنید.

- امنیت یک فرآیند پویا است. با تغییر تهدیدات و فناوریها، بهروشهای CIS در امنیت نیز باید به طور مداوم بهروزرسانی و بهینه شوند.

چالشهای پیشرو و راهکارهای غلبه بر آنها

- چالش: کمبود منابع مالی و انسانی:

- راهکار: با تمرکز بر 6 کنترل اول CIS Controls، بیشترین تأثیر را با کمترین هزینه به دست آورید. همچنین، از ابزارهای اتوماسیون برای کاهش نیاز به نیروی انسانی استفاده کنید.

- چالش: مقاومت کارکنان در برابر تغییر:

راهکار: از طریق آموزش مستمر و توضیح اهمیت امنیت، کارکنان را به عنوان بخشی از راهحل در نظر بگیرید.

تحلیل هزینه-فایده: سرمایهگذاری استراتژیک بر امنیت با بهروشهای CIS

پیادهسازی بهروشهای CIS در امنیت یک رویکرد مالی هوشمندانه و یک سرمایهگذاری استراتژیک برای آینده کسبوکار شماست، نه صرفاً یک هزینه سربار. در دنیای امروز، هزینههای ناشی از یک حمله سایبری موفق میتواند چندین برابر هزینههای پیشگیرانه باشد. این هزینهها نه تنها شامل خسارات مالی مستقیم مانند باجافزار یا سرقت دادههای مشتریان میشود، بلکه زیانهای پنهانتری مانند خدشهدار شدن اعتبار برند، از دست دادن اعتماد مشتریان و جریمههای قانونی سنگین را نیز در بر میگیرد. با سرمایهگذاری بر روی این استانداردها، شما عملاً در حال خرید بیمه برای پایداری و شهرت سازمان خود هستید.

بر اساس گزارش معتبر بررسی نقض دادههای وریزون (Verizon Data Breach Investigations Report)، بیش از 70% حملات موفق سایبری از طریق آسیبپذیریهای شناختهشدهای صورت میگیرد که متاسفانه، به موقع پچ و رفع نشدهاند. این آمار تکاندهنده نشان میدهد که بخش عمدهای از تهدیدات قابل پیشگیری هستند. در این شرایط، پیادهسازی کنترلهایی مانند مدیریت پچ (CIS Control 7)، به سازمانها این امکان را میدهد که به صورت منظم و خودکار، سیستمهای خود را بهروزرسانی کنند و حفرههای امنیتی را پیش از اینکه مورد سوءاستفاده قرار گیرند، مسدود سازند. این اقدام ساده اما حیاتی، نه تنها ریسک نقض دادهها را به شدت کاهش میدهد، بلکه هزینههای بالقوه ناشی از بازیابی سیستمها و پاسخ به حوادث را نیز به حداقل میرساند.

چک لیست عملیاتی برای ارزیابی امنیت سایبری

این چکلیست به شما کمک میکند تا به صورت سریع وضعیت امنیتی سازمان خود را بر اساس بهروشهای CIS در امنیت ارزیابی کنید:

- آیا یک لیست دقیق از تمام سختافزارها و نرمافزارهای خود دارید؟ (CIS Control 1 & 2)

- آیا فرآیندی برای مدیریت آسیبپذیریها و نصب پچها دارید؟ (CIS Control 7)

- آیا دسترسی به حسابهای کاربری حساس را به طور دقیق مدیریت میکنید؟ (CIS Control 4 & 5)

- آیا از فایروالها و ابزارهای امنیتی برای مانیتورینگ شبکه استفاده میکنید؟ (CIS Control 9)

ترندهای نوظهور در استانداردهای امنیتی CIS

در دنیای فناوری اطلاعات که به سرعت در حال تغییر است، استانداردهای امنیتی نیز باید انعطافپذیر باشند تا بتوانند با تهدیدات جدید همگام شوند. مرکز امنیت اینترنت (CIS) با درک این ضرورت، به طور مداوم چارچوب خود را بهروزرسانی میکند تا روندهای نوظهور فناوری را پوشش دهد. در حال حاضر، بهروشهای CIS در امنیت توجه ویژهای به حوزههایی دارند که در سالهای اخیر رشد چشمگیری داشتهاند و به عنوان نقاط ضعف جدیدی برای مهاجمان عمل میکنند.

یکی از این ترندهای اصلی، رایانش ابری (Cloud Computing) است که به یکی از ارکان اصلی کسبوکارهای مدرن تبدیل شده است. کنترلهای CIS با معرفی CIS Control 12 (مدیریت امنیتی محیطهای ابری)، دستورالعملهای مشخصی را برای پیکربندی امن محیطهای ابری و سرویسهای مرتبط ارائه میدهند. همچنین، استفاده روزافزون از کانتینرها (Containers) و فناوریهای مجازیسازی، منجر به تمرکز بر روی CIS Control 13 شده است که به مدیریت امن این زیرساختهای پویا میپردازد. علاوه بر این، با توجه به گسترش دورکاری و نیروی کار توزیعشده، مدیریت دسترسی از راه دور (CIS Control 16) به یک اولویت حیاتی تبدیل شده است تا اطمینان حاصل شود که اتصالهای خارجی به شبکه سازمان به طور امن مدیریت میشوند و نقاط ورودی جدیدی برای حملات سایبری ایجاد نمیکنند. این توجه به ترندهای نوظهور، اثربخشی و اهمیت این استانداردها را برای سازمانهای آیندهنگر دوچندان میکند.

ابزارهای پیشرفته برای پیاده سازی بهروشهای CIS

برای اجرای مؤثر بهروشهای CIS در امنیت، استفاده از ابزارهای تخصصی میتواند فرآیند را خودکار و مدیریت آن را تسهیل کند. این ابزارها به شما کمک میکنند تا کنترلها را به صورت سیستماتیک پیادهسازی، نظارت و مدیریت کنید.

- ابزارهای مدیریت دارایی (Asset Management): نرمافزارهایی مانند Freshservice یا Spiceworks به سازمانها امکان میدهند تا تمام داراییهای سختافزاری و نرمافزاری خود را به طور دقیق ردیابی و مدیریت کنند. این ابزارها یک موجودی کامل از سیستمها و برنامهها فراهم کرده و به پیادهسازی کنترلهایی مانند CIS 1 و 2 کمک میکنند.

- اسکنرهای آسیبپذیری (Vulnerability Scanners): ابزارهایی مانند Nessus یا OpenVAS به صورت خودکار، شبکهها و سیستمها را برای شناسایی نقاط ضعف امنیتی اسکن میکنند. با استفاده از این ابزارها، سازمانها میتوانند آسیبپذیریهای موجود را شناسایی و برای رفع آنها اقدام کنند که این امر برای پیادهسازی موفق CIS 7 (مدیریت آسیبپذیری) ضروری است.

- پلتفرمهای مدیریت رویداد و اطلاعات امنیتی (SIEM): نرمافزارهایی مانند Splunk یا LogRhythm به جمعآوری، تجمیع و تحلیل دادههای لاگ از منابع مختلف میپردازند. این پلتفرمها با ارائه یک دید جامع از فعالیتهای امنیتی، به شناسایی سریعتر تهدیدات و حوادث امنیتی کمک کرده و در اجرای کنترلهایی مانند CIS 8 (ثبت و تحلیل دادههای رویداد) نقشی کلیدی ایفا میکنند.

فرآیندهای بالادستی و پاییندستی در مدیریت امنیت

اجرای موفق بهروشهای CIS در امنیت نیازمند هماهنگی دقیق بین سطوح مختلف سازمانی است که در قالب دو فرآیند اصلی تعریف میشوند:

فرآیندهای بالادستی (Upstream Processes): این فرآیندها در سطح استراتژیک و مدیریتی سازمان قرار دارند و شامل تصمیمگیریهای کلان میشوند. مدیران ارشد در این مرحله مسئول تخصیص بودجه، تعریف سیاستهای امنیتی و تعیین نقشه راه کلی برای پیادهسازی کنترلهای CIS هستند. این سطح از مدیریت، حمایت لازم برای موفقیت پروژههای امنیتی را فراهم میکند.

فرآیندهای پاییندستی (Downstream Processes): این فرآیندها در سطح عملیاتی و فنی سازمان اجرا میشوند و شامل اقدامات روزمره تیمهای فناوری اطلاعات و امنیت سایبری هستند. وظایفی مانند نصب بهروزرسانیها و پچهای امنیتی، پیکربندی امن سیستمها و نظارت بر لاگهای امنیتی در این دسته قرار میگیرند. این فرآیندها به طور مستقیم، سیاستهای تعریفشده در فرآیندهای بالادستی را به مرحله عمل میرسانند.

تأثیرات تحولآفرین بهروشهای CIS بر کسبوکار: از امنیت تا ارزشآفرینی

پیادهسازی بهروشهای CIS در امنیت فراتر از یک وظیفه فنی است و تأثیری عمیق و تحولآفرین بر کل ساختار کسبوکار شما دارد. این استانداردها نه تنها به معنای امنتر شدن زیرساختهای فناوری اطلاعات هستند، بلکه به طور مستقیم بر روی اعتبار برند، اعتماد مشتریان و پایداری بلندمدت سازمان تأثیر میگذارند. در دنیای رقابتی امروز، شرکتی که بتواند تعهد خود را به حفاظت از دادههای مشتریان و ذینفعان نشان دهد، یک مزیت رقابتی بینظیر به دست میآورد. این رویکرد پیشگیرانه، سازمانها را قادر میسازد تا به جای واکنش نشان دادن به بحرانها و هدر دادن منابع ارزشمند، با آسودگی خاطر بر نوآوری، رشد و توسعه تمرکز کنند.

علاوه بر این، پیادهسازی این کنترلها به شما کمک میکند تا با قوانین و مقررات سختگیرانهای مانند GDPR یا سایر استانداردهای صنعتی که مربوط به حفاظت از دادهها هستند، انطباق پیدا کنید. این انطباق قانونی، ریسک جریمههای سنگین و شکایات قضایی را به حداقل میرساند. با ایجاد یک پایه امنیتی مستحکم بر اساس بهروشهای CIS در امنیت، سازمان شما به عنوان یک شریک قابل اعتماد شناخته میشود، که این امر به نوبه خود، فرصتهای تجاری جدیدی را با مشتریان و شرکای حساس به امنیت برای شما به ارمغان میآورد. در نتیجه، این استانداردها از یک ابزار فنی به یک اهرم استراتژیک برای ارزشآفرینی و رشد پایدار تبدیل میشوند.

مهارت های مورد نیاز برای موفقیت در پیاده سازی

پیادهسازی موفق بهروشهای CIS در امنیت نیازمند ترکیبی از مهارتهای فنی و مدیریتی است که در تیمهای مختلف سازمان باید وجود داشته باشند.

- مهارتهای سخت (Hard Skills): این مهارتها شامل دانش فنی عمیق در زمینههای شبکه، سیستمعاملها، ابزارهای امنیتی و برنامهنویسی است. متخصصان با این مهارتها میتوانند کنترلهای فنی را به درستی پیکربندی کرده و زیرساختهای امنیتی را مدیریت کنند.

- مهارتهای نرم (Soft Skills): این مهارتها شامل توانایی برقراری ارتباط مؤثر با تیمهای مختلف، مدیریت پروژه و تفکر استراتژیک است. این مهارتها برای همسوسازی استراتژیهای امنیتی با اهداف کسبوکار و همچنین جلب مشارکت و همکاری کارکنان در پروژههای امنیتی حیاتی هستند.

نقش هوش مصنوعی در ارتقای استانداردهای CIS

هوش مصنوعی (AI) و یادگیری ماشین (ML) به عنوان نیروهای تحولآفرین در حوزه امنیت سایبری شناخته میشوند. این فناوریها میتوانند فرآیندهایی مانند تحلیل حجم عظیمی از دادههای لاگ و شناسایی الگوهای تهدیدات را به صورت خودکار و با دقتی بسیار بالاتر از تواناییهای انسانی انجام دهند. با استفاده از هوش مصنوعی، سازمانها قادر خواهند بود که بهروشهای CIS در امنیت را به شیوهای فعالتر و پیشگیرانهتر اجرا کنند و به جای انتظار برای وقوع حادثه، به صورت هوشمندانه تهدیدات نوظهور را پیشبینی کرده و به سرعت به آنها پاسخ دهند.

علاوه بر این، هوش مصنوعی میتواند به طور چشمگیری کارایی تیمهای امنیتی را افزایش دهد. به عنوان مثال، ابزارهای مبتنی بر AI میتوانند وظایف تکراری مانند پالایش هشدارهای امنیتی (Alert Triage) و کشف آسیبپذیریهای نرمافزاری را انجام دهند. این امر به متخصصان امنیت اجازه میدهد تا بر روی مسائل پیچیدهتر و استراتژیکتر تمرکز کنند. با ادغام هوش مصنوعی در پیادهسازی بهروشهای CIS در امنیت، سازمانها نه تنها دفاع سایبری خود را تقویت میکنند، بلکه یک سیستم امنیتی هوشمند و خودکار ایجاد میکنند که قادر است به صورت پویا با محیط تهدیدات سایبری در حال تغییر، انطباق یابد. این رویکرد، امنیت را از یک فرآیند دستی و واکنشی به یک سیستم خودکار و پیشبینیکننده تبدیل میکند.

نتیجه گیری

برای مدیران کسبوکار، شروع مسیر پیادهسازی بهروشهای CIS در امنیت ممکن است دشوار به نظر برسد. در این شرایط، همکاری با مشاوران امنیت سایبری متخصص میتواند یک راهکار هوشمندانه باشد. یک شرکت مشاوره با تجربه میتواند به شما در ارزیابی اولیه، طراحی نقشه راه، و پیادهسازی کنترلها کمک کند.

در نهایت، امنیت سایبری یک سفر است، نه یک مقصد. با پیادهسازی چارچوبهای قدرتمندی مانند بهروشهای CIS در امنیت، سازمانها میتوانند نه تنها در برابر تهدیدات امروزی مقاومت کنند، بلکه برای چالشهای امنیتی آینده نیز آماده شوند. این سرمایهگذاری بر روی امنیت، سرمایهگذاری بر روی آینده و پایداری کسبوکار شما است.

محمدمهدی صفایی میگه:

مظاهری میگه:

Mz میگه: