بسیاری از مدیران تصور میکنند که با نصب فایروالها، آنتیویروسها و سایر ابزارهای امنیتی، دژ مستحکمی در برابر مهاجمان ساختهاند. اما این رویکرد، مانند ساختن یک قلعه با دیوارهای بلند و دروازههای قوی است، بدون آنکه بدانیم آیا قفلها به درستی کار میکنند، آیا پنجرهای باز مانده یا مسیر مخفیانهای برای نفوذ وجود دارد. تست نفوذ سایبری دقیقاً همان فرآیندی است که این “ندانستهها” را به “دانستههای قابل مدیریت” تبدیل میکند. این رویکرد پیشگیرانه، به جای انتظار برای وقوع حمله، یک حمله شبیهسازیشده و کنترلشده را اجرا میکند تا نقاط ضعف امنیتی شما را قبل از اینکه مهاجمان واقعی آنها را پیدا کنند، شناسایی و برطرف سازد. این مقاله، راهنمای جامع شما به عنوان یک مدیر کسبوکار برای درک عمیق چیستی، چرایی و چگونگی اجرای یک برنامه تست نفوذ سایبری مؤثر است.

تست نفوذ سایبری چیست و چگونه از سازمان شما محافظت میکند؟

فهرست مطالب

- 1 تست نفوذ سایبری چیست و چگونه از سازمان شما محافظت میکند؟

- 2 انواع تست نفوذ سایبری: کدام روش برای کسبوکار شما مناسب است؟

- 3 مراحل اجرای یک تست نفوذ سایبری مؤثر: از برنامهریزی تا گزارشدهی

- 3.1 مرحله ۱: تعاملات پیش از تست (Pre-engagement Interactions)

- 3.2 مرحله ۲: جمعآوری اطلاعات (Intelligence Gathering)

- 3.3 مرحله ۳: مدلسازی تهدید (Threat Modeling)

- 3.4 مرحله ۴: تحلیل آسیبپذیری (Vulnerability Analysis)

- 3.5 مرحله ۵: بهرهبرداری (Exploitation)

- 3.6 مرحله ۶: پس از بهرهبرداری (Post-Exploitation)

- 3.7 مرحله ۷: گزارشدهی (Reporting)

- 4 چالش های رایج در تست نفوذ: چرا برخی سازمان ها در اجرای آن شکست میخورند؟

- 5 تست نفوذ سایبری و هوش مصنوعی: نگاهی به آینده امنیت سایبری

- 6 نتیجهگیری: چگونه یک برنامه تست نفوذ مؤثر برای سازمان خود طراحی کنیم؟

- 6.1 اقدام بعدی شما چیست؟

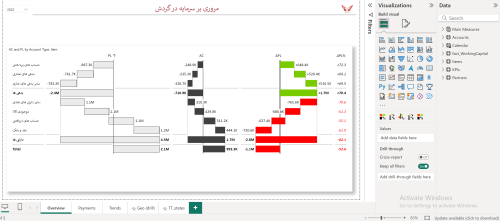

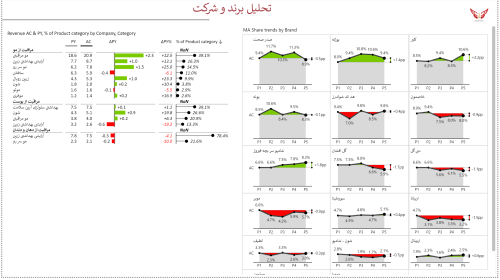

- 6.2 داشبورد مالی و بهای تمام شده – Working Capital in Power BI

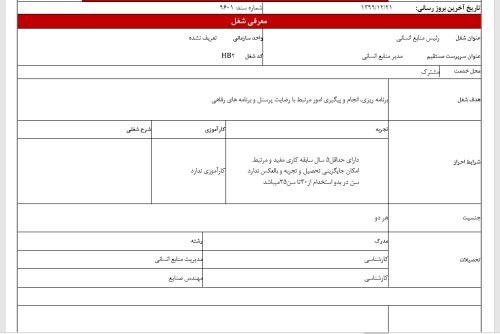

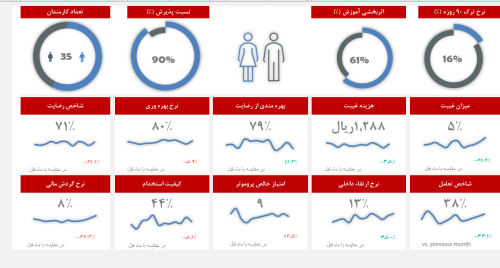

- 6.3 قالب اکسل داشبورد مدیریت کارکنان

- 6.4 بسته کامل فرم ها، شاخص ها و شرح شغل های کسب و کاری

- 6.5 بسته کامل شرح شغلی برای سازمان ها و شرکت ها

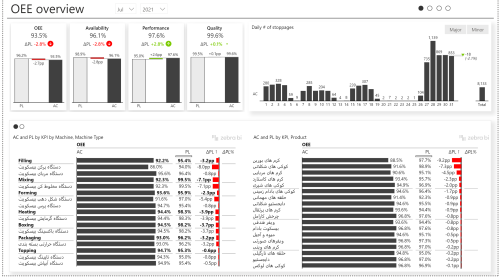

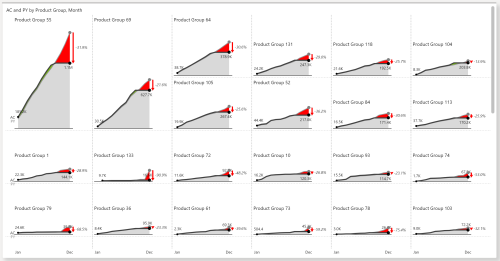

- 6.6 داشبورد تولید، برنامه ریزی تولید، نگهداری و تعمیرات

- 6.7 داشبورد کالاهای مصرفی تندگردش – Brand and Product Portfolio Analysis Power BI Template

- 6.8 داشبورد فروش و بازاریابی – Sales Dashboard in Power BI

- 6.9 اکسل تقویم ۱۴۰۵

- 6.10 قالب اکسل داشبورد مدیریت منابع انسانی

- 6.11 داشبورد شاخص های کلیدی عملکرد تولید و برنامه ریزی | KPI

- 6.12 قالب داشبورد شاخص های مدیریت عملکرد منابع انسانی

- 6.13 داشبورد منابع انسانی – HR Analytics in Power BI

تست نفوذ سایبری (Penetration Testing) که به آن “پنتست” یا “هک اخلاقی” نیز گفته میشود، یک فرآیند مجاز و برنامهریزیشده برای شبیهسازی یک حمله سایبری به سیستمهای کامپیوتری، شبکهها، وبسایتها و اپلیکیشنهای یک سازمان است. هدف اصلی این فرآیند، شناسایی و بهرهبرداری (Exploit) از آسیبپذیریهای امنیتی به روشی کنترلشده است تا بتوان میزان ریسک واقعی و تأثیر تجاری این ضعفها را ارزیابی کرد. به عبارت سادهتر، شما یک تیم از متخصصان امنیت سایبری (هکرهای کلاه سفید) را استخدام میکنید تا با استفاده از همان ابزارها و تکنیکهایی که مجرمان سایبری به کار میبرند، تلاش کنند به داراییهای دیجیتال شما نفوذ کنند.

تفاوت کلیدی تست نفوذ با ارزیابی آسیبپذیری (Vulnerability Assessment) در عمق و رویکرد آن نهفته است. ارزیابی آسیبپذیری معمولاً یک فرآیند خودکار است که لیستی از ضعفهای بالقوه را شناسایی میکند (مانند یک اسکن سطحی). در مقابل، تست نفوذ سایبری یک گام فراتر میرود؛ متخصصان نه تنها آسیبپذیریها را پیدا میکنند، بلکه فعالانه تلاش میکنند تا از آنها سوءاستفاده کرده، به سیستم دسترسی پیدا کنند، دسترسی خود را ارتقا دهند و نشان دهند که یک مهاجم واقعی تا چه اندازه میتواند در شبکه شما پیشروی کند. این فرآیند به مدیران کمک میکند تا تأثیر یک حمله موفق را بر اهداف کسبوکار خود درک کرده و برای اولویتبندی اصلاحات، تصمیمات آگاهانهتری بگیرند.

تاریخچه تست نفوذ: از هکرهای کلاه سفید تا استانداردهای امروزی

مفهوم تست نفوذ ریشه در دهه ۱۹۶۰ دارد، زمانی که پیچیدگی سیستمهای کامپیوتری در حال افزایش بود. در آن دوران، شرکتهای بزرگ و سازمانهای دولتی، بهویژه ارتش ایالات متحده، نگران امنیت سیستمهای اشتراک زمانی (Time-sharing systems) خود بودند. در سال ۱۹۶۷، بیش از ۱۵,۰۰۰ متخصص کامپیوتر و امنیت در کنفرانسی گرد هم آمدند تا در مورد این موضوع بحث کنند. در همین زمان بود که ایده استفاده از تیمهای متخصص برای آزمایش امنیت سیستمها به صورت عملی مطرح شد. این تیمها که به “Tiger Teams” معروف بودند، وظیفه داشتند تا به سیستمهای کامپیوتری و ارتباطی نفوذ کرده و نقاط ضعف آنها را گزارش دهند.

در دهههای بعد، با گسترش اینترنت و تجاری شدن فناوری، نیاز به خدمات تست نفوذ سایبری نیز افزایش یافت. ظهور هکرهای مخرب (کلاه سیاه) و افزایش حملات سایبری، شرکتها را بر آن داشت تا به صورت پیشگیرانه از متخصصان امنیت (هکرهای کلاه سفید) برای ارزیابی دفاع خود استفاده کنند. در اوایل قرن بیست و یکم، با تدوین استانداردهای صنعتی مانند OWASP (Open Web Application Security Project برای امنیت وب اپلیکیشنها و PTES (Penetration Testing Execution Standard)، این فرآیند ساختاریافتهتر و حرفهایتر شد. امروزه، تست نفوذ دیگر یک فعالیت حاشیهای نیست، بلکه بخش جداییناپذیر یک برنامه جامع مدیریت ریسک سایبری و یک الزام برای بسیاری از استانداردها و مقررات جهانی (مانند PCI DSS, GDPR, HIPAA) محسوب میشود.

انواع تست نفوذ سایبری: کدام روش برای کسبوکار شما مناسب است؟

هیچ رویکرد یکسانی برای تست نفوذ وجود ندارد. انتخاب روش مناسب به اهداف، بودجه، سطح بلوغ امنیتی و داراییهای مورد نظر شما بستگی دارد. به طور کلی، تستهای نفوذ را میتوان بر اساس دو معیار اصلی دستهبندی کرد: میزان اطلاعات ارائهشده به تیم تست و محدوده هدف.

دستهبندی بر اساس سطح اطلاعات (جعبهها)

این دستهبندی مشخص میکند که تیم تست نفوذ چه مقدار اطلاعاتی درباره محیط هدف از قبل در اختیار دارد.

تست جعبه سیاه (Black Box Testing)

در این سناریو، تیم تست هیچ اطلاعات قبلی در مورد زیرساخت، معماری شبکه یا کدهای منبع سازمان شما ندارد. آنها دقیقاً مانند یک مهاجم خارجی عمل میکنند و باید با استفاده از اطلاعات عمومی در دسترس (OSINT) و تکنیکهای شناسایی، راهی برای نفوذ پیدا کنند. این روش برای شبیهسازی یک حمله واقعی از سوی یک مهاجم ناآشنا ایدهآل است و میتواند دیدگاه بسیار واقعبینانهای از آسیبپذیریهای قابل مشاهده از اینترنت ارائه دهد.

تست جعبه سفید (White Box Testing)

در این روش، تیم تست دسترسی کامل به اطلاعات سیستم دارد. این اطلاعات شامل دیاگرامهای شبکه، کدهای منبع اپلیکیشنها، اطلاعات معماری و حتی ممکن است شامل برخی از اطلاعات کاربری باشد. این رویکرد که به آن تست “جعبه شفاف” نیز گفته میشود، امکان یک ارزیابی بسیار جامع و عمیق را فراهم میکند، زیرا تسترها میتوانند به سرعت بر روی بخشهای حساس تمرکز کرده و منطق داخلی سیستمها را برای یافتن آسیبپذیریهای پیچیده تحلیل کنند. این نوع تست برای ارزیابی امنیت یک اپلیکیشن خاص قبل از انتشار عمومی بسیار مؤثر است.

تست جعبه خاکستری (Gray Box Testing)

این روش، ترکیبی از دو رویکرد قبلی است. در تست جعبه خاکستری، تیم تست اطلاعات محدودی در اختیار دارد، مانند اطلاعات کاربری یک کاربر عادی یا دسترسی سطح پایین به شبکه. این سناریو برای شبیهسازی حملهای از سوی فردی با دسترسی داخلی (مانند یک کارمند ناراضی) یا یک مهاجم خارجی که موفق به سرقت اطلاعات کاربری شده است، بسیار مناسب است. این روش تعادل خوبی بین عمق ارزیابی و واقعگرایی حمله برقرار میکند.

دستهبندی بر اساس محدوده هدف

این دستهبندی مشخص میکند که کدام بخش از داراییهای دیجیتال سازمان مورد حمله شبیهسازیشده قرار میگیرد.

تست نفوذ شبکه (Network Penetration Testing)

این یکی از رایجترین انواع تست نفوذ است و خود به دو دسته تقسیم میشود:

- تست نفوذ خارجی (External): تمرکز این تست بر روی داراییهایی است که از طریق اینترنت قابل دسترسی هستند، مانند وبسرورها، سرورهای ایمیل، فایروالها و DNS. هدف، شناسایی آسیبپذیریهایی است که یک مهاجم از راه دور میتواند از آنها برای نفوذ به شبکه داخلی شما استفاده کند.

- تست نفوذ داخلی (Internal): این تست از داخل شبکه سازمان انجام میشود و سناریویی را شبیهسازی میکند که در آن مهاجم از قبل به شبکه داخلی دسترسی دارد (مثلاً از طریق یک کارمند، بدافزار یا یک دستگاه آلوده). هدف، بررسی این است که مهاجم پس از ورود به شبکه تا چه حد میتواند پیشروی کند، به دادههای حساس دست یابد یا کنترل سیستمهای حیاتی را به دست بگیرد.

تست نفوذ وب اپلیکیشن (Web Application Penetration Testing)

با توجه به اینکه امروزه اکثر خدمات کسبوکارها از طریق وب ارائه میشود، امنیت اپلیکیشنهای تحت وب از اهمیت فوقالعادهای برخوردار است. این تست به طور خاص بر روی شناسایی آسیبپذیریهای موجود در وبسایتها و اپلیکیشنهای وب تمرکز دارد. متخصصان از چارچوبهایی مانند OWASP Top 10 برای یافتن ضعفهای رایج مانند تزریق SQL (SQL Injection)، اسکریپتنویسی بین سایتی (XSS) و مشکلات مربوط به احراز هویت و مدیریت نشستها استفاده میکنند.

تست نفوذ اپلیکیشن موبایل (Mobile Application Penetration Testing)

این تست مشابه تست وب اپلیکیشن است، اما تمرکز آن بر روی اپلیکیشنهای نصبشده بر روی سیستمعاملهای iOS و Android است. در این فرآیند، نه تنها ارتباط اپلیکیشن با سرور، بلکه امنیت ذخیرهسازی دادهها بر روی خود دستگاه، کدهای منبع اپلیکیشن و آسیبپذیریهای خاص پلتفرم موبایل نیز بررسی میشود.

تست نفوذ بیسیم (Wireless Penetration Testing)

شبکههای Wi-Fi یکی از مسیرهای اصلی ورود غیرمجاز به شبکههای سازمانی هستند. این تست، امنیت شبکههای بیسیم شما را ارزیابی میکند و به دنبال نقاط ضعف در پروتکلهای رمزنگاری (مانند WPA2/WPA3)، پیکربندی اکسسپوینتها و شناسایی نقاط دسترسی غیرمجاز (Rogue Access Points) است.

تست مهندسی اجتماعی (Social Engineering Testing)

قویترین سیستمهای امنیتی نیز در برابر ضعیفترین حلقه زنجیره امنیت، یعنی انسان، آسیبپذیر هستند. تست مهندسی اجتماعی، آگاهی و مقاومت کارکنان شما را در برابر حملاتی مانند فیشینگ (ارسال ایمیلهای جعلی برای سرقت اطلاعات)، ویشینگ (فیشینگ صوتی از طریق تلفن) و طعمهگذاری (Baiting) ارزیابی میکند. نتایج این تست میتواند به شکلدهی برنامههای آموزشی و افزایش آگاهی امنیتی کارکنان کمک شایانی کند.

مراحل اجرای یک تست نفوذ سایبری مؤثر: از برنامهریزی تا گزارشدهی

یک تست نفوذ سایبری حرفهای، یک فرآیند آشفته و تصادفی نیست، بلکه یک عملیات کاملاً ساختاریافته و متدولوژیک است. پیروی از یک استاندارد مشخص مانند PTES (Penetration Testing Execution Standard) تضمین میکند که تمام جنبههای امنیتی به صورت جامع پوشش داده شده و نتایج قابل تکرار و قابل اعتماد هستند. این فرآیند معمولاً شامل هفت مرحله کلیدی است:

مرحله ۱: تعاملات پیش از تست (Pre-engagement Interactions)

این مرحله، حیاتیترین بخش برای موفقیت کل پروژه است و در آن همسویی استراتژیکبین تیم تست و مدیران کسبوکار شکل میگیرد. در این فاز، اهداف تست به وضوح تعریف میشوند: آیا هدف، دستیابی به یک گواهینامه خاص است؟ آیا میخواهیم امنیت یک اپلیکیشن جدید را بسنجیم؟ یا هدف، ارزیابی کلی وضعیت امنیتی سازمان است؟ در این مرحله، محدوده (Scope) تست به دقت مشخص میشود (کدام آدرسهای IP، دامنهها یا اپلیکیشنها باید تست شوند و کدامها نباید لمس شوند). همچنین، “قوانین درگیری” (Rules of Engagement) و مجوزهای قانونی امضا میشود تا فعالیتهای تیم تست کاملاً قانونی و مورد تأیید باشد.

مرحله ۲: جمعآوری اطلاعات (Intelligence Gathering)

این مرحله که به آن شناسایی (Reconnaissance) نیز میگویند، سنگ بنای یک حمله موفق است. تیم تست، درست مانند یک مهاجم واقعی، شروع به جمعآوری هرگونه اطلاعات عمومی در دسترس در مورد سازمان هدف میکند. این فرآیند میتواند شامل شناسایی دامنهها و زیردامنهها، آدرسهای IP، آدرسهای ایمیل کارکنان، فناوریهای مورد استفاده در وبسایت (CMS, Frameworks) و اطلاعات فاششده در شبکههای اجتماعی یا انجمنهای تخصصی باشد. این مرحله به تیم تست کمک میکند تا یک نقشه کلی از سطح حمله سازمان به دست آورده و نقاط ورود بالقوه را شناسایی کند.

مرحله ۳: مدلسازی تهدید (Threat Modeling)

در این مرحله، تیم تست بر اساس اطلاعات جمعآوریشده و درک کسبوکار مشتری، سناریوهای حمله محتمل را طراحی میکند. آنها داراییهای حیاتی سازمان (مانند پایگاه داده مشتریان یا سرورهای مالی) را شناسایی کرده و محتملترین مسیرهایی که یک مهاجم برای رسیدن به این داراییها طی میکند را مدلسازی میکنند. این کار به تیم اجازه میدهد تا تلاشهای خود را بر روی آسیبپذیریهایی متمرکز کند که بیشترین ریسک را برای کسبوکار ایجاد میکنند، به جای اینکه زمان خود را صرف یافتن ضعفهای کماهمیت کنند. این مرحله، پلی استراتژیک بین یافتههای فنی و تأثیرات تجاری آنها است.

مرحله ۴: تحلیل آسیبپذیری (Vulnerability Analysis)

در این فاز، تیم تست به صورت فعال شروع به اسکن و بررسی سیستمهای موجود در محدوده تست میکند تا آسیبپذیریهای فنی را شناسایی کند. آنها از ترکیبی از ابزارهای خودکار (مانند Nessus یا OpenVAS) و تکنیکهای دستی برای یافتن ضعفهای شناختهشده، مشکلات پیکربندی و سایر خطاهای امنیتی استفاده میکنند. نتیجه این مرحله، لیستی از آسیبپذیریهای بالقوه است که در مرحله بعد، صحت و قابلیت بهرهبرداری از آنها تأیید خواهد شد.

مرحله ۵: بهرهبرداری (Exploitation)

این هیجانانگیزترین و در عین حال حساسترین مرحله تست نفوذ است. در این فاز، تیم تست تلاش میکند تا از آسیبپذیریهای شناساییشده در مرحله قبل سوءاستفاده کرده و به سیستم هدف دسترسی پیدا کند. این کار میتواند شامل اجرای یک کد مخرب برای به دست گرفتن کنترل یک سرور، استفاده از یک آسیبپذیری SQL Injection برای استخراج داده از پایگاه داده یا فریب یک کارمند برای به دست آوردن رمز عبور او باشد. هدف در این مرحله، اثبات این است که آسیبپذیری شناساییشده یک ریسک واقعی و قابل بهرهبرداری است و نه یک هشدار تئوریک.

مرحله ۶: پس از بهرهبرداری (Post-Exploitation)

نفوذ موفقیتآمیز به یک سیستم، پایان کار نیست؛ بلکه آغاز کار یک مهاجم واقعی است. در این مرحله، تیم تست شبیهسازی میکند که یک مهاجم پس از ورود به شبکه چه کارهایی انجام میدهد. این فعالیتها میتواند شامل تلاش برای ارتقای سطح دسترسی (از یک کاربر عادی به مدیر سیستم)، حرکت جانبی در شبکه برای دسترسی به سایر سیستمها، جستجوی دادههای حساس و در نهایت، شبیهسازی استخراج دادهها باشد. این مرحله به مدیران نشان میدهد که تأثیر واقعی و دامنه یک نفوذ تا چه حد میتواند گسترده باشد و به شناسایی ضعف در دفاع عمقی شبکه کمک میکند.

مرحله ۷: گزارشدهی (Reporting)

این مرحله، مهمترین خروجی یک تست نفوذ سایبری برای مدیران است. یک گزارش حرفهای صرفاً لیستی از مشکلات فنی نیست. این گزارش باید شامل دو بخش اصلی باشد:

- خلاصه مدیریتی (Executive Summary): این بخش که برای مدیران ارشد و غیرفنی نوشته میشود، یافتههای کلیدی، سطح ریسک کلی سازمان و تأثیرات تجاری آسیبپذیریها را به زبانی ساده و روشن بیان میکند.

- جزئیات فنی (Technical Details): این بخش برای تیم فنی سازمان تهیه میشود و شامل توضیحات دقیقی از آسیبپذیریهای یافتشده، مراحل بهرهبرداری، شواهد (مانند اسکرینشاتها) و از همه مهمتر، راهحلهای عملی و گامبهگام برای رفع هر مشکل است.

در نهایت، تیم تست معمولاً یک جلسه برای ارائه نتایج برگزار کرده و به سوالات تیم فنی و مدیریتی پاسخ میدهد.

چالش های رایج در تست نفوذ: چرا برخی سازمان ها در اجرای آن شکست میخورند؟

اجرای یک تست نفوذ سایبری همیشه یک فرآیند روان و موفقیتآمیز نیست. برخی از سازمانها با وجود صرف هزینه، به نتایج مطلوب دست نمییابند. شناخت این چالشها به شما به عنوان یک مدیر کمک میکند تا از بروز آنها پیشگیری کنید.

۱. تعریف محدوده (Scope) نامشخص یا محدود:

یکی از بزرگترین دلایل شکست، تعریف نادرست محدوده تست است. اگر محدوده بیش از حد محدود باشد (مثلاً فقط تست یک سرور)، دید جامعی از وضعیت امنیتی به دست نخواهید آورد. اگر بیش از حد گسترده و مبهم باشد، ممکن است تیم تست بر روی داراییهای کماهمیت متمرکز شود. مشارکت فعال مدیران کسبوکار در تعریف محدوده برای اطمینان از پوشش داراییهای حیاتی ضروری است.

۲. تمرکز صرف بر روی انطباق (Compliance):

بسیاری از سازمانها تست نفوذ را فقط برای برآورده کردن الزامات یک استاندارد (مانند PCI DSS) انجام میدهند. این رویکرد “چکلیستی” باعث میشود که تست به صورت سطحی انجام شود و هدف اصلی که بهبود واقعی امنیت است، فراموش شود. تست نفوذ باید بخشی از یک استراتژی امنیتی جامع باشد، نه یک تکلیف اداری.

۳. انتخاب تیم تست نامناسب:

کیفیت یک تست نفوذ به شدت به مهارت، تجربه و اخلاق حرفهای تیم اجراکننده بستگی دارد. انتخاب ارزانترین گزینه ممکن است به معنای استخدام یک تیم بیتجربه باشد که از ابزارهای خودکار استفاده کرده و گزارشهای بیارزشی تولید میکند. به دنبال تیمی باشید که دارای گواهینامههای معتبر (مانند OSCP, GPEN)، تجربه در صنعت شما و توانایی ارائه گزارشهای استراتژیک باشد.

۴. عدم پیگیری و رفع آسیبپذیریها:

ترسناکترین نتیجه یک تست نفوذ، گزارشی است که در قفسه بایگانی میشود و هیچ اقدامی بر اساس آن صورت نمیگیرد. تست نفوذ بدون فرآیند مدیریت و اصلاح آسیبپذیری، اتلاف کامل منابع است. باید یک برنامه مشخص برای اولویتبندی، تخصیص مسئولیت و پیگیری رفع مشکلات شناساییشده وجود داشته باشد. این موضوع مستقیماً به فرهنگ سازمانی و حمایت مدیریت ارشد از امنیت سایبری بازمیگردد.

۵. مقاومت داخلی و ترس از نتایج:

گاهی اوقات، تیمهای فناوری اطلاعات داخلی ممکن است در برابر تست نفوذ مقاومت کنند، زیرا نگران هستند که نتایج آن به عنوان نقدی بر عملکرد آنها تلقی شود. بسیار مهم است که از ابتدا مشخص شود هدف از تست، مچگیری نیست، بلکه بهبود مشترک است. تست نفوذ ابزاری برای توانمندسازی تیم فنی است، نه تضعیف آن.

تست نفوذ سایبری و هوش مصنوعی: نگاهی به آینده امنیت سایبری

آینده تست نفوذ سایبری به شدت تحت تأثیر پیشرفتهای هوش مصنوعی (AI) و یادگیری ماشین (ML) قرار دارد. این فناوریها در حال تغییر بازی هم برای مهاجمان و هم برای مدافعان هستند و تست نفوذ نیز از این قاعده مستثنی نیست.

از منظر تهاجمی (Offensive AI):

ابزارهای مبتنی بر هوش مصنوعی میتوانند فرآیندهای تست نفوذ را تسریع و هوشمندتر کنند. به عنوان مثال، الگوریتمهای یادگیری ماشین میتوانند حجم عظیمی از دادهها را در مرحله شناسایی تحلیل کرده و الگوها یا نقاط ورود غیرمنتظرهای را پیدا کنند که از چشم انسان پنهان میماند. همچنین، هوش مصنوعی میتواند به صورت خودکار حملات پیچیده چندمرحلهای را طراحی و اجرا کند و به طور مداوم تاکتیکهای خود را برای دور زدن سیستمهای دفاعی تطبیق دهد. این رویکرد که به آن تست نفوذ خودکار (Automated Penetration Testing) گفته میشود، میتواند به صورت ۲۴/۷ امنیت سیستمها را ارزیابی کند.

از منظر دفاعی (Defensive AI):

در طرف دیگر، سیستمهای امنیتی مبتنی بر هوش مصنوعی نیز در حال پیشرفت هستند. ابزارهای تشخیص و پاسخ تهدید (EDR/XDR) با استفاده از یادگیری ماشین، رفتار عادی شبکه را میآموزند و میتوانند فعالیتهای مشکوک یک تستر نفوذ (یا یک مهاجم واقعی) را به سرعت شناسایی و مسدود کنند. این موضوع، کار را برای تسترهای نفوذ دشوارتر کرده و آنها را مجبور میکند تا از تکنیکهای پنهانکارانهتر و پیشرفتهتری استفاده کنند. این نبرد دائمی بین هوش مصنوعی تهاجمی و دفاعی، سطح کلی امنیت سایبری را ارتقا خواهد داد. برای مدیران، این به معنای آن است که در آینده نزدیک، ترکیبی از تست نفوذ سنتی توسط انسان و ارزیابیهای مداوم توسط هوش مصنوعی، به یک استاندارد صنعتی تبدیل خواهد شد.

نتیجهگیری: چگونه یک برنامه تست نفوذ مؤثر برای سازمان خود طراحی کنیم؟

همانطور که دیدیم، تست نفوذ سایبری یک ابزار قدرتمند و ضروری برای حفاظت از داراییهای دیجیتال، حفظ اعتبار برند و تضمین تداوم کسبوکار در عصر دیجیتال است. این فرآیند دیگر یک هزینه فنی نیست، بلکه یک سرمایهگذاری استراتژیک در پایداری و رشد سازمان شماست. یک تست نفوذ مؤثر، فراتر از یک اسکن امنیتی، به شما یک دیدگاه واقعبینانه از سطح ریسک سایبری سازمانتان میدهد و یک نقشه راه عملی برای تقویت مواضع دفاعی شما فراهم میکند. این فرآیند باید به عنوان بخشی جداییناپذیر از برنامه مدیریت ریسک استراتژیک شما در نظر گرفته شود.

طراحی یک برنامه تست نفوذ مؤثر نیازمند تفکر استراتژیک است. شما باید با تعریف واضح اهداف کسبوکار خود شروع کنید، داراییهای حیاتیتان را شناسایی کرده و بر اساس آنها، نوع و محدوده تست را مشخص نمایید. انتخاب یک شریک قابل اعتماد و متخصص برای اجرای تست، نقشی کلیدی در موفقیت شما دارد. اما مهمتر از همه، تعهد شما به عنوان یک رهبر سازمانی برای اقدام بر اساس نتایج و ایجاد یک فرهنگ امنیتمحور در سراسر سازمان است. امنیت سایبری یک پروژه با نقطه پایان نیست؛ بلکه یک فرآیند مداوم از ارزیابی، اصلاح و بهبود است.

اقدام بعدی شما چیست؟

امنیت سازمان شما برای تعلل، بیش از حد حیاتی است. اگر آمادهاید تا اولین قدم را برای تبدیل آسیبپذیریهای ناشناخته به نقاط قوت شناختهشده بردارید، ما در شرکت مشاوره مدیریت رخ آمادهایم تا به شما کمک کنیم.

محمدمهدی صفایی میگه:

مظاهری میگه:

Mz میگه: