در چشمانداز امروز کسب و کارها، که دادهها به ارزشمندترین دارایی شرکتها تبدیل شدهاند، پارادایمهای سنتی حفاظت از اطلاعات دیگر کارایی ندارنـد. نشت اطلاعات، حملات باجافزاری و نقض حریم خصوصی، دیگر تهدیدهایی دور از ذهن برای شرکتهای بزرگ فناوری نیستند؛ بلکه واقعیتی روزمره برای هر سازمانی، از استارتاپهای نوپا گرفته تا غولهای صنعتی، به شمار میروند. طبق گزارش IBM در سال ۲۰۲۳، هزینه متوسط جهانی یک نشت داده به ۴.۴۵ میلیون دلار رسیده است که این رقم خود گویای اهمیت فزاینده موضوع است. بنابراین، امنیت داده سازمانی از یک «مسئله فنی» در دپارتمان IT، به یک «ضرورت استراتژیک» در اتاق هیئتمدیره تبدیل شده است. این مقاله یک نقشه راه جامع برای مدیران است تا بتوانند این مفهوم پیچیده را درک کرده، یک استراتژی نفوذناپذیر طراحی کنند و در نهایت، دادهها را نه به عنوان یک ریسک، بلکه به عنوان یک مزیت رقابتی پایدار مدیریت نمایند. ما از تعریف مفاهیم بنیادی فراتر رفته و به شما نشان میدهیم چگونه یک فرهنگ امنیتمحور بسازید، از فناوریهای نوین مانند هوش مصنوعی بهره بگیرید و با گامهای عملی، سپر دفاعی دیجیتال سازمان خود را تقویت کنید.

امنیت داده سازمانی چیست و چرا برای مدیران امروز حیاتی است؟

فهرست مطالب

- 1 امنیت داده سازمانی چیست و چرا برای مدیران امروز حیاتی است؟

- 2 معماری یک استراتژی نفوذناپذیر: بهترین روش های امنیت داده سازمانی

- 3 گام های عملیاتی برای تقویت امنیت داده سازمانی در کسب و کار شما

- 4 چالش ها و موانع پیش روی امنیت داده سازمانی و راه های غلبه بر آنها

- 5 نقش تحولآفرین هوش مصنوعی در بازتعریف امنیت داده سازمانی

- 6 چگونه یک برنامه امنیت داده سازمانی جامع تدوین کنیم؟

- 6.1 چکلیست نهایی برای مدیران

- 6.2 جمعبندی نهایی و چشمانداز آینده

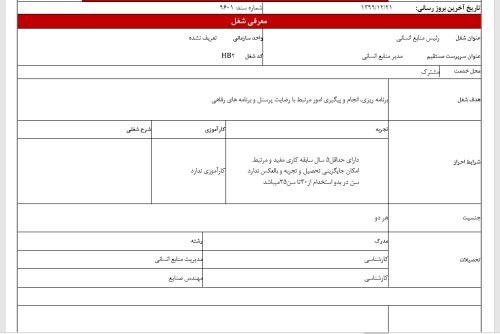

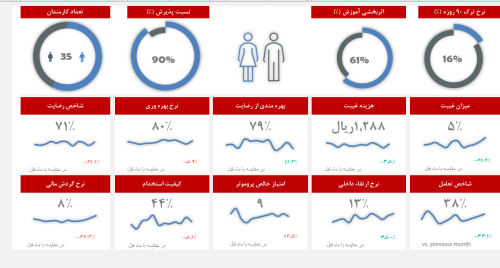

- 6.3 داشبورد منابع انسانی – HR Analytics in Power BI

- 6.4 بسته کامل فرم ها، شاخص ها و شرح شغل های کسب و کاری

- 6.5 قالب اکسل داشبورد مدیریت کارکنان

- 6.6 بسته کامل شرح شغلی برای سازمان ها و شرکت ها

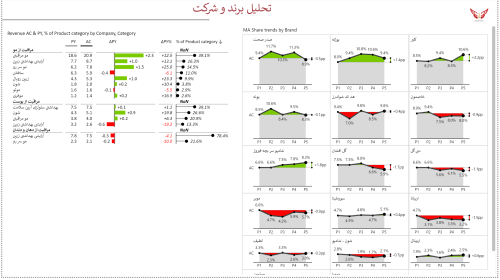

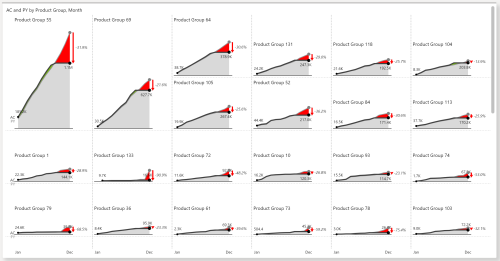

- 6.7 داشبورد کالاهای مصرفی تندگردش – Brand and Product Portfolio Analysis Power BI Template

- 6.8 قالب اکسل داشبورد مدیریت منابع انسانی

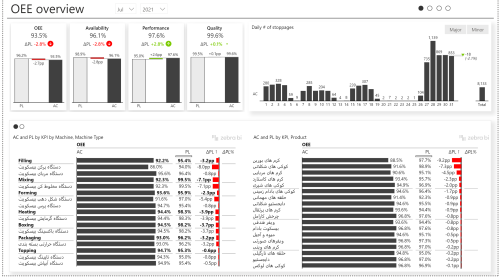

- 6.9 داشبورد شاخص های کلیدی عملکرد تولید و برنامه ریزی | KPI

- 6.10 داشبورد تولید، برنامه ریزی تولید، نگهداری و تعمیرات

- 6.11 داشبورد فروش و بازاریابی – Sales Dashboard in Power BI

- 6.12 قالب داشبورد شاخص های مدیریت عملکرد منابع انسانی

- 6.13 اکسل تقویم ۱۴۰۵

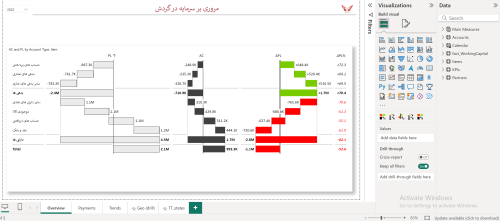

- 6.14 داشبورد مالی و بهای تمام شده – Working Capital in Power BI

بسیاری از مدیران با شنیدن عبارت «امنیت سایبری»، ناخودآگاه به یاد دیوارهای آتش (Firewalls)، آنتیویروسها و تیمهای فنی میافتند که در تلاش برای مسدود کردن حملات خارجی هستند. این تصور، اگرچه نادرست نیست، اما تنها بخش کوچکی از یک پازل بسیار بزرگتر را نشان میدهد. امنیت داده سازمانی یک رویکرد جامع و چندوجهی است که حفاظت از دادهها را در تمام چرخه حیاتشان، از لحظه ایجاد تا زمان بایگانی یا حذف، شامل میشود و تمام ابعاد سازمان را در بر میگیرد.

تعریف و ماهیت امنیت داده سازمانی: فراتر از دیوارهای آتش

امنیت داده سازمانی مجموعهای از سیاستها، فرآیندها، استانداردها و فناوریها است که برای حفاظت از داراییهای اطلاعاتی سازمان در برابر دسترسیهای غیرمجاز، استفاده نادرست، افشا، تغییر یا تخریب طراحی شده است. این رویکرد تنها به محافظت در برابر تهدیدات خارجی محدود نمیشود، بلکه تهدیدات داخلی (اعم از عمدی یا سهوی) را نیز پوشش میدهد.

برخلاف امنیت سایبری سنتی که تمرکز آن بر حفاظت از «محیط شبکه» بود، امنیت داده سازمانی بر حفاظت از «خود دادهها» متمرکز است. در دنیای امروز که دادهها بر روی سرورهای ابری، دستگاههای شخصی کارمندان (BYOD)، و پلتفرمهای شخص ثالث جریان دارند، دیگر مرز مشخصی برای حفاظت وجود ندارد. به گفته «گارتنر»، رویکردهای مدرن مانند معماری «Cybersecurity Mesh» دقیقاً بر همین اصل استوارند: امنیت باید به دنبال داده برود، نه اینکه داده را در یک قلعه حبس کند.

این مفهوم بر سه اصل کلیدی استوار است:

- محرمانگی (Confidentiality): اطمینان از اینکه دادهها تنها در دسترس افراد مجاز قرار میگیرند.

- یکپارچگی (Integrity): تضمین صحت و کامل بودن دادهها و جلوگیری از تغییرات غیرمجاز در آنها.

- دسترسپذیری (Availability): اطمینان از اینکه افراد مجاز میتوانند در زمان نیاز به دادهها دسترسی داشته باشند.

دامنه کاربرد امنیت داده سازمانی: از خط تولید تا اتاق مدیران

شاید تصور شود که امنیت داده تنها برای کسبوکارهای حوزه فناوری یا مالی اهمیت دارد، اما این یک اشتباه استراتژیک است. امروزه، هر سازمانی یک «سازمان دادهمحور» است و دادههای حساس در تمام بخشهای آن جریان دارد.

اهمیت این موضوع را میتوان در بخشهای مختلف یک سازمان مشاهده کرد:

- در بخش مالی و حسابداری: حفاظت از گزارشهای مالی، اطلاعات حقوق و دستمزد و دادههای تراکنشها برای جلوگیری از کلاهبرداری و حفظ پایداری مالی شرکت حیاتی است.

- در بخش منابع انسانی: اطلاعات شخصی کارمندان، سوابق عملکرد و قراردادها از حساسترین دادههای هر سازمانی هستند که نشت آنها میتواند منجر به مشکلات حقوقی جدی و آسیب به اعتبار برند کارفرمایی شود.

- در بخش تحقیق و توسعه (R&D): حفاظت از مالکیت معنوی، فرمولاسیون محصولات جدید و اسرار تجاری، مزیت رقابتی اصلی سازمان را تضمین میکند.

- در بخش بازاریابی و فروش: دادههای مشتریان (CRM)، الگوهای خرید و اطلاعات کمپینها، داراییهای ارزشمندی هستند که در صورت افشا، میتوانند اعتماد مشتریان را برای همیشه از بین ببرند.

- در بخش عملیات و تولید: در صنایع مدرن، دادههای مربوط به فرآیندهای تولید، زنجیره تأمین و سیستمهای کنترل صنعتی (ICS) نیز به اهداف جذابی برای حملات سایبری تبدیل شدهاند که میتواند منجر به توقف کامل تولید شود.

بنابراین، امنیت داده سازمانی یک مسئولیت همگانی است که از مدیرعامل تا کارمندان خط مقدم را در بر میگیرد و موفقیت آن در گرو درک این واقعیت است که حفاظت از داده، حفاظت از کل کسبوکار است.

معماری یک استراتژی نفوذناپذیر: بهترین روش های امنیت داده سازمانی

ایجاد یک سپر دفاعی مؤثر برای دادهها نیازمند یک رویکرد ساختاریافته و استراتژیک است. تکیه بر راهحلهای مقطعی و فناوریهای پراکنده، مانند ساختن دیوارهای بلند بر روی یک پی سست است. یک استراتژی قدرتمند، ترکیبی از چارچوبهای استاندارد جهانی و یک فرهنگ سازمانی امنیتمحور است.

از تشخیص تا پاسخ: چارچوب NIST را در عمل پیادهسازی کنید

مؤسسه ملی استاندارد و فناوری آمریکا (NIST) یک چارچوب امنیت سایبری جامع ارائه کرده است که به عنوان یک استاندارد طلایی در سراسر جهان شناخته میشود. این چارچوب به جای تمرکز صرف بر پیشگیری، یک رویکرد چرخهای و مبتنی بر مدیریت ریسک را پیشنهاد میدهد. مدیران ارشد نیازی به دانستن جزئیات فنی پیادهسازی آن ندارند، اما درک پنج عملکرد اصلی آن برای راهبری استراتژیک ضروری است.

در ادامه، کارکردهای اصلی این چارچوب را برای مدیران تشریح میکنیم:

- شناسایی (Identify): این اولین و مهمترین گام است. شما نمیتوانید از چیزی که نمیشناسید، محافظت کنید. در این مرحله، سازمان باید درک کاملی از داراییهای دادهای خود، سیستمهای پشتیبان، ریسکهای مرتبط با آنها و تأثیر بالقوه از دست دادن آنها بر کسبوکار به دست آورد. این مرحله شامل تهیه فهرستی از تمام داراییهای سختافزاری و نرمافزاری، طبقهبندی دادهها بر اساس حساسیت و تعریف نقشها و مسئولیتها است.

- محافظت (Protect): پس از شناسایی داراییهای حیاتی، باید سازوکارهای کنترلی مناسب برای محافظت از آنها پیادهسازی شود. این بخش شامل راهحلهای فنی مانند کنترل دسترسی (Access Control)، رمزنگاری دادهها (Encryption)، آموزشهای آگاهیبخشی امنیتی برای کارکنان و تدوین سیاستهای امنیتی شفاف است. هدف این است که سطح حمله (Attack Surface) سازمان تا حد ممکن کاهش یابد.

- تشخیص (Detect): هیچ سیستمی صددرصد نفوذناپذیر نیست. بنابراین، سازمان باید توانایی تشخیص سریع و مؤثر فعالیتهای مشکوک و رخدادهای امنیتی را داشته باشد. این امر از طریق نظارت مستمر بر شبکهها و سیستمها، استفاده از سیستمهای تشخیص نفوذ (IDS) و تحلیل لاگها و رویدادهای امنیتی (SIEM) محقق میشود.

- پاسخ (Respond): هنگامی که یک حادثه امنیتی تشخیص داده شد، داشتن یک برنامه از پیش تعیینشده برای واکنش، حیاتی است. این برنامه باید شامل گامهای مشخصی برای مهار حادثه، ریشهکن کردن تهدید، ارتباط با ذینفعان (مشتریان، نهادهای نظارتی و…) و تحلیل حادثه برای جلوگیری از تکرار آن باشد. سرعت و هماهنگی در این مرحله میتواند تفاوت بین یک مشکل جزئی و یک فاجعه تمامعیار را رقم بزند.

- بازیابی (Recover): هدف نهایی، بازگرداندن سریع فعالیتهای عادی کسبوکار پس از یک حادثه است. این مرحله شامل اجرای برنامههای بازیابی از فاجعه (Disaster Recovery)، بازگرداندن دادهها از نسخههای پشتیبان و ترمیم سیستمهای آسیبدیده است. داشتن یک برنامه تداوم کسبوکار (Business Continuity Plan) قوی در اینجا نقش کلیدی ایفا میکند.

فرهنگ سازی: انسان قویترین حلقه زنجیر امنیت داده سازمانی

فناوری به تنهایی کافی نیست. بر اساس گزارش Verizon در سال ۲۰۲۳، ۷۴ درصد از کل نشتهای اطلاعاتی شامل «عامل انسانی» بوده است. این آمار تکاندهنده نشان میدهد که کارمندان شما میتوانند یا ضعیفترین حلقه یا قویترین سپر دفاعی شما باشند. ساختن یک «دیوار آتش انسانی» یا یک فرهنگ امنیتمحور، یک سرمایهگذاری بلندمدت با بازدهی بالا در حوزه امنیت داده سازمانی است.

برای ایجاد چنین فرهنگی، مدیران باید بر روی چند حوزه کلیدی تمرکز کنند:

- آموزش مستمر و آگاهیبخشی: برگزاری دورههای آموزشی سالانه کافی نیست. آگاهیبخشی باید یک فرآیند مستمر باشد که از طریق شبیهسازی حملات فیشینگ، ارسال نکات امنیتی هفتگی و برگزاری کارگاههای تعاملی انجام شود. محتوای آموزشی باید متناسب با نقش هر کارمند و به زبانی ساده و قابل فهم ارائه گردد.

- رهبری و تعهد مدیران ارشد: فرهنگ از بالا به پایین شکل میگیرد. وقتی کارمندان ببینند که مدیران ارشد، امنیت را جدی میگیرند، سیاستها را رعایت میکنند و در مورد آن صحبت میکنند، آنها نیز اهمیت بیشتری برای آن قائل خواهند شد. مدیرعامل و اعضای هیئتمدیره باید حامیان اصلی برنامههای امنیتی باشند.

- ایجاد مسئولیتپذیری و شفافیت: سیاستهای امنیتی باید به وضوح تعریف شده و به همه کارکنان ابلاغ شوند. باید مشخص باشد که مسئولیت حفاظت از دادهها بر عهده چه کسانی است و عواقب عدم رعایت سیاستها چیست. در عین حال، باید فرهنگی ایجاد شود که در آن، کارمندان از گزارش اشتباهات یا حوادث امنیتی هراسی نداشته باشند.

- تبدیل امنیت به یک ارزش مشترک: به جای اینکه امنیت به عنوان مجموعهای از قوانین دستوپاگیر تلقی شود، باید به عنوان یک مسئولیت مشترک برای حفاظت از مشتریان، همکاران و آینده شرکت معرفی گردد. جشن گرفتن موفقیتهای امنیتی و قدردانی از کارمندانی که هوشیارانه عمل میکنند، میتواند به تقویت این فرهنگ کمک کند.

گام های عملیاتی برای تقویت امنیت داده سازمانی در کسب و کار شما

پس از درک مفاهیم استراتژیک، زمان آن رسیده که یک برنامه عملیاتی و گامبهگام برای پیادهسازی یا بهبود امنیت داده سازمانی تدوین کنیم. این فرآیند چرخهای، نیازمند تعهد، منابع و نظارت مستمر است.

گام اول: ارزیابی و کشف دارایی های داده

این مرحله، سنگ بنای کل استراتژی شماست. هدف، ایجاد یک دید کامل و ۳۶۰ درجه از وضعیت فعلی دادهها در سازمان است. این کار با پرسیدن سوالات کلیدی آغاز میشود: چه دادههایی داریم؟ کجا ذخیره شدهاند؟ چه کسانی به آنها دسترسی دارند؟ و چقدر برای کسبوکار ما حیاتی هستند؟ این فرآیند شامل طبقهبندی دادهها (Data Classification) به دستههایی مانند «عمومی»، «داخلی»، «محرمانه» و «بسیار محرمانه» است. ابزارهای کشف و نقشهبرداری داده (Data Discovery and Mapping) میتوانند در این مرحله به شناسایی «دادههای تاریک» (Dark Data)، دادههایی که سازمان از وجود آنها بیخبر است، کمک شایانی کنند.

گام دوم: تدوین سیاست ها و پروتکل ها

بر اساس نتایج ارزیابی، باید مجموعهای از سیاستهای واضح، عملی و قابل اجرا تدوین شود. این سیاستها، «قانون اساسی» امنیت داده در سازمان شما خواهند بود. این اسناد نباید صرفاً متونی طولانی و حقوقی باشند، بلکه باید به عنوان راهنماهای عملی برای کارمندان عمل کنند. سیاستهای کلیدی شامل موارد زیر است:

- سیاست کنترل دسترسی (Access Control Policy): تعریف اینکه چه کسی، تحت چه شرایطی و به چه سطحی از دادهها میتواند دسترسی داشته باشد (اصل حداقل دسترسی یا Least Privilege).

- سیاست استفاده قابل قبول (Acceptable Use Policy): مشخص کردن نحوه استفاده مجاز از سیستمها و دادههای شرکت.

- سیاست رمزنگاری (Encryption Policy): تعیین استانداردهای رمزنگاری برای دادههای در حال سکون (Data at Rest) و دادههای در حال انتقال (Data in Transit).

- برنامه واکنش به حوادث (Incident Response Plan): یک راهنمای گامبهگام برای تیمها در زمان وقوع یک نشت اطلاعاتی یا حمله سایبری.

گام سوم: اجرا و یکپارچه سازی راهکارها

در این مرحله، سیاستهای تدوینشده از طریق پیادهسازی راهحلهای فنی و فرآیندی به اجرا در میآیند. این بخش جایی است که سرمایهگذاری در فناوری معنا پیدا میکند. انتخاب فناوری مناسب باید بر اساس نیازهای منحصر به فرد سازمان و ریسکهای شناساییشده در گام اول صورت گیرد. برخی از راهکارهای کلیدی عبارتند از:

- مدیریت هویت و دسترسی (IAM): اطمینان از اینکه تنها افراد صحیح به منابع صحیح دسترسی دارند، اغلب از طریق احراز هویت چندعاملی (MFA) تقویت میشود.

- پیشگیری از نشت داده (DLP): ابزارهایی که از خروج غیرمجاز دادههای حساس از شبکه سازمان جلوگیری میکنند.

- امنیت نقاط پایانی (Endpoint Security): محافظت از لپتاپها، سرورها و دستگاههای موبایل که دروازههای ورود به شبکه هستند.

- رمزنگاری و مدیریت کلید: پیادهسازی رمزنگاری قوی برای پایگاههای داده، فایلها و ارتباطات.

گام چهارم: نظارت مستمر و بهبود چرخه ای

امنیت داده سازمانی یک پروژه با نقطه پایان مشخص نیست؛ بلکه یک فرآیند مداوم و چرخهای است. تهدیدات به طور مداوم در حال تکامل هستند و دفاع شما نیز باید تکامل یابد. این گام شامل نظارت ۲۴/۷ بر فعالیتهای شبکه برای شناسایی ناهنجاریها، برگزاری آزمونهای نفوذپذیری (Penetration Testing) و ممیزیهای امنیتی منظم است. نتایج این فعالیتها باید به چرخه بازگردانده شود تا سیاستها و کنترلها بر اساس آخرین یافتهها و تهدیدات نوظهور بهروزرسانی شوند. این رویکرد که به آن «بهبود مستمر» میگویند، تضمین میکند که استراتژی امنیتی شما همیشه پویا و مؤثر باقی بماند.

چالش ها و موانع پیش روی امنیت داده سازمانی و راه های غلبه بر آنها

مسیر پیادهسازی یک برنامه جامع امنیتی همواره با چالشهایی همراه است. درک این موانع به مدیران کمک میکند تا با آمادگی بیشتری با آنها روبرو شده و استراتژیهای مناسبی برای غلبه بر آنها اتخاذ کنند. این چالشها را میتوان به دو دسته اصلی تقسیم کرد: چالشهای فنی و چالشهای انسانی.

چالش فنی در مقابل چالش انسانی

چالشهای فنی اغلب ملموستر و قابل شناساییتر هستند. این موارد شامل:

- پیچیدگی فزاینده محیط IT: با رواج رایانش ابری، اینترنت اشیاء (IoT) و دورکاری، مرزهای سنتی شبکه از بین رفته و سطح حمله به شدت گسترش یافته است. مدیریت امنیت در این محیط توزیعشده بسیار دشوارتر از یک شبکه متمرکز سنتی است.

- سیستمهای قدیمی (Legacy Systems): بسیاری از سازمانها هنوز از سیستمهای قدیمی استفاده میکنند که دیگر توسط سازنده پشتیبانی نمیشوند و دارای آسیبپذیریهای امنیتی شناختهشده هستند. جایگزینی یا ایمنسازی این سیستمها پرهزینه و پیچیده است.

- سرعت بالای تحول تهدیدات: مهاجمان سایبری به طور مداوم تاکتیکها، تکنیکها و رویههای خود را تغییر میدهند و از ابزارهای پیشرفتهتری مانند هوش مصنوعی برای حملات خود استفاده میکنند. همگام ماندن با این سرعت تحول، نیازمند سرمایهگذاری مداوم در فناوری و تخصص است.

چالشهای انسانی و فرهنگی، اگرچه کمتر ملموس هستند، اما اغلب غلبه بر آنها دشوارتر است:

- کمبود بودجه و منابع: بسیاری از مدیران، امنیت را یک «مرکز هزینه» میدانند نه یک «توانمندساز کسبوکار». متقاعد کردن هیئتمدیره برای تخصیص بودجه کافی، به خصوص زمانی که بازگشت سرمایه (ROI) آن به طور مستقیم قابل اندازهگیری نیست، یک چالش بزرگ است.

- مقاومت در برابر تغییر: کارمندان ممکن است سیاستهای امنیتی جدید (مانند استفاده از رمزهای عبور پیچیده یا MFA) را دستوپاگیر و مانعی برای انجام سریع کار خود بدانند. این مقاومت میتواند منجر به نادیده گرفتن سیاستها و ایجاد آسیبپذیری شود.

- کمبود متخصصان امنیت سایبری: شکاف استعداد در حوزه امنیت سایبری یک واقعیت جهانی است. یافتن و حفظ متخصصان ماهر برای مدیریت برنامههای امنیتی، برای بسیاری از سازمانها دشوار و پرهزیـنه است.

راه غلبه بر این چالشها در ایجاد یک رویکرد متعادل نهفته است. سرمایهگذاری در فناوری باید با سرمایهگذاری در آموزش و فرهنگسازی همراه باشد. برای توجیه بودجه، مدیران امنیتی باید ریسکها را به زبان کسبوکار ترجمه کرده و تأثیر مالی بالقوه یک نشت اطلاعاتی را به وضوح نشان دهند. برای غلبه بر مقاومت کارکنان، باید مزایای امنیت برای آنها و کل سازمان تشریح شود و تا حد امکان از راهحلهایی استفاده کرد که تجربه کاربری را مختل نکنند.

نقش تحولآفرین هوش مصنوعی در بازتعریف امنیت داده سازمانی

در حالی که مهاجمان از هوش مصنوعی (AI) برای پیچیدهتر کردن حملات خود استفاده میکنند، مدافعان نیز میتوانند از همین فناوری برای ساختن سپرهای دفاعی هوشمندتر، سریعتر و پیشبینیکنندهتر بهره ببرند. هوش مصنوعی در حال بازتعریف مرزهای امنیت داده سازمانی است و آن را از یک رویکرد واکنشی به یک رویکرد پیشبینیکننده و پیشگیرانه تبدیل میکند.

از پیشبینی تهدیدات تا پاسخ خودکار

نقش AI در امنیت مدرن فراتر از اتوماسیون وظایف ساده است. این فناوری میتواند حجم عظیمی از دادههای امنیتی را در لحظه تحلیل کرده و الگوهایی را کشف کند که برای تحلیلگران انسانی غیرممکن است.

در اینجا به چند کاربرد کلیدی هوش مصنوعی در این حوزه اشاره میکنیم:

- تحلیل رفتار کاربر و موجودیت (UEBA): سیستمهای مبتنی بر AI، یک خط مبنا (Baseline) از رفتار عادی هر کاربر و دستگاه در شبکه ایجاد میکنند. هرگونه انحراف از این الگوی عادی، مانند ورود یک کارمند از یک موقعیت جغرافیایی غیرمعمول در ساعتی غیرکاری یا دسترسی ناگهانی به حجم زیادی از دادهه، فوراً به عنوان یک تهدید بالقوه شناسایی و پرچمگذاری میشود.

- شناسایی و طبقهبندی بدافزارهای جدید: الگوریتمهای یادگیری ماشین میتوانند کدهای مخرب جدید و ناشناخته (Zero-Day Malware) را بر اساس ویژگیها و رفتارشان شناسایی کنند، حتی اگر امضای آنها در هیچ پایگاه داده آنتیویروسی موجود نباشد.

- ارکستراسیون، اتوماسیون و پاسخ امنیتی (SOAR): پلتفرمهای SOAR با استفاده از AI، فرآیند پاسخ به حوادث را خودکار میکنند. برای مثال، به محض شناسایی یک دستگاه آلوده، سیستم میتواند به طور خودکار آن را از شبکه ایزوله کند، حساب کاربری مرتبط را مسدود نماید و یک تیکت برای تیم امنیتی ایجاد کند؛ تمام این کارها در چند ثانیه و بدون دخالت انسان انجام میشود.

- شکار هوشمند تهدید (Threat Hunting): هوش مصنوعی به تحلیلگران امنیتی کمک میکند تا به صورت فعال به دنبال تهدیدات پنهان در شبکه بگردند. این سیستمها میتوانند با تحلیل دادههای مختلف، فرضیههایی در مورد حملات احتمالی ایجاد کرده و به شکارچیان تهدید در تأیید یا رد آنها کمک کنند.

به گفته ساتیا نادلا، مدیرعامل مایکروسافت، «هوش مصنوعی میتواند سیستم ایمنی دیجیتال جهان را تقویت کند». برای مدیران، این به معنای توانایی مقابله با تهدیدات در مقیاس و سرعتی است که پیش از این قابل تصور نبود و این امکان را فراهم میآورد که منابع انسانی متخصص خود را بر روی وظایف استراتژیکتر متمرکز کنند.

چگونه یک برنامه امنیت داده سازمانی جامع تدوین کنیم؟

همانطور که در این مقاله بررسی شد، امنیت داده سازمانی دیگر یک پروژه فنی منفرد نیست، بلکه یک سفر استراتژیک و بیپایان است که نیازمند تعهد، فرهنگسازی و سرمایهگذاری هوشمندانه است. در دنیایی که دادهها شریان حیاتی کسبوکار هستند، حفاظت از آنها معادل حفاظت از آینده سازمان است. مدیرانی که این واقعیت را بپذیرند و رویکردی جامع و پیشگیرانه اتخاذ کنند، نه تنها از سازمان خود در برابر تهدیدات محافظت میکنند، بلکه اعتماد مشتریان را جلب کرده و یک مزیت رقابتی پایدار ایجاد مینمایند.

چکلیست نهایی برای مدیران

برای شروع یا ارزیابی برنامه امنیت داده سازمانی خود، این چکلیست را به عنوان یک نقطه شروع در نظر بگیرید و این سوالات را از تیم خود بپرسید:

- ارزیابی و حاکمیت:

- آیا میدانیم ارزشمندترین داراییهای دادهای ما کدامند و در کجا قرار دارند؟

- آیا دادهها را بر اساس سطح حساسیت آنها طبقهبندی کردهایم؟

- آیا یک چارچوب حاکمیت داده (Data Governance) مشخص و یک مسئول ارشد امنیت اطلاعات (CISO) یا معادل آن داریم؟

- فرآیند و سیاست:

- آیا سیاستهای امنیتی کلیدی (کنترل دسترسی، استفاده قابل قبول و…) تدوین، ابلاغ و به طور منظم بازبینی میشوند؟

- آیا یک برنامه مدون و تمرینشده برای واکنش به حوادث امنیتی داریم؟

- آیا فرآیندی برای مدیریت ریسکهای مرتبط با تأمینکنندگان و شرکای تجاری خود داریم؟

- فناوری و کنترلها:

- آیا از کنترلهای اساسی مانند احراز هویت چندعاملی (MFA) و رمزنگاری برای دادههای حساس استفاده میکنیم؟

- آیا توانایی نظارت مستمر بر شبکه و تشخیص فعالیتهای مشکوک را داریم؟

- آیا به طور منظم از دادههای حیاتی نسخه پشتیبان تهیه کرده و فرآیند بازیابی آنها را آزمایش میکنیم؟

- فرهنگ و آگاهی:

- آیا برنامههای آموزشی مستمر و مؤثری برای آگاهیبخشی امنیتی کارکنان در حال اجراست؟

- آیا رهبران سازمان، تعهد خود را به امنیت به صورت عملی نشان میدهند؟

- آیا فرهنگی ایجاد کردهایم که در آن گزارش مسائل امنیتی تشویق میشود؟

جمعبندی نهایی و چشمانداز آینده

آینده امنیت داده سازمانی در گروی سه اصل کلیدی خواهد بود: یکپارچگی، هوشمندی و تابآوری. سیستمهای امنیتی آینده دیگر به صورت جزیرهای عمل نخواهند کرد، بلکه به صورت یک پلتفرم یکپارچه با یکدیگر ارتباط برقرار میکنند. هوش مصنوعی نقش محوری در پیشبینی و خنثیسازی خودکار تهدیدات ایفا خواهد کرد. و در نهایت، تمرکز سازمانها از «جلوگیری صددرصدی از حملات» (که امری غیرممکن است) به سمت «تابآوری سایبری» (Cyber Resilience) تغییر خواهد کرد؛ یعنی توانایی ادامه فعالیتهای حیاتی در حین یک حمله و بازیابی سریع پس از آن.

مدیران ارشد و تصمیمگیران، معماران این آینده هستند. با نگاهی استراتژیک به امنیت داده، شما نه تنها از داراییهای امروز خود محافظت میکنید، بلکه پایههای یک سازمان دیجیتال امن، قابل اعتماد و آماده برای چالشهای فردا را بنا مینهید.

محمدمهدی صفایی میگه:

مظاهری میگه:

Mz میگه: