همه میدانیم که تهدیدات سایبری با سرعتی سرسامآور در حال تکامل هستند، پچهای امنیتی سایبری دیگر صرفاً یک توصیه فنی نیستند؛ آنها از واجبابت استراتژی دفاعی هر کسبوکاری محسوب میشوند. مدیران ارشد، کارشناسان فناوری اطلاعات، و تصمیمگیران حوزه امنیت سایبری باید به این واقعیت اذعان داشته باشند که بیتوجهی به بهروزرسانی امنیتی میتواند منجر به فجایع جبرانناپذیری شود، از نقض دادههای حساس گرفته تا از دست دادن اعتبار برند و زیانهای مالی هنگفت.

تصور کنید یک ساختمان با ارزش، بدون قفلهای مناسب و نگهبانان حرفهای رها شده است. سیستمهای کامپیوتری و شبکههای سازمانی شما نیز به همین شکل آسیبپذیر هستند، مگر اینکه به طور مداوم با پچهای امنیتی سایبری مستحکم شوند. این پچها در واقع همان قفلها و بهبودهای امنیتی هستند که حفرهها و نقاط ضعف موجود در نرمافزارها و سیستمعاملها را برطرف میکنند.

طبق گزارشهای معتبر جهانی، از جمله گزارش هزینه نقض دادهها توسط IBM Security، متوسط هزینه یک نقض داده در سالهای اخیر به میلیونها دلار رسیده است. این رقم نه تنها شامل هزینههای مستقیم مانند جریمههای قانونی و تحقیقات میشود، بلکه شامل هزینههای نامحسوستر مانند از دست دادن اعتماد مشتریان و کاهش ارزش سهام نیز هست. اینجاست که اهمیت حیاتی مدیریت وصلههای نرمافزاری به وضوح نمایان میشود. پچها، با ترمیم آسیبپذیریهای سایبری، از تبدیل شدن این نقاط ضعف به دروازههایی برای مهاجمان سایبری جلوگیری میکنند. هدف از این مقاله، ارائه یک دید جامع و کاربردی به مدیران کسبوکارها است تا بتوانند رویکردی proactive (پیشدستانه) در قبال امنیت سایبری اتخاذ کرده و سازمان خود را در برابر چالشهای فزاینده دیجیتال مصون بدارند.

پچ امنیتی چیست و چگونه از کسب و کار شما محافظت میکند؟

فهرست مطالب

- 1 پچ امنیتی چیست و چگونه از کسب و کار شما محافظت میکند؟

- 2 انواع پچهای امنیتی و اصطلاحات فنی که باید بشناسید

- 3 مدیریت پچهای امنیتی در سازمان: تیم ها و فرآیندهای کلیدی

- 4 ۷ دلیل که چرا مدیران باید پچ گذاری را جدی بگیرند

- 5 چالشهای پچ گذاری در سازمان های بزرگ

- 6 ابزارهای خودکار مدیریت پچها: از WSUS تا SolarWinds

- 7 نقش هوش مصنوعی در تحول فرآیند پچ گذاری

- 8 راهکارهای مشاورهای برای اجرای اثربخش پچهای امنیتی

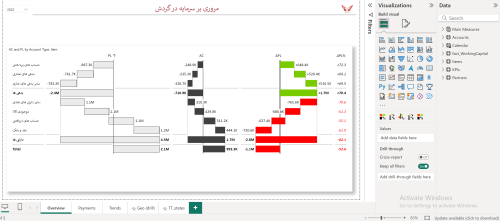

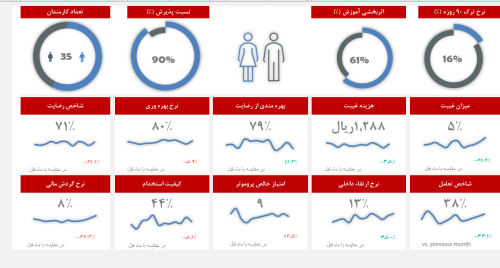

- 8.1 داشبورد شاخص های کلیدی عملکرد تولید و برنامه ریزی | KPI

- 8.2 داشبورد مالی و بهای تمام شده – Working Capital in Power BI

- 8.3 اکسل تقویم ۱۴۰۵

- 8.4 قالب داشبورد شاخص های مدیریت عملکرد منابع انسانی

- 8.5 قالب اکسل داشبورد مدیریت کارکنان

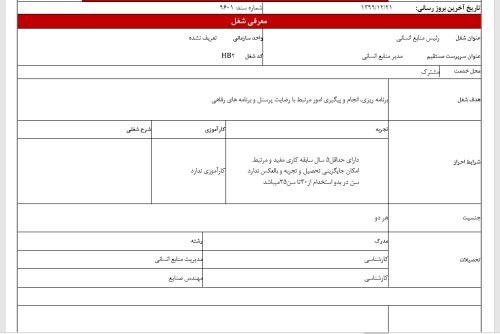

- 8.6 بسته کامل فرم ها، شاخص ها و شرح شغل های کسب و کاری

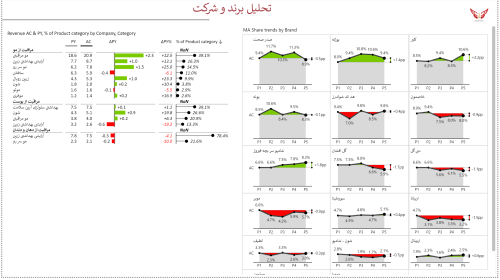

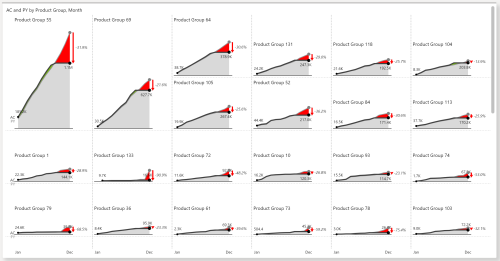

- 8.7 داشبورد کالاهای مصرفی تندگردش – Brand and Product Portfolio Analysis Power BI Template

- 8.8 داشبورد منابع انسانی – HR Analytics in Power BI

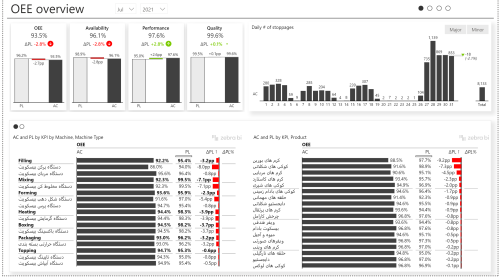

- 8.9 داشبورد تولید، برنامه ریزی تولید، نگهداری و تعمیرات

- 8.10 قالب اکسل داشبورد مدیریت منابع انسانی

- 8.11 بسته کامل شرح شغلی برای سازمان ها و شرکت ها

- 8.12 داشبورد فروش و بازاریابی – Sales Dashboard in Power BI

پچ امنیتی (Security Patch) به مجموعهای از تغییرات کد نرمافزاری اطلاق میشود که برای رفع باگها، بهبود عملکرد، و بهویژه، مسدود کردن آسیبپذیریهای سایبری کشف شده در یک نرمافزار، سیستمعامل، یا firmware طراحی شدهاند. به زبان ساده، پچ مانند یک “چسب زخم” برای نرمافزار شما عمل میکند که نقاط ضعف را پوشانده و از ورود عوامل مخرب (مانند بدافزارها و هکرها) به سیستم جلوگیری میکند.

هنگامی که محققان امنیتی یا توسعهدهندگان نرمافزار یک نقص امنیتی (Vulnerability) را در کد یک برنامه کشف میکنند، بلافاصله شروع به کار برای ایجاد یک پچ میکنند. این نقصها میتوانند شامل اشتباهات برنامهنویسی، طراحی نادرست، یا حتی ضعفهای منطقی باشند که به مهاجمان اجازه میدهند به سیستم دسترسی پیدا کرده، دادهها را سرقت کنند، یا کنترل عملیات را به دست بگیرند. پس از انتشار پچ، مسئولیت بهروزرسانی بر عهده کاربران و بهویژه سازمانها قرار میگیرد.

پچهای امنیتی سایبری از کسبوکار شما به روشهای مختلفی محافظت میکنند:

- پیشگیری از نفوذ و نقض دادهها: شایعترین هدف پچها، مسدود کردن مسیرهای ورودی است که مهاجمان میتوانند از طریق آنها به شبکه یا سیستمهای شما نفوذ کنند. بدون مدیریت وصلههای نرمافزاری مناسب، یک آسیبپذیری کوچک میتواند به یک حفره بزرگ برای نقض دادهها تبدیل شود.

- مبارزه با بدافزارها و باجافزارها: بسیاری از حملات بدافزاری و باجافزاری از آسیبپذیریهای شناختهشده در نرمافزارها بهرهبرداری میکنند. بهروزرسانی امنیتی منظم، سیستمهای شما را در برابر این تهدیدات مقاومتر میکند.

- حفظ پایداری و عملکرد سیستم: پچها علاوه بر امنیت، اغلب شامل بهبودهایی در عملکرد و رفع باگهای عمومی نیز میشوند که به پایداری و کارایی بهتر سیستمها کمک میکنند.

- رعایت الزامات قانونی و نظارتی: بسیاری از مقررات صنعتی و دولتی (مانند GDPR، HIPAA، PCI DSS) سازمانها را ملزم به حفظ امنیت دادهها و سیستمها میکنند. عدم بهروزرسانی میتواند منجر به جریمههای سنگین و تبعات قانونی شود.

- افزایش اعتماد مشتری و اعتبار برند: مشتریان انتظار دارند که کسبوکارها از دادههای آنها محافظت کنند. یک نقض امنیتی ناشی از عدم بهروزرسانی میتواند به شدت به اعتبار برند آسیب برساند و اعتماد مشتریان را از بین ببرد.

تاریخچه پچهای امنیتی: از اولین باگ تا جنگ های سایبری امروز

مفهوم “پچ” به دوران آغازین محاسبات بازمیگردد، حتی پیش از ظهور اینترنت به شکل امروزی. در ابتدا، پچها معمولاً به صورت فیزیکی یا با تغییر مستقیم کدهای منبع بر روی نوارها یا دیسکها اعمال میشدند. باگها و خطاهای نرمافزاری از همان ابتدا جزء لاینفک توسعه نرمافزار بودند.

- دهه ۱۹۶۰ و ۱۹۷۰: در این دوران، پچها اغلب به صورت دستی توسط برنامهنویسان و مهندسان بر روی سیستمهای mainframe اعمال میشدند. اگر یک باگ حیاتی کشف میشد، توسعهدهنده به صورت دستی کد را اصلاح کرده و نسخه جدید را توزیع میکرد. این فرآیند بسیار زمانبر و دشوار بود.

- دهه ۱۹۸۰ و ۱۹۹۰: ظهور کامپیوترهای شخصی و اینترنت اولیه: با گسترش کامپیوترهای شخصی و نرمافزارهای تجاری، نیاز به یک روش استاندارد برای توزیع پچها احساس شد. شرکتهایی مانند مایکروسافت و IBM شروع به انتشار فلاپی دیسکها و CD-ROMهایی حاوی بهروزرسانی امنیتی کردند. با ظهور اینترنت، امکان توزیع پچها از طریق شبکهها فراهم شد، اما همچنان فرآیند دستی و نیازمند تعامل کاربر بود.

- اوایل دهه ۲۰۰۰: انفجار تهدیدات سایبری و Patch Tuesday: با رشد چشمگیر اینترنت و پیچیدهتر شدن نرمافزارها، تعداد آسیبپذیریهای سایبری نیز به شدت افزایش یافت. کرمهای اینترنتی مانند Code Red و Nimda که از آسیبپذیریهای شناختهشده سوءاستفاده میکردند، خسارات میلیاردی به بار آوردند. این دوره، اهمیت حیاتی پچهای امنیتی سایبری را بیش از پیش نمایان ساخت. مایکروسافت در سال ۲۰۰۳، سیاست “Patch Tuesday” را معرفی کرد که بر اساس آن، پچهای امنیتی به صورت ماهانه و در یک روز مشخص منتشر میشدند تا به سازمانها کمک کند فرآیند مدیریت وصلههای نرمافزاری خود را برنامهریزی کنند.

- دهه ۲۰۱۰ تا امروز: عصر اتوماسیون، هوش مصنوعی و جنگهای سایبری: با ظهور حملات هدفمند، APTها (Advanced Persistent Threats) و باجافزارها، پچگذاری به یک مسابقه تسلیحاتی بین مهاجمان و مدافعان تبدیل شده است. ابزارهای خودکار مدیریت پچها، پلتفرمهای ابری، و حتی استفاده از هوش مصنوعی برای پیشبینی و شناسایی آسیبپذیریها، نقش کلیدی در مقابله با این تهدیدات ایفا میکنند. امروزه، تأخیر در نصب پچهای امنیتی سایبری میتواند منجر به حملات سایبری گستردهای شود که حتی زیرساختهای ملی را تهدید میکنند. این تاریخچه نشان میدهد که پچهای امنیتی همواره در خط مقدم دفاع سایبری بودهاند و اهمیت آنها در طول زمان تنها افزایش یافته است.

انواع پچهای امنیتی و اصطلاحات فنی که باید بشناسید

در دنیای مدیریت وصلههای نرمافزاری، اصطلاحات مختلفی برای انواع پچها و فرآیندهای مرتبط با آنها وجود دارد. شناخت این اصطلاحات به شما کمک میکند تا استراتژی بهروزرسانی امنیتی سازمان خود را بهتر درک و اجرا کنید.

- پچ امنیتی (Security Patch): این اصابت شامل هرگونه بهروزرسانی است که به طور خاص برای رفع یک یا چند آسیبپذیری سایبری طراحی شده است. هدف اصلی آنها مسدود کردن راههای نفوذ برای مهاجمان است.

- بهروزرسانی (Update): این یک اصطلاح کلیتر است که میتواند شامل پچهای امنیتی، رفع باگهای غیرامنیتی، بهبود عملکرد، یا افزودن قابلیتهای جدید باشد. هر پچ امنیتی یک بهروزرسانی است، اما هر بهروزرسانی لزوماً امنیتی نیست.

- هاتفیکس (Hotfix): هاتفیکسها پچهای اضطراری و کوچکی هستند که به سرعت برای رفع یک مشکل حیاتی و فوری (معمولاً یک باگ یا آسیبپذیری بحرانی) منتشر میشوند. آنها معمولاً قبل از چرخه انتشار منظم پچها منتشر میشوند و هدفشان جلوگیری از خسارات بیشتر است. هاتفیکسها اغلب برای هدف قرار دادن یک مشکل خاص طراحی شدهاند و ممکن است به طور کامل تست نشده باشند، بنابراین نصب آنها باید با احتیاط صورت گیرد.

- سرویس پک (Service Pack – SP): سرویس پکها مجموعههای بزرگی از پچها، هاتفیکسها، و گاهی اوقات قابلیتهای جدید هستند که به صورت دورهای و معمولاً هر چند ماه یا چند سال یک بار توسط تولیدکنندگان نرمافزار منتشر میشوند. آنها تمام بهروزرسانیهای امنیتی و غیرامنیتی قبلی را جمعآوری کرده و در یک بسته واحد ارائه میدهند. نصب سرویس پکها میتواند فرآیند مدیریت وصلههای نرمافزاری را سادهتر کند، زیرا دیگر نیازی به نصب تک تک پچها نیست.

- Patch Tuesday: این یک اصطلاح رایج برای اشاره به روزی است که مایکروسافت به صورت ماهانه پچهای امنیتی سایبری و سایر بهروزرسانیها را برای محصولات خود (مانند ویندوز، آفیس، و Edge) منتشر میکند. این اتفاق معمولاً در دومین سهشنبه هر ماه رخ میدهد. بسیاری از سازمانها برنامهریزی میکنند که مدیریت وصلههای نرمافزاری خود را بر اساس این چرخه انجام دهند. سایر شرکتها نیز ممکن است الگوهای مشابهی داشته باشند، اما “Patch Tuesday” به مایکروسافت اختصاص دارد.

- پچ برونبانکی (Out-of-Band Patch): این پچها به صورت اضطراری و خارج از چرخه انتشار منظم (مانند Patch Tuesday) منتشر میشوند. دلیل انتشار پچهای برونبانکی معمولاً کشف یک آسیبپذیری سایبری بحرانی است که به طور فعال توسط مهاجمان مورد سوءاستفاده قرار میگیرد (Zero-Day Exploit) و نیاز به واکنش فوری دارد. نصب این پچها از اهمیت بالایی برخوردار است.

- بهروزرسانی سیستمعامل (OS Update): این نوع بهروزرسانی امنیتی شامل پچها و بهبودهایی برای سیستمعامل دستگاه شما (مانند ویندوز، macOS، لینوکس، iOS، اندروید) است. این بهروزرسانیها معمولاً شامل ترمیم آسیبپذیریها در هسته سیستمعامل، درایورها و سایر اجزای حیاتی هستند.

- بهروزرسانی نرمافزار شخص ثالث (Third-Party Software Update): علاوه بر سیستمعامل، بسیاری از کسبوکارها از نرمافزارهای شخص ثالث (مانند مرورگرها، برنامههای Adobe، Java، و نرمافزارهای تخصصی صنعتی) استفاده میکنند. این نرمافزارها نیز میتوانند دارای آسیبپذیریهای سایبری باشند و نیاز به پچهای امنیتی سایبری منظم دارند. مدیریت وصلههای نرمافزاری برای این نرمافزارها به همان اندازه برای سیستمعامل حیاتی است.

درک این تمایزات به شما کمک میکند تا منابع و فرآیندهای خود را برای مدیریت وصلههای نرمافزاری به طور مؤثرتری تخصیص دهید و اطمینان حاصل کنید که سازمان شما در برابر طیف وسیعی از تهدیدات سایبری محافظت میشود.

مدیریت پچهای امنیتی در سازمان: تیم ها و فرآیندهای کلیدی

مدیریت وصلههای نرمافزاری یک فرآیند پیچیده و چندوجهی است که نیازمند همکاری بین بخشهای مختلف سازمان است. این تنها وظیفه تیم فناوری اطلاعات نیست، بلکه یک مسئولیت سازمانی است که از بالاترین سطوح مدیریتی تا تک تک کارکنان را درگیر میکند.

نقش تیم فناوری اطلاعات در اجرای بهموقع پچها

تیم فناوری اطلاعات (IT) قلب فرآیند مدیریت وصلههای نرمافزاری است. آنها مسئول شناسایی، ارزیابی، تست، و استقرار پچهای امنیتی سایبری در سراسر زیرساخت سازمان هستند. وظایف کلیدی تیم IT شامل موارد زیر است:

- شناسایی و رصد آسیبپذیریها:

- اشتراک در فیدهای خبری امنیتی: تیم IT باید به طور مداوم اخبار و گزارشهای مربوط به آسیبپذیریهای سایبری جدید را از منابع معتبر مانند NIST National Vulnerability Database (NVD)، CERT (Computer Emergency Response Team)، و توزیعکنندگان نرمافزار (مانند مایکروسافت، اوراکل، ادوبی) رصد کند.

- اسکن آسیبپذیری: استفاده از ابزارهای اسکن آسیبپذیری (Vulnerability Scanners) برای شناسایی سیستمها و نرمافزارهای آسیبپذیر در شبکه داخلی.

- ارزیابی ریسک: پس از شناسایی یک آسیبپذیری، تیم IT باید ریسک آن را برای سازمان ارزیابی کند. این ارزیابی شامل شدت آسیبپذیری، میزان تأثیر بر عملیات کسبوکار، و احتمال سوءاستفاده از آن است.

- ارزیابی و تست پچها:

- محیط تست (Staging Environment): قبل از استقرار گسترده پچهای امنیتی سایبری، آنها باید در یک محیط تست ایزوله (شبیه به محیط عملیاتی) نصب و تست شوند. این کار برای اطمینان از اینکه پچها باعث ایجاد ناسازگاری، از کار افتادن سیستمها، یا اختلال در برنامههای کاربردی حیاتی نمیشوند، ضروری است.

- برنامهریزی بازگشت به عقب (Rollback Plan): تیم IT باید همیشه یک برنامه پشتیبان برای بازگشت به وضعیت قبلی در صورت بروز مشکلات جدی پس از نصب پچ داشته باشد.

- استقرار پچها (Deployment):

- خودکارسازی (Automation): استفاده از ابزارهای مدیریت وصلههای نرمافزاری خودکار برای استقرار پچها در تعداد زیادی از سیستمها به طور همزمان.

- زمانبندی: برنامهریزی زمانبندی نصب پچها برای به حداقل رساندن اختلال در عملیات کسبوکار (معمولاً در ساعات غیر اوج مصرف یا خارج از ساعات کاری).

- پیگیری و گزارشدهی: نظارت بر وضعیت نصب پچها در سراسر سازمان و تولید گزارشهایی برای نشان دادن سطح انطباق.

- نظارت و نگهداری:

- تأیید نصب: اطمینان از اینکه پچها به درستی نصب شدهاند و آسیبپذیریهای مربوطه برطرف شدهاند.

- بررسی مشکلات: نظارت بر سیستمها پس از نصب پچ برای شناسایی هرگونه مشکل یا اختلال.

- مستندسازی: ثبت تمام فرآیندهای بهروزرسانی امنیتی، شامل تاریخچه پچها، مشکلات گزارش شده، و راهحلها.

همکاری بین واحدها:

- مدیریت ارشد (Executive Management): مسئول تخصیص بودجه و منابع کافی برای مدیریت وصلههای نرمافزاری، تعیین سیاستهای امنیتی، و درک ریسکهای عدم بهروزرسانی.

- بخشهای عملیاتی (Business Units): ارائه بازخورد در مورد زمانبندی مناسب برای downtime احتمالی، اطلاعرسانی در مورد نرمافزارهای حیاتی مورد استفاده، و همکاری در تست پچها.

- واحد امنیت سایبری (Cybersecurity Team): (اگر جدا از IT باشد) مسئول تعریف الزامات امنیتی، ارزیابی ریسکها، و اطمینان از رعایت استانداردهای امنیتی در فرآیند مدیریت وصلههای نرمافزاری.

- منابع انسانی و آموزش (HR & Training): آموزش کارکنان در مورد اهمیت بهروزرسانی امنیتی و نقش آنها در حفظ امنیت سازمان (مانند عدم دور زدن فرآیندهای بهروزرسانی).

یک رویکرد جامع برای مدیریت وصلههای نرمافزاری نیازمند هماهنگی، ارتباط شفاف، و تعهد از سوی تمام ذینفعان است.

۷ دلیل که چرا مدیران باید پچ گذاری را جدی بگیرند

نادیده گرفتن پچهای امنیتی سایبری میتواند عواقب فاجعهباری برای کسبوکارها داشته باشد. مدیران باید این موضوع را به عنوان یک اولویت استراتژیک در نظر بگیرند، نه صرفاً یک وظیفه فنی. در اینجا ۷ دلیل کلیدی که چرا مدیریت وصلههای نرمافزاری برای هر سازمانی حیاتی است، آورده شده است:

- جلوگیری از نقض دادهها (Data Breach Prevention):

- شایعترین و پرهزینهترین پیامد عدم بهروزرسانی، نقض دادهها است. مهاجمان به طور فعال در جستجوی آسیبپذیریهای سایبری شناختهشده هستند تا از طریق آنها به اطلاعات حساس دست یابند.

- طبق گزارش IBM Security، هزینه متوسط یک نقض داده در سال ۲۰۲۳ به ۴.۴۵ میلیون دلار رسیده است. این رقم شامل هزینههای مستقیم (مانند تحقیقات پزشکی قانونی، جریمههای قانونی، و اطلاعرسانی به مشتریان) و غیرمستقیم (مانند از دست دادن اعتبار و بهرهوری) میشود. یک نقض داده میتواند سالها طول بکشد تا به طور کامل ترمیم شود.

- حفظ اعتبار برند و اعتماد مشتریان (Brand Reputation & Customer Trust):

- نقض دادهها و حملات سایبری که به دلیل عدم بهروزرسانی امنیتی رخ میدهند، میتوانند به شدت به شهرت و اعتبار یک کسبوکار آسیب برسانند. مشتریان، شرکا، و سهامداران انتظار دارند که سازمانها از دادههای آنها محافظت کنند.

- از دست دادن اعتماد میتواند منجر به کاهش فروش، ریزش مشتریان، و مشکلات در جذب مشتریان جدید شود. ترمیم اعتبار از دست رفته بسیار دشوارتر و پرهزینهتر از پیشگیری از آن است.

- رعایت الزامات قانونی و نظارتی (Regulatory Compliance):

- بسیاری از صنایع و کشورها دارای مقررات سختگیرانهای در مورد حفاظت از دادهها هستند (مانند GDPR در اروپا، HIPAA در بخش مراقبتهای بهداشتی در ایالات متحده، PCI DSS برای پردازش کارتهای اعتباری، و قوانین ملی حمایت از دادهها در ایران).

- عدم رعایت این مقررات، از جمله عدم مدیریت وصلههای نرمافزری مناسب، میتواند منجر به جریمههای سنگین مالی و پیگرد قانونی شود. به عنوان مثال، جریمههای GDPR میتواند تا ۴٪ از گردش مالی جهانی شرکت را شامل شود.

- پیشگیری از اختلال در عملیات کسبوکار (Business Disruption):

- حملات سایبری ناشی از آسیبپذیریهای سایبری کشف نشده میتوانند منجر به از کار افتادن سیستمها (Downtime)، اختلال در خدمات، و توقف عملیات کسبوکار شوند.

- به عنوان مثال، حملات باجافزاری (Ransomware) میتوانند تمام دادهها را رمزگذاری کرده و عملاً سازمان را فلج کنند تا زمانی که باج پرداخت شود یا سیستمها از پشتیبانگیری بازیابی شوند (که خود زمانبر و پرهزینه است). این downtime میتواند خسارات مالی و عملیاتی قابل توجهی به بار آورد.

- کاهش هزینههای بازیابی (Reduced Recovery Costs):

- هزینه پیشگیری (مانند مدیریت وصلههای نرمافزاری) به مراتب کمتر از هزینه بازیابی پس از یک حمله سایبری موفق است.

- بازیابی پس از حمله شامل هزینههایی مانند استخدام متخصصان امنیت سایبری، بازسازی سیستمها، پرداخت غرامت، و مبارزه با دعاوی حقوقی است. پچهای امنیتی سایبری یک سرمایهگذاری هوشمندانه برای کاهش این هزینههای بالقوه هستند.

- تقویت موضع امنیتی کلی (Enhanced Overall Security Posture):

- بهروزرسانی امنیتی منظم، یک جزء اساسی از یک استراتژی جامع امنیت سایبری است. این کار نه تنها نقاط ضعف خاص را برطرف میکند، بلکه به طور کلی سیستمهای شما را در برابر حملات پیچیدهتر مقاومتر میسازد.

- یک برنامه قوی مدیریت وصلههای نرمافزاری به شما کمک میکند تا با تهدیدات در حال تکامل همگام شوید و به طور مداوم سطح دفاعی سازمان خود را ارتقا دهید.

- حفظ مزیت رقابتی (Maintaining Competitive Advantage):

- در یک بازار رقابتی، کسبوکارهایی که نشان میدهند متعهد به حفظ امنیت دادهها و حریم خصوصی هستند، میتوانند مزیت رقابتی کسب کنند.

- مشتریان و شرکای تجاری به طور فزایندهای به امنیت سایبری به عنوان یک عامل مهم در انتخاب فروشندگان و همکاریها نگاه میکنند. یک شهرت قوی در امنیت میتواند به جذب و حفظ مشتریان و فرصتهای تجاری کمک کند.

این دلایل به وضوح نشان میدهند که مدیریت وصلههای نرمافزاری نه یک گزینه، بلکه یک ضرورت برای بقا و رشد هر کسبوکاری در عصر دیجیتال است. مدیران باید این موضوع را در قلب استراتژیهای عملیاتی و مالی خود قرار دهند.

چالشهای پچ گذاری در سازمان های بزرگ

اگرچه اهمیت پچهای امنیتی سایبری بر کسی پوشیده نیست، اما اجرای فرآیند مدیریت وصلههای نرمافزاری در سازمانهای بزرگ با چالشهای منحصر به فردی روبرو است. مقیاس عملیات، پیچیدگی سیستمها و تنوع نرمافزارها میتوانند موانعی جدی ایجاد کنند.

- Downtime سیستمها و اختلال در عملیات

- نصب برخی از پچهای امنیتی نیاز به راهاندازی مجدد سیستم دارد. در سازمانهای بزرگ با سیستمهای عملیاتی ۲۴/۷، حتی چند دقیقه Downtime میتواند منجر به از دست رفتن درآمد، نارضایتی مشتریان و اختلال در فرآیندهای حیاتی کسبوکار شود.

- یافتن پنجرههای زمانی مناسب برای نگهداری و نصب پچها در محیطهای پیچیده، به خصوص در سیستمهای میراثی (Legacy Systems) که نمیتوانند به راحتی خاموش شوند، یک چالش بزرگ است.

- ناسازگاری با نرمافزارهای قدیمی و حیاتی

- بسیاری از سازمانهای بزرگ از نرمافزارهای قدیمی و سفارشیسازی شدهای استفاده میکنند که ممکن است با پچهای امنیتی جدید سازگار نباشند یا پس از نصب پچ، عملکرد آنها مختل شود.

- یافتن پچ برای نرمافزارهایی که دیگر توسط فروشنده پشتیبانی نمیشوند (End-of-Life – EOL) یک چالش دیگر است. این سیستمها به دلیل وجود آسیبپذیریهای سایبری شناختهشده، اهداف آسانی برای مهاجمان هستند.

- فرایند تست پچها برای اطمینان از عدم ناسازگاری با تمامی نرمافزارهای حیاتی، بسیار زمانبر و پیچیده است.

- مقاومت کارکنان و کاربران نهایی

- کارکنان ممکن است در برابر بهروزرسانی امنیتی مقاومت کنند، به خصوص اگر این بهروزرسانیها نیاز به راهاندازی مجدد دستگاههایشان داشته باشند یا تغییراتی در رابط کاربری ایجاد کنند.

- برخی از کاربران ممکن است احساس کنند که پچها بهرهوری آنها را کاهش میدهند یا نیاز به یادگیری مجدد فرآیندهای خاص دارند. آموزش و اطلاعرسانی مستمر برای غلبه بر این مقاومت ضروری است.

- پیچیدگی و مقیاس زیرساخت

- سازمانهای بزرگ معمولاً هزاران دستگاه شامل سرورها، ایستگاههای کاری، دستگاههای موبایل، دستگاههای IoT، و زیرساختهای ابری را مدیریت میکنند.

- ردیابی تمام نرمافزارها و سختافزارهای موجود، و اطمینان از اینکه همه آنها به درستی پچ شدهاند، یک کار عظیم است. این امر به خصوص در محیطهای توزیع شده جغرافیایی یا ترکیبی (Hybrid Cloud) چالشبرانگیزتر میشود.

- فقدان دید و کنترل

- در بسیاری از سازمانها، تیم IT ممکن است دید کاملی از تمام نرمافزارهایی که در شبکه نصب شدهاند و سطح بهروزرسانی امنیتی آنها نداشته باشد.

- این عدم دید میتواند منجر به وجود سیستمهای “سایه” (Shadow IT) یا دستگاههای متصل به شبکه که به درستی مدیریت و پچ نمیشوند، شود.

- کمبود منابع

- مدیریت وصلههای نرمافزاری یک فرآیند مستمر و نیازمند منابع قابل توجهی است: پرسنل متخصص، ابزارهای خودکار، و زمان.

- بسیاری از سازمانها با کمبود پرسنل امنیت سایبری مواجه هستند، که انجام وظایف پچگذاری را دشوارتر میکند.

- مدیریت پچهای شخص ثالث

- علاوه بر پچهای سیستمعامل و نرمافزارهای اصلی، سازمانها باید پچهای امنیتی را برای دهها یا صدها نرمافزار شخص ثالث (مانند مرورگرها، پلاگینها، نرمافزارهای تخصصی) نیز مدیریت کنند.

- این پچها اغلب دارای چرخههای انتشار متفاوتی هستند و ممکن است از طریق کانالهای مختلفی منتشر شوند، که پیچیدگی مدیریت وصلههای نرمافزاری را افزایش میدهد.

غلبه بر این چالشها نیازمند یک استراتژی جامع، ابزارهای مناسب، و فرهنگ سازمانی است که امنیت را در اولویت قرار دهد. نادیده گرفتن این چالشها میتواند سازمان را در برابر آسیبپذیریهای سایبری آسیبپذیر کند.

ابزارهای خودکار مدیریت پچها: از WSUS تا SolarWinds

در دنیای پیچیده فناوری اطلاعات امروز، مدیریت وصلههای نرمافزاری به صورت دستی در سازمانهای بزرگ تقریباً غیرممکن است. اینجاست که ابزارهای خودکار مدیریت پچها نقش حیاتی ایفا میکنند. این ابزارها فرآیند شناسایی، ارزیابی، استقرار، و تأیید پچهای امنیتی سایبری را سادهتر و کارآمدتر میکنند.

انتخاب ابزار مناسب به اندازه، پیچیدگی، و نیازهای خاص سازمان شما بستگی دارد. در اینجا به معرفی برخی از ابزارهای برتر بازار و مقایسه عملکرد آنها میپردازیم:

- Windows Server Update Services (WSUS) – مایکروسافت:

- کاربرد: WSUS یک ابزار رایگان است که توسط مایکروسافت برای سازمانهایی طراحی شده که از محصولات مایکروسافت (ویندوز، آفیس، ویندوز سرور) استفاده میکنند. این ابزار به سرپرستان IT اجازه میدهد تا بهروزرسانیها را از سرورهای مایکروسافت دانلود کرده و سپس آنها را به صورت محلی در شبکه سازمان توزیع کنند.

- مزایا:

- رایگان بودن: برای کاربران محصولات مایکروسافت هزینهای ندارد.

- یکپارچگی بالا: به خوبی با محیطهای ویندوزی یکپارچه میشود.

- کنترل مرکزی: امکان تأیید، رد، و زمانبندی بهروزرسانی امنیتی را فراهم میکند.

- معایب:

- محدودیت: فقط برای محصولات مایکروسافت کار میکند و از نرمافزارهای شخص ثالث پشتیبانی نمیکند.

- مدیریت دستی: نیاز به مدیریت و پیکربندی دستی بیشتری دارد.

- پیچیدگی برای مقیاس بزرگ: در محیطهای بسیار بزرگ ممکن است پیچیدگیهایی ایجاد کند.

- Microsoft System Center Configuration Manager (SCCM) / Microsoft Endpoint Configuration Manager (MECM):

- کاربرد: SCCM (که اکنون MECM نامیده میشود) یک راهکار جامعتر و پیشرفتهتر از مایکروسافت برای مدیریت وصلههای نرمافزاری است که فراتر از WSUS عمل میکند. این ابزار امکان استقرار نرمافزار، مدیریت دارایی، و همچنین مدیریت و استقرار پچها را برای سیستمعامل ویندوز و برخی نرمافزارهای مایکروسافت فراهم میکند.

- مزایا:

- جامعیت بالا: قابلیتهای گستردهای برای مدیریت endpointها دارد.

- مدیریت خودکار: فرآیند پچگذاری را خودکار میکند.

- گزارشدهی قوی: قابلیتهای گزارشدهی دقیق برای وضعیت پچها دارد.

- معایب:

- هزینه: یک راهکار پولی است و ممکن است برای سازمانهای کوچک مقرون به صرفه نباشد.

- پیچیدگی: راهاندازی و نگهداری آن نیاز به تخصص دارد.

- محدودیت در نرمافزارهای شخص ثالث: اگرچه بهتر از WSUS است، اما همچنان در مدیریت پچهای امنیتی سایبری برای تمام نرمافزارهای شخص ثالث محدودیت دارد.

- SolarWinds Patch Manager:

- کاربرد: SolarWinds Patch Manager یک ابزار قدرتمند و مستقل برای مدیریت وصلههای نرمافزاری است که از محصولات مایکروسافت و همچنین صدها نرمافزار شخص ثالث پشتیبانی میکند. این ابزار به طور خاص برای خودکارسازی و سادهسازی فرآیند پچگذاری طراحی شده است.

- مزایا:

- پشتیبانی از شخص ثالث: یکی از نقاط قوت اصلی آن، پشتیبانی گسترده از نرمافزارهای شخص ثالث (مانند Adobe, Java, Firefox, Chrome) است که بسیاری از حملات از طریق آنها صورت میگیرد.

- خودکارسازی جامع: امکان خودکارسازی کامل فرآیند شناسایی، دانلود، و استقرار پچها.

- گزارشدهی و انطباق: قابلیتهای گزارشدهی قوی برای انطباق با استانداردها و مقررات.

- معایب:

- هزینه: یک راهکار پولی است.

- یادگیری: ممکن است برای کاربران جدید نیاز به یادگیری داشته باشد.

- ManageEngine Patch Manager Plus:

- کاربرد: این ابزار یک راهحل جامع برای مدیریت وصلههای نرمافزاری است که پچها را برای ویندوز، macOS، لینوکس، و بیش از ۶۵۰ نرمافزار شخص ثالث (۲۵۰+ برای ویندوز، ۱۳۰+ برای مک و ۲۰۰+ برای لینوکس) ارائه میدهد. این ابزار در هر دو نسخه On-Premise و Cloud در دسترس است.

- مزایا:

- پشتیبانی گسترده از پلتفرمها و شخص ثالث: بسیار قوی در پوشش انواع سیستمعاملها و نرمافزارها.

- مدلهای استقرار انعطافپذیر: انتخاب بین On-Premise و Cloud.

- قابلیتهای قدرتمند: خودکارسازی، گزارشدهی، و ارزیابی آسیبپذیری.

- معایب:

- هزینه: یک راهکار پولی است.

- Tanium Patch:

- کاربرد: Tanium یک پلتفرم مدیریت endpoint است که قابلیتهای مدیریت وصلههای نرمافزاری را در مقیاس بسیار بزرگ و در لحظه (Real-Time) ارائه میدهد. این ابزار برای سازمانهای بسیار بزرگ با هزاران تا صدها هزار endpoint طراحی شده است.

- مزایا:

- مقیاسپذیری بالا: ایدهآل برای محیطهای بسیار بزرگ و پیچیده.

- دید در لحظه: قابلیت مشاهده و پچگذاری در لحظه.

- امنیت جامع: بخشی از یک پلتفرم امنیتی و مدیریت endpoint گستردهتر است.

- معایب:

- هزینه بسیار بالا: مناسب برای سازمانهای درشت و سرمایهگذاری بالا.

- پیچیدگی: نیاز به تخصص عمیق برای راهاندازی و مدیریت.

- CrowdStrike Falcon Patch (via Falcon Discover):

- کاربرد: CrowdStrike در اصل یک پلتفرم Endpoint Detection and Response (EDR) و Endpoint Protection Platform (EPP) است. قابلیتهای مدیریت پچ آن (که بخشی از ماژول Falcon Discover است) به شناسایی آسیبپذیریها و دستگاههای نیاز به بهروزرسانی امنیتی کمک میکند و میتواند با ابزارهای پچگذاری موجود یکپارچه شود.

- مزایا:

- دید امنیتی قوی: تشخیص آسیبپذیریها در کنار قابلیتهای EDR.

- یکپارچگی: به خوبی با سایر ماژولهای امنیتی CrowdStrike یکپارچه میشود.

- معایب:

- تمرکز کمتر بر استقرار: تمرکز اصلی آن شناسایی آسیبپذیری است تا استقرار مستقیم پچ، هرچند که میتواند فرآیند را تسهیل کند.

نکات مهم در انتخاب ابزار:

- پوشش پلتفرم: آیا ابزار از تمام سیستمعاملها (ویندوز، مک، لینوکس، موبایل) و نرمافزارهای (مایکروسافت، شخص ثالث) مورد استفاده شما پشتیبانی میکند؟

- مقیاسپذیری: آیا ابزار میتواند با رشد سازمان شما مقیاسپذیر باشد؟

- خودکارسازی: چه سطحی از خودکارسازی را برای فرآیندهای شناسایی، تست، و استقرار ارائه میدهد؟

- گزارشدهی و انطباق: آیا قابلیتهای گزارشدهی لازم برای انطباق با استانداردها و مقررات را دارد؟

- محیط تست: آیا امکان ایجاد محیط تست برای پچها را فراهم میکند؟

- هزینه و بودجه: آیا با بودجه سازمان شما همخوانی دارد؟

یک انتخاب صحیح میتواند فرآیند مدیریت وصلههای نرمافزاری را به یک فرآیند کارآمد و خودکار تبدیل کرده و به طور چشمگیری سطح امنیت سایبری سازمان شما را ارتقا دهد.

نقش هوش مصنوعی در تحول فرآیند پچ گذاری

با پیشرفتهای شگرف در حوزه هوش مصنوعی (AI) و یادگیری ماشین (ML)، پتانسیل عظیمی برای تحول در فرآیند مدیریت وصلههای نرمافزاری و افزایش اثربخشی پچهای امنیتی سایبری به وجود آمده است. هوش مصنوعی میتواند به سازمانها کمک کند تا با چالشهای پیچیده پچگذاری در مقیاس وسیع و با تهدیدات سایبری در حال تکامل، مقابله کنند.

چگونه AI می تواند آسیب پذیری ها را پیش بینی و وصله های هوشمند ایجاد کند؟

- پیشبینی آسیبپذیریها (Vulnerability Prediction):

- تحلیل دادههای تاریخی: الگوریتمهای یادگیری ماشین میتوانند حجم وسیعی از دادههای تاریخی مربوط به آسیبپذیریهای سایبری (مانند گزارشهای CVE، اطلاعات مربوط به اکسپلویتها، و الگوهای حملات گذشته) را تحلیل کنند.

- شناسایی الگوها: AI میتواند الگوها و همبستگیهایی را در کدها، معماری سیستمها، و فرآیندهای توسعه نرمافزار شناسایی کند که منجر به ایجاد آسیبپذیریهای خاص میشوند. به عنوان مثال، ممکن است متوجه شود که یک کتابخانه نرمافزاری خاص یا یک الگوی برنامهنویسی رایج، مستعد انواع خاصی از نقصهای امنیتی است.

- پیشبینی نیاز به پچ: با تحلیل این الگوها، AI میتواند با دقت بیشتری پیشبینی کند که کدام بخشهای نرمافزار احتمالاً در آینده نزدیک دچار آسیبپذیری خواهند شد و نیاز به بهروزرسانی امنیتی خواهند داشت. این قابلیت به سازمانها اجازه میدهد تا به صورت proactive برای توسعه پچها یا اعمال اقدامات امنیتی پیشگیرانه آماده شوند.

- اولویتبندی پچها بر اساس ریسک (Risk-Based Patch Prioritization):

- تحلیل زمینه (Contextual Analysis): ابزارهای مدیریت پچ مبتنی بر AI میتوانند نه تنها شدت یک آسیبپذیری سایبری (بر اساس امتیاز CVSS)، بلکه عوامل دیگری مانند اینکه آیا آسیبپذیری به طور فعال مورد سوءاستفاده قرار میگیرد (Zero-Day Exploit)، دسترسی مهاجمان به سیستم، و تأثیر احتمالی بر عملیات کسبوکار را نیز در نظر بگیرند.

- مدلسازی تهدیدات: AI میتواند مدلهای پیچیدهای برای ارزیابی ریسک ایجاد کند که به طور مداوم با دادههای جدید تهدیدات بهروز میشوند. این به سازمانها کمک میکند تا منابع خود را برای اعمال پچهای امنیتی سایبری که بیشترین ریسک را دارند، بهینه کنند.

- خودکارسازی تست پچها (Automated Patch Testing):

- تست رگرسیون (Regression Testing): AI میتواند به طور خودکار تستهای رگرسیون را بر روی پچهای جدید در محیطهای ایزوله انجام دهد تا اطمینان حاصل شود که پچها باعث ایجاد باگهای جدید یا ناسازگاری با نرمافزارهای موجود نمیشوند.

- شناسایی ناهنجاریها: الگوریتمهای یادگیری ماشین میتوانند رفتار عادی سیستم را فراگیرند و هرگونه ناهنجاری یا اختلال ناشی از نصب پچ را به سرعت شناسایی کنند. این امر به کاهش Downtime و جلوگیری از مشکلات عملیاتی کمک میکند.

- توسعه و ایجاد وصلههای هوشمند (Intelligent Patch Generation):

- پچهای خودکار: در آینده، AI ممکن است قادر به تحلیل خودکار کد منبع آسیبپذیر و حتی پیشنهاد یا تولید پچهای اولیه برای رفع آسیبپذیریهای سایبری باشد. این میتواند فرآیند توسعه پچ توسط فروشندگان نرمافزار را به شدت تسریع کند.

- Micro-patching / Virtual Patching: AI میتواند به شناسایی دقیق بخشهای آسیبپذیر کد کمک کند و امکان ایجاد “میکروپچ” (Micro-patch) یا “پچ مجازی” (Virtual Patch) را فراهم آورد. پچ مجازی یک راهحل موقت است که بدون نیاز به تغییر کد اصلی، ترافیک مخرب را فیلتر کرده و از اکسپلویت شدن آسیبپذیری جلوگیری میکند. این راهحلها به ویژه برای سیستمهای میراثی که به راحتی پچ نمیشوند، مفید هستند.

- مدیریت پچهای پیشگیرانه (Proactive Patch Management):

- با قابلیتهای پیشبینی و تحلیل عمیق، AI میتواند به سازمانها کمک کند تا از یک رویکرد واکنشی (Reactive) به یک رویکرد پیشدستانه (Proactive) در مدیریت وصلههای نرمافزاری حرکت کنند.

- این به معنای شناسایی و رفع آسیبپذیریهای سایبری قبل از اینکه توسط مهاجمان کشف و مورد سوءاستفاده قرار گیرند است، که به طور قابل توجهی سطح امنیت سایبری را افزایش میدهد.

با این حال، مهم است به یاد داشته باشیم که AI یک ابزار مکمل است و جایگزین تخصص انسانی نیست. نظارت، تفسیر و تصمیمگیری نهایی همچنان بر عهده کارشناسان امنیت سایبری خواهد بود. اما هوش مصنوعی میتواند به طور چشمگیری کارایی و اثربخشی فرآیند مدیریت وصلههای نرمافزاری را بهبود بخشد و سازمانها را در برابر تهدیدات روزافزون سایبری مقاومتر کند.

راهکارهای مشاورهای برای اجرای اثربخش پچهای امنیتی

در پایان، واضح است که پچهای امنیتی سایبری صرفاً یک جنبه فنی از امنیت IT نیستند؛ آنها یک عنصر حیاتی و استراتژیک برای پایداری، اعتبار، و موفقیت هر کسبوکاری در دنیای دیجیتال محسوب میشوند. نادیده گرفتن بهروزرسانی امنیتی به منزله باز گذاشتن دربهای یک قلعه در برابر مهاجمان است. برای مدیران و تصمیمگیران، پذیرش یک رویکرد فعال و جامع در مدیریت وصلههای نرمافزاری یک ضرورت انکارناپذیر است.

در اینجا چند راهکار مشاورهای کلیدی برای اجرای اثربخش پچهای امنیتی در سازمان شما آورده شده است:

- فرهنگسازی امنیت در کل سازمان:

- امنیت سایبری مسئولیت تک تک افراد در سازمان است. مدیران باید با آموزش مستمر، آگاهیبخشی و ترویج یک فرهنگ امنیتی قوی، اهمیت بهروزرسانی امنیتی و مدیریت وصلههای نرمافزاری را به همه کارکنان، از بالاترین رده تا پایینترین سطح، منتقل کنند.

- تشویق به گزارشدهی سریع مشکلات و سؤالات مربوط به بهروزرسانیها.

- ایجاد یک سیاست پچگذاری جامع و شفاف:

- تدوین یک سیاست مکتوب که شامل فرآیندها، مسئولیتها، زمانبندیها، و اولویتبندی برای اعمال پچهای امنیتی سایبری است.

- این سیاست باید شامل پروتکلهایی برای پچهای اضطراری (Out-of-Band Patches) و همچنین برنامهریزی برای سیستمهای میراثی باشد.

- استفاده از ابزارهای خودکار مدیریت پچها:

- سرمایهگذاری در ابزارهای خودکار مدیریت وصلههای نرمافزاری (مانند موارد ذکر شده در بخشهای قبلی) برای افزایش کارایی، کاهش خطای انسانی، و اطمینان از پوشش جامع. این ابزارها میتوانند به شما در خودکارسازی شناسایی، تست، و استقرار پچها کمک کنند.

- اولویتبندی بر اساس ریسک:

- تمام آسیبپذیریهای سایبری به یک اندازه خطرناک نیستند. از چارچوبهایی مانند Common Vulnerability Scoring System (CVSS) و همچنین تحلیل داخلی ریسک کسبوکار خود برای اولویتبندی پچهای امنیتی استفاده کنید.

- بر روی پچهایی تمرکز کنید که آسیبپذیریهای حیاتی را برطرف میکنند و میتوانند بیشترین تأثیر را بر روی امنیت و عملیات شما داشته باشند.

- پیادهسازی یک محیط تست قوی:

- قبل از استقرار گسترده پچهای امنیتی سایبری، آنها را در یک محیط تست ایزوله و شبیهسازی شده به دقت آزمایش کنید. این کار به شناسایی مشکلات سازگاری و جلوگیری از اختلال در سیستمهای عملیاتی کمک میکند.

- اطمینان حاصل کنید که برنامه بازگشت به عقب (Rollback Plan) برای هر پچ حیاتی وجود دارد.

- مدیریت دارایی و دید کامل:

- بدون دانستن دقیق اینکه چه نرمافزارها و سختافزارهایی در شبکه شما وجود دارند، نمیتوانید آنها را به درستی پچ کنید. پیادهسازی یک سیستم مدیریت دارایی (Asset Management) برای حفظ دید کامل از تمام endpointها و نرمافزارهای نصب شده ضروری است.

- بهروزرسانی نرمافزارهای شخص ثالث:

- همانقدر که بهروزرسانی امنیتی سیستمعاملها مهم است، توجه به پچهای امنیتی سایبری برای نرمافزارهای شخص ثالث (مرورگرها، ابزارهای بهرهوری، نرمافزارهای تخصصی) نیز حیاتی است. بسیاری از حملات از طریق آسیبپذیریها در این نرمافزارها صورت میگیرد.

- نظارت و گزارشدهی مستمر:

- به طور مداوم وضعیت پچگذاری در سراسر سازمان را نظارت کنید. از ابزارهای گزارشدهی برای ارزیابی سطح انطباق و شناسایی سیستمهای آسیبپذیر استفاده کنید.

- گزارشهای منظم از وضعیت مدیریت وصلههای نرمافزاری را به مدیریت ارشد ارائه دهید تا آنها از پیشرفتها و چالشها آگاه باشند.

با اجرای این راهکارها، سازمانها میتوانند از یک موضع دفاعی قوی در برابر تهدیدات سایبری برخوردار شوند. پچها و آپدیتهای امنیتی تنها یک وظیفه IT نیستند، بلکه ستون فقرات یک استراتژی امنیتی جامع و پایدار هستند که بقای کسبوکار شما را در دنیای دیجیتال تضمین میکنند.

آیا سازمان شما آماده مواجهه با چالشهای پچگذاری در مقیاس وسیع است، یا زمان آن رسیده که رویکرد خود را بازنگری کنید؟

محمدمهدی صفایی میگه:

مظاهری میگه:

Mz میگه: